-

@ 16d11430:61640947

2025-01-29 01:05:43

The battle for dominance in mobile architecture is heating up as new paradigms emerge to challenge the long-standing systems we’ve grown accustomed to. **erm (Erlang on Mobile)**, a vision of mobile architecture built on the highly concurrent and fault-tolerant Erlang runtime, presents a disruptive force that exposes the technical limitations of Android’s architecture. In this article, we’ll deconstruct why Android struggles to compete with erm and how Erlang's technical superiority could redefine the future of mobile computing.

### 1. The Achilles Heel of Android: Single-Threaded UI

At the heart of Android’s architectural challenges is its **single-threaded UI model**. Android’s user interface operations—drawing, animations, and input handling—all run on a single **main thread**. While this simplifies development and ensures sequential execution, it severely limits scalability:

- **Bottlenecks:** Under heavy workloads, such as complex animations or heavy user interactions, the UI thread becomes a bottleneck, causing stutters and frame drops.

- **Underutilization of Multi-Core CPUs:** Modern mobile processors offer up to 16 cores, but Android’s single-threaded UI cannot fully leverage this hardware.

### 2. erm’s Superior Concurrency Model

In stark contrast, **Erlang’s actor model** and lightweight process architecture are built for concurrency:

- Erlang can spawn **millions of lightweight processes**, each isolated and communicating via asynchronous message passing. Tasks like rendering, input handling, and animations can run in **parallel processes**, fully utilizing multi-core CPUs.

- **Load Distribution:** Erlang’s scheduler dynamically distributes processes across cores, ensuring balanced and efficient execution.

### 3. Fault Tolerance: Let It Crash

Erlang’s legendary **fault-tolerant design** is another area where erm leaves Android in the dust:

- **Android:** If the UI thread crashes due to an unhandled exception, the entire app becomes unresponsive, requiring a restart.

- **erm:** Faults in one process (e.g., rendering) do not affect others. Supervisors can restart failed processes transparently, ensuring the system remains functional and resilient.

### 4. Scalability and Modern Hardware

As mobile devices grow more powerful, scalability becomes essential:

- **Android’s Limits:** Android’s design stems from an era when single-core devices were standard. While it has adopted GPU hardware acceleration and RenderThread to improve performance, these are patches rather than fundamental solutions.

- **erm’s Strength:** erm scales effortlessly with hardware. Multi-core CPUs, advanced GPUs, and even distributed systems can be fully utilized by Erlang’s process model, enabling unparalleled performance.

### 5. Real-Time Responsiveness

Modern applications demand real-time responsiveness for smooth user experiences:

- **Android’s Struggles:** Android targets 60 FPS (16ms per frame), but heavy workloads often cause missed frames or delays.

- **erm’s Edge:** Erlang, originally designed for telecommunications, excels in low-latency, real-time systems. erm could prioritize UI responsiveness by assigning real-time tasks to dedicated processes.

### 6. Simplicity in Concurrency

Concurrency in Android is complex, requiring developers to manage threads, synchronization, and race conditions using tools like AsyncTasks or Kotlin coroutines. In contrast:

- Erlang’s actor model makes concurrency **inherent and simple**, removing the need for explicit thread management.

- Developers can focus on building features rather than troubleshooting synchronization issues.

### 7. Distributed Systems and the Future

Erlang was built for distributed systems, enabling seamless communication between devices, clouds, and edge servers:

- **Android’s Limitations:** Android apps rely on heavy, often inefficient inter-process communication (IPC) for distributed workloads.

- **erm’s Power:** erm could leverage Erlang’s native message-passing to enable efficient distributed rendering and computation, creating a future-proof mobile ecosystem.

### 8. Adapting to Modern Technologies

Erlang’s modularity allows erm to adapt quickly to emerging technologies, such as Vulkan for parallel graphics rendering or edge AI integration. Meanwhile, Android’s legacy baggage makes such transitions cumbersome and slow.

### Conclusion: erm, the Future of Mobile Architecture

erm (Erlang on Mobile) represents a paradigm shift in mobile computing, leveraging Erlang’s **concurrency, fault tolerance, and scalability** to crush Android in modern use cases. Where Android struggles with legacy constraints and single-threaded bottlenecks, erm thrives by fully utilizing hardware, embracing parallelism, and ensuring fault-tolerant, real-time performance.

In a world demanding ever-increasing responsiveness and scalability, erm’s architecture doesn’t just compete with Android—it redefines what’s possible in mobile technology.

---

**Provocative Question for Developers:**

Are you ready to move beyond the limits of Android and embrace the next evolution in mobile architecture, or will you stay stuck in the past? The choice is yours.

-

@ c2827524:5f45b2f7

2025-01-28 22:44:50

Vuoi creare il tuo profilo Nostr, ma non sai esattamente da dove iniziare?

Prova a seguire i consigli di questo tutorial!

## [Nosta.me](https://nosta.me/)

Nosta.me è uno dei client più semplici e divertenti di tutto il protocollo Nostr.

[Free e open source](https://github.com/GBKS/nosta-me), Nosta regala anche un link dall'aspetto elegante per fare visualizzare il proprio profilo, come si può vedere da quello dello sviluppatore. [Christoph Ono](nostr:nprofile1qyv8wumn8ghj7un9d3shjtnndehhyapwwdhkx6tpdsqzpde3ulaauhqe94unlafq5mkfra5ktawclgdkfcfpwyyf5e09gpf9uw029s).

Cominciamo, andando proprio sulla pagina nosta.me

## Creazione in 10 passi

Innanzitutto Nosta è un client adatto alla creazione del profilo, ma non per scrivere, firmare e pubblicare note. Per l'uso social di Nostr è meglio utilizzare altri client che si possono scoprire in seguito.

### Ma allora: perché Nosta?

Perché propone la creazione del profilo tramite 10 step da eseguire in ordine. Alcuni dei 10 passaggi si possono saltare per essere completati in seguito, ma il cuore della creazione delle chiavi è familiare ai Bitcoiner, perché parte da una sequenza casuale di 12 parole.

Cominciamo, scegliendo proprio *«Create a new profile»*

Nosta da il benvenuto ad una nuova, giovane Nostrica.

È il primo dei 10 step; cliccare *«Next»*

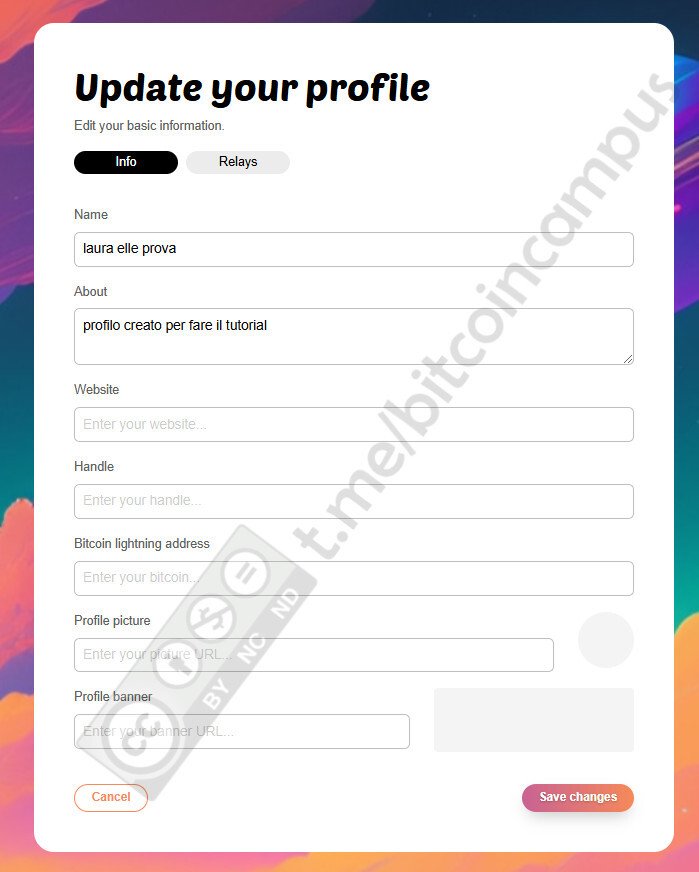

Si scelgono le prime informazioni da compilare, mettendo un nome, un paio di righe di biografia e - se presente - un sito web di riferimento.

Una volta compilati questi 3 campi, cliccare *«Next»*

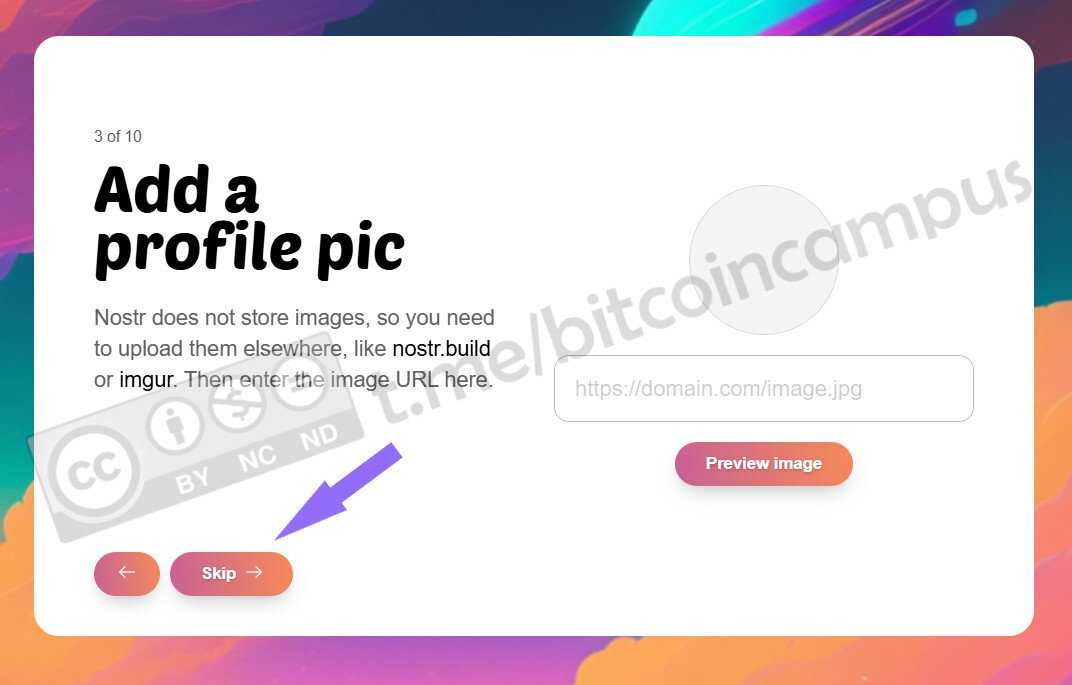

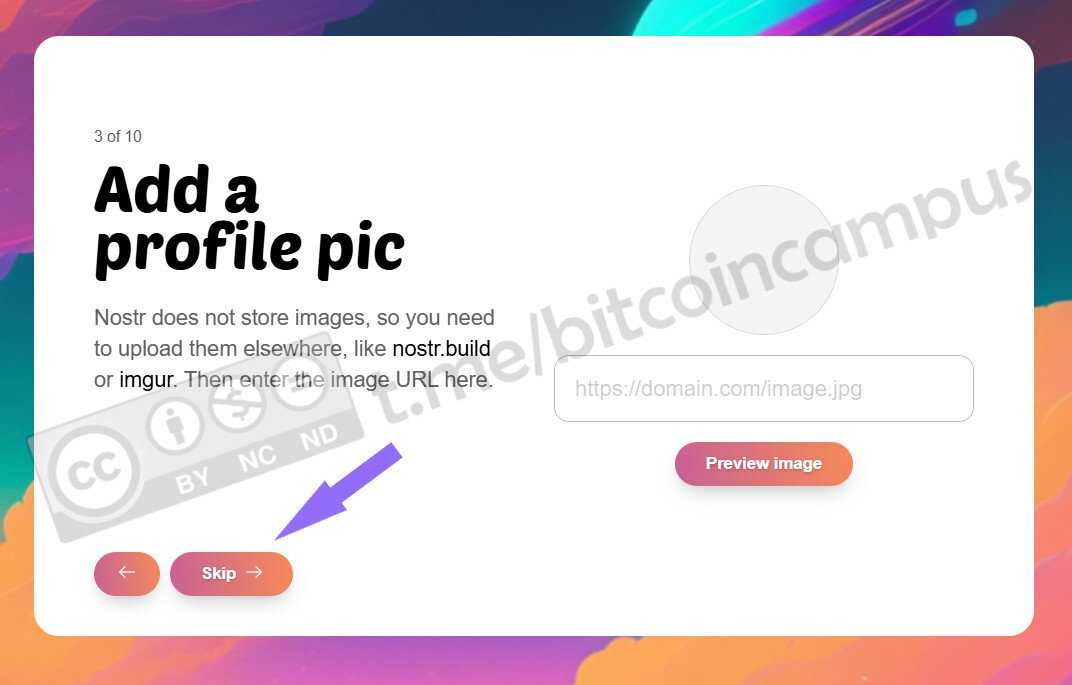

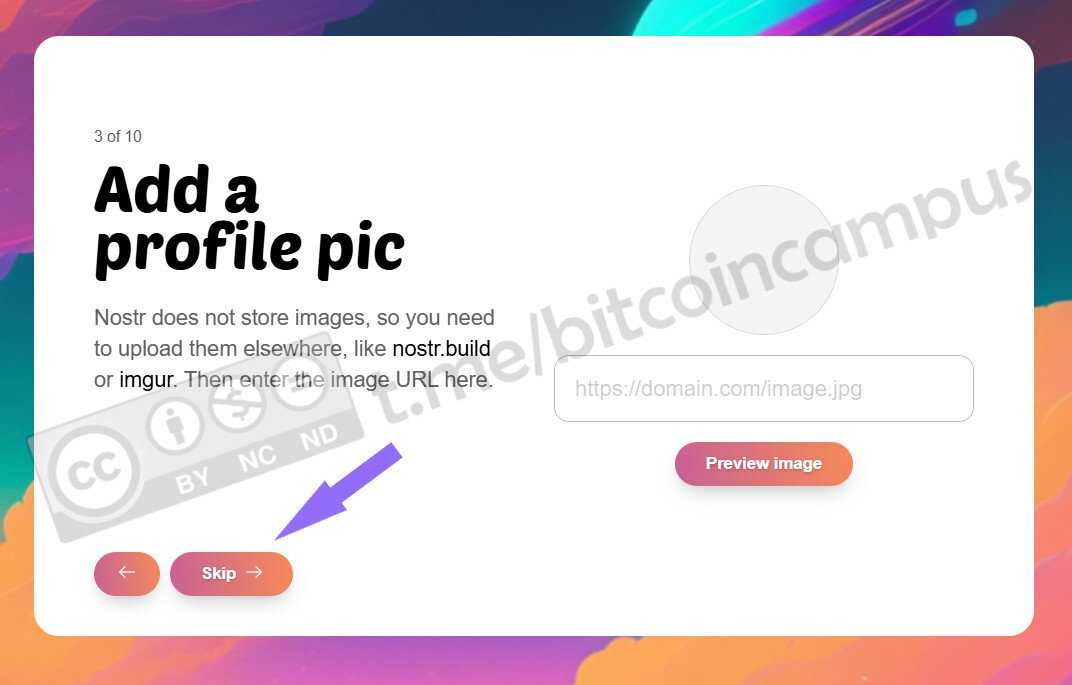

Il prossimo passo chiede di caricare una foto profilo.

Consiglio di cliccare su *"Skip"*, **vedremo meglio in seguito la gestione delle immagini** via protocollo Nostr

---

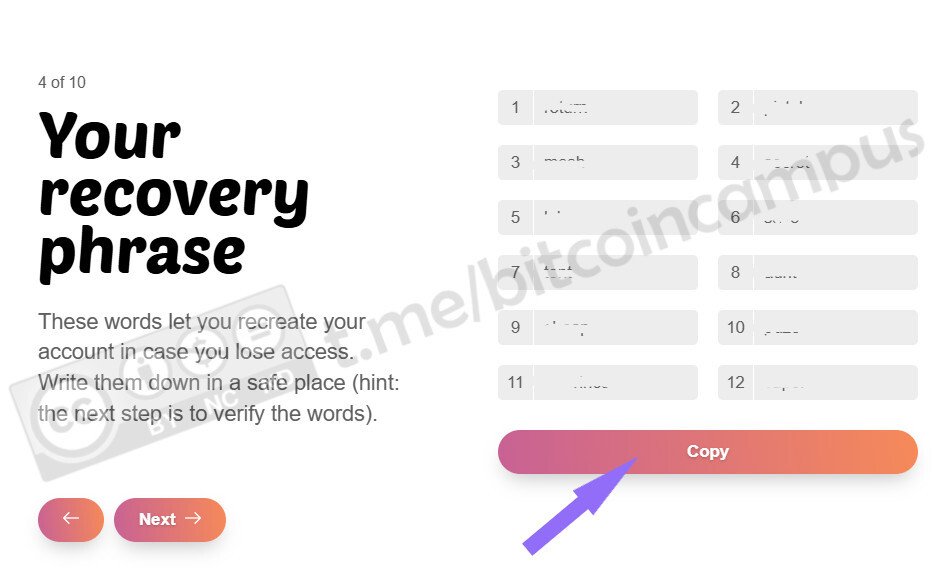

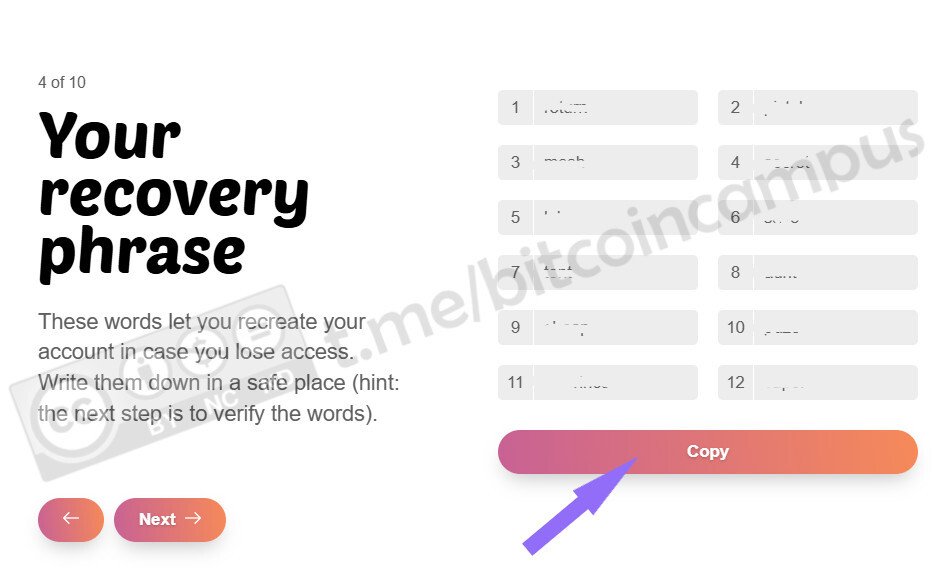

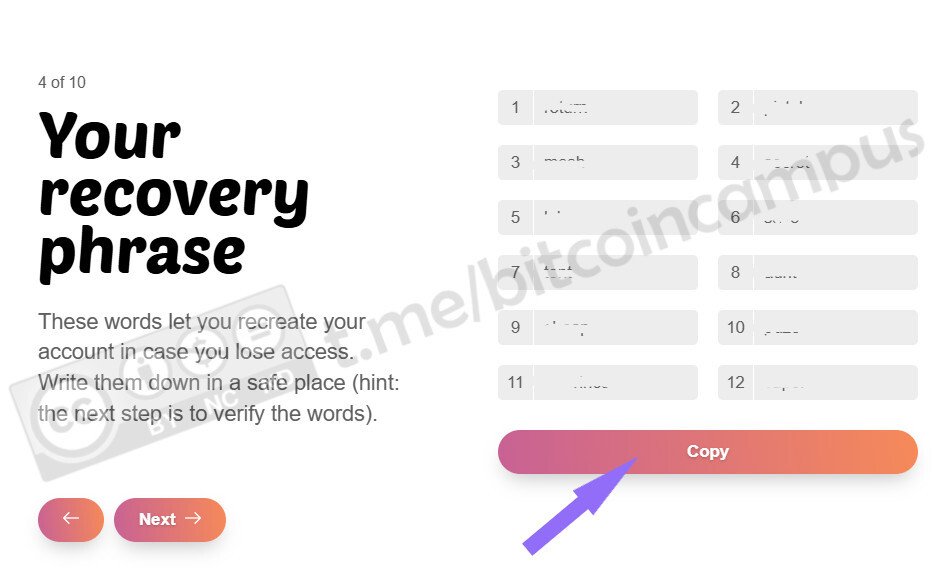

## ENTRIAMO NEL VIVO: LA GENERAZIONE DELLE CHIAVI

In questo nuovo step Nosta calcola e mostra la recovery phrase di 12 parole. Questa frase porterà al calcolo automatico di un seed proprio come nel protocollo Bitcoin: le parole provengono dal dizionario BIP39, dopodiché la chiave privata viene calcolata sulla curva ellittica secp256k1 ed infine convertita da hex al formato **nsec**.

Queste 12 parole costituiscono una recovery phrase per ripristinare l'account e le relative chiavi tramite Nosta.me.

Sono da scrivere bene e conservare, dopodiché si può procedere alla verifica cliccando *"Next"*

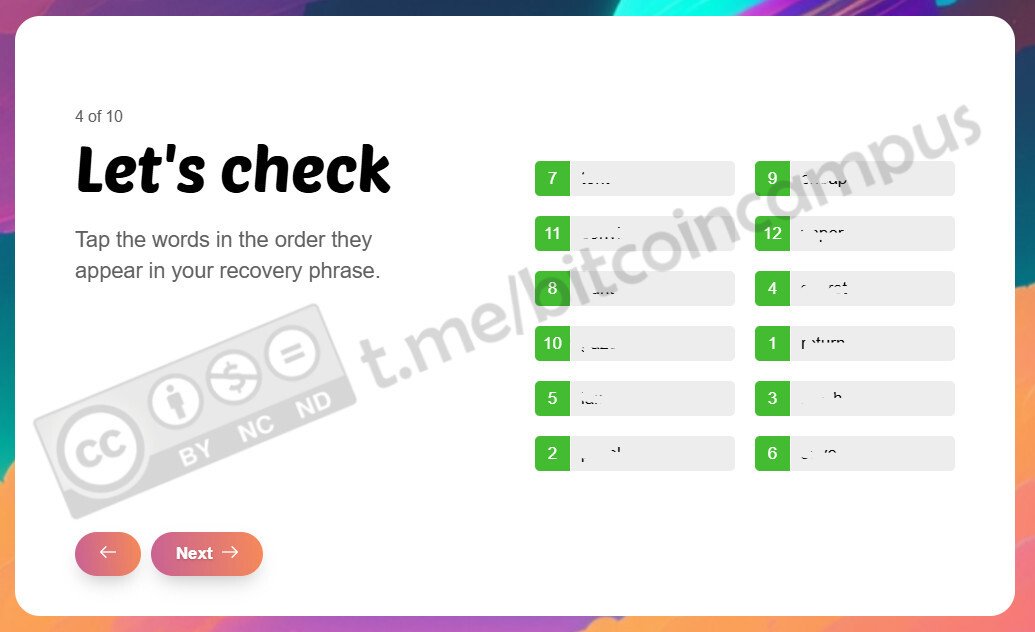

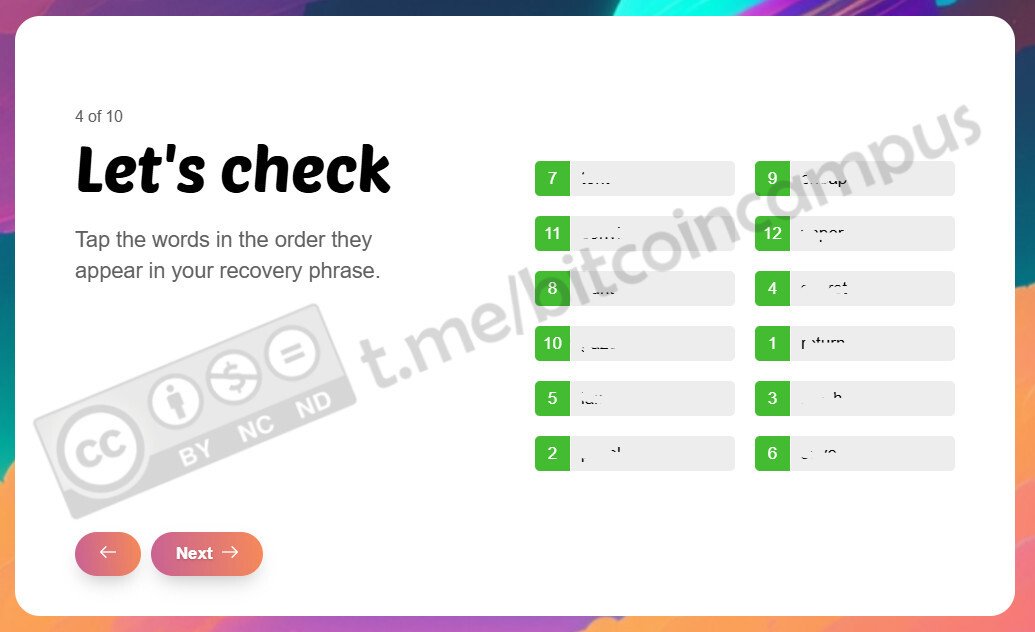

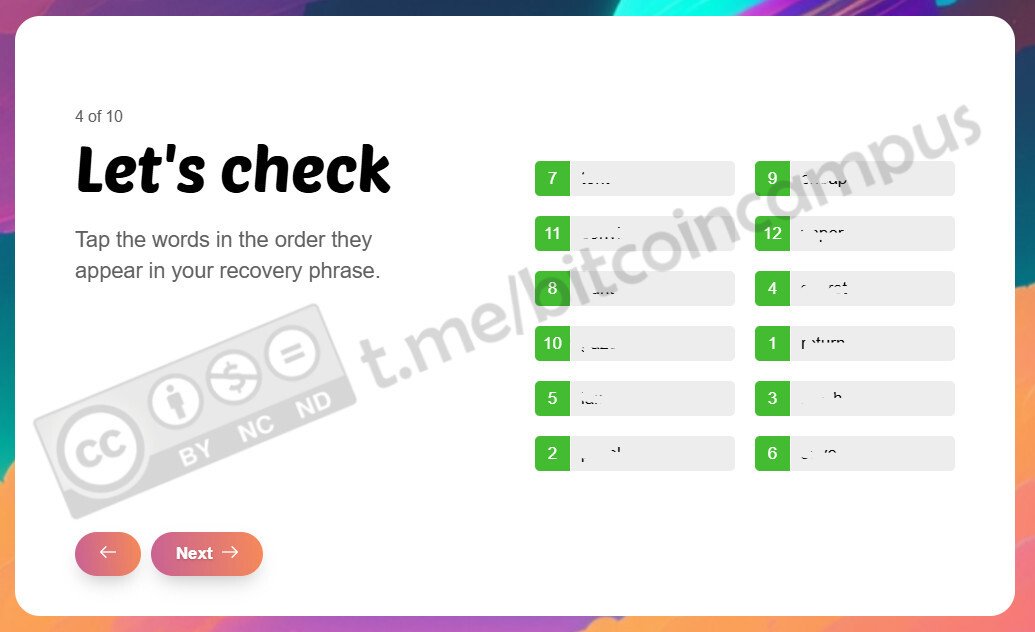

La procedura di verifica presenta le 12 parole posizionate a caso: per il check si devono cliccare in ordine dalla 1 alla 12

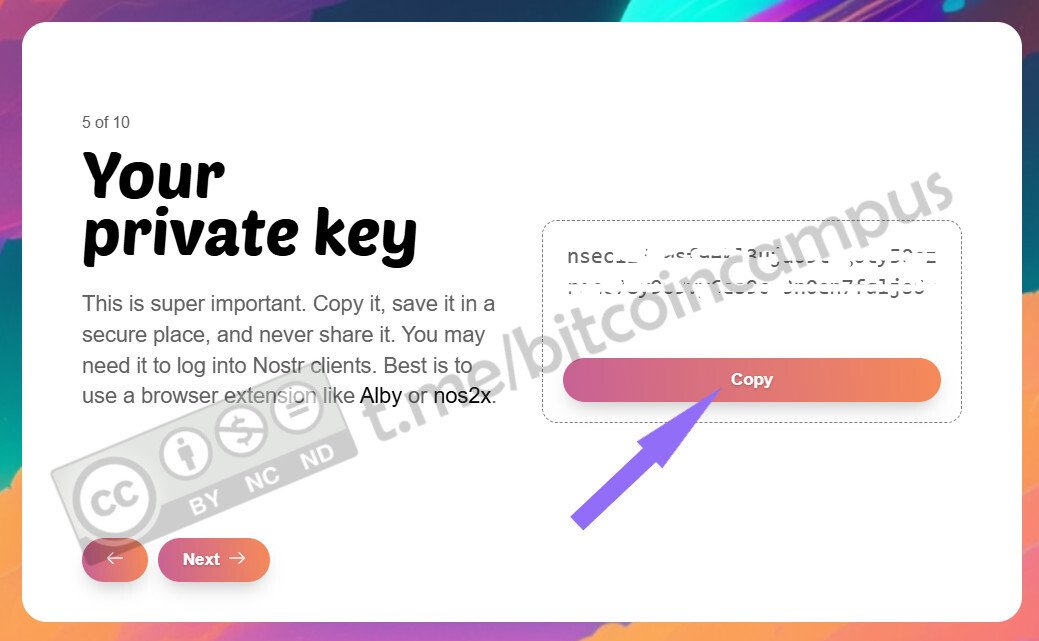

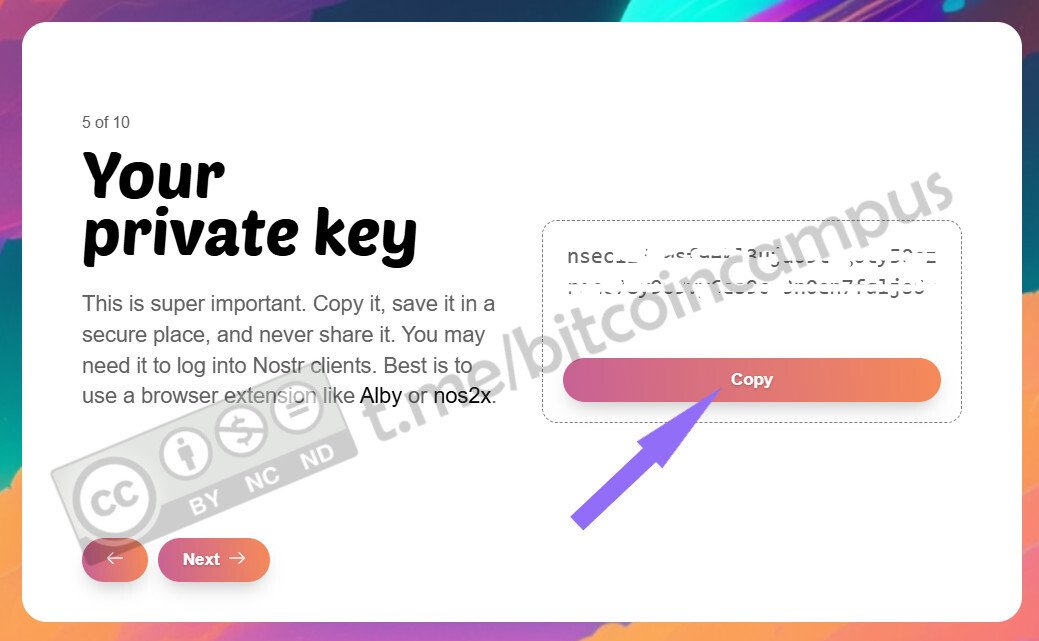

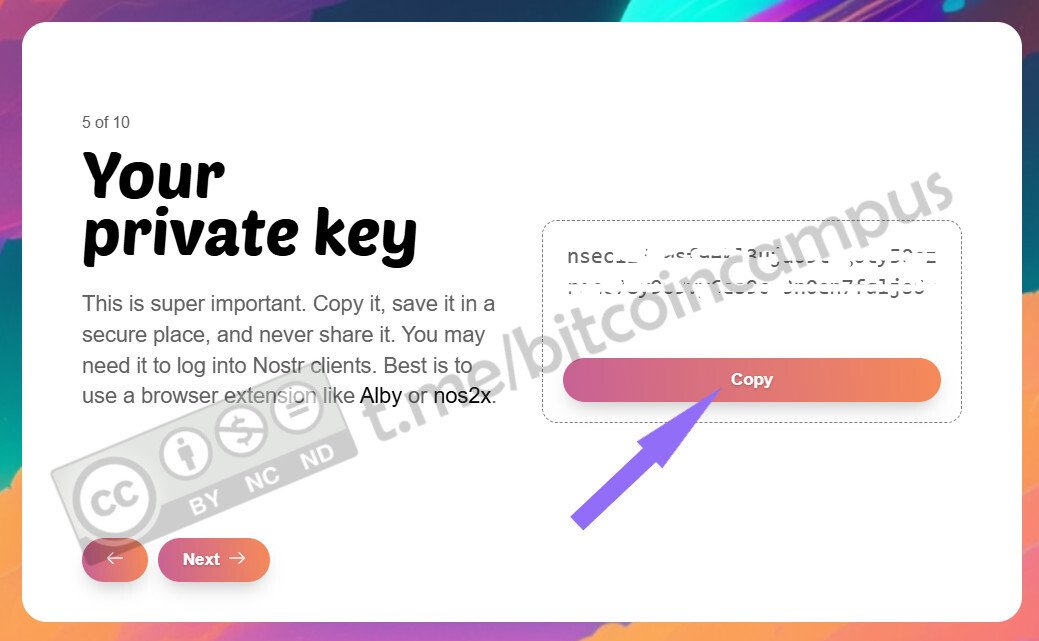

Siamo pronti per lo step successivo: Nosta mostra **la chiave privata nsec**.

Si deve copiare e incollare su un file protetto da tenere in un luogo sicuro.

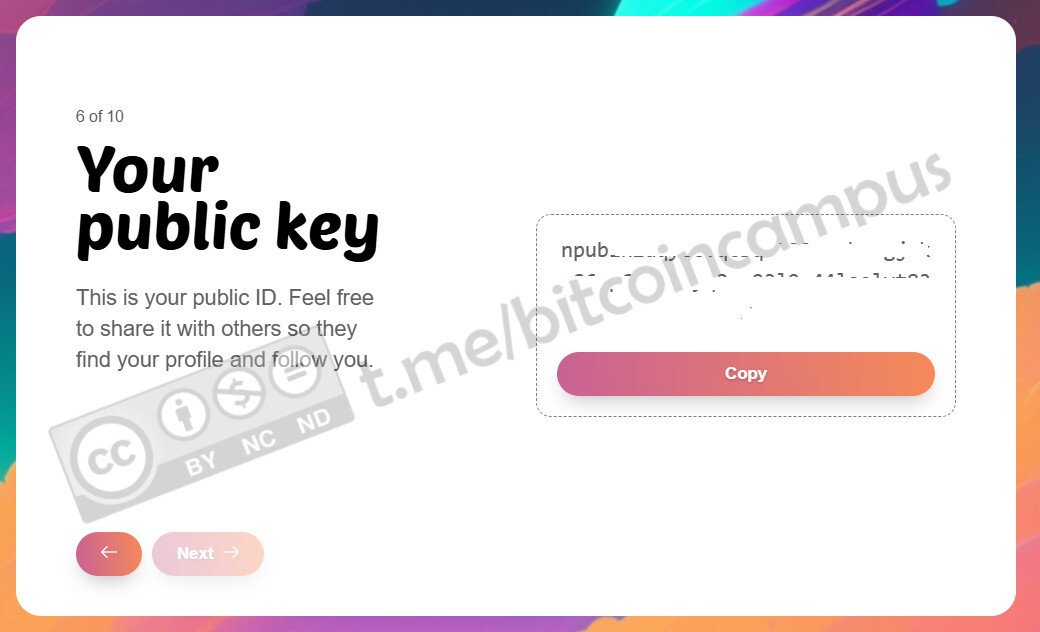

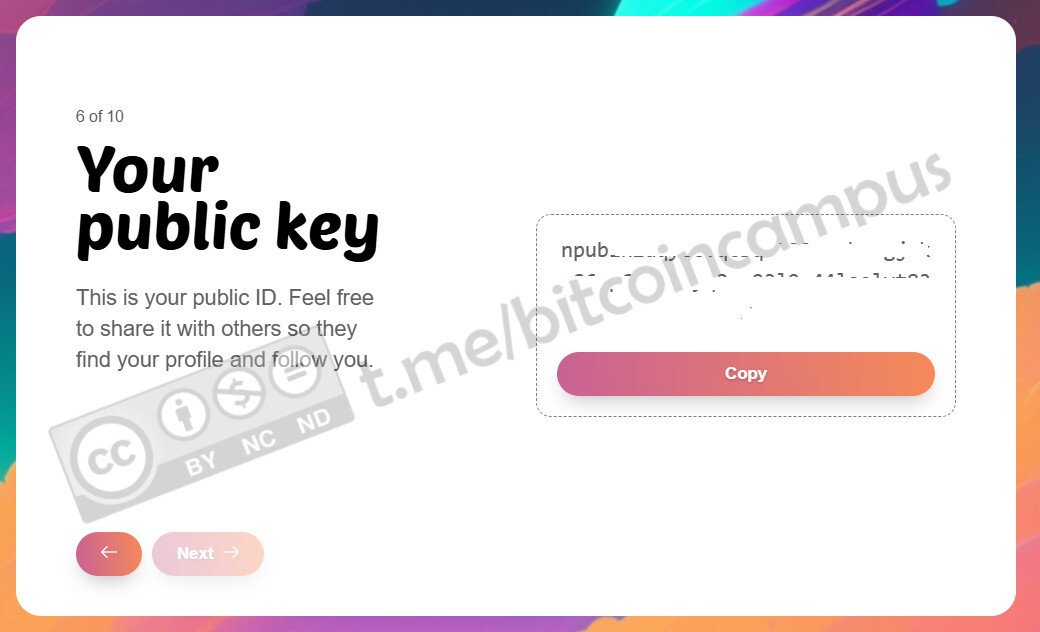

Una volta copiata la nsec, cliccare *"Next"*

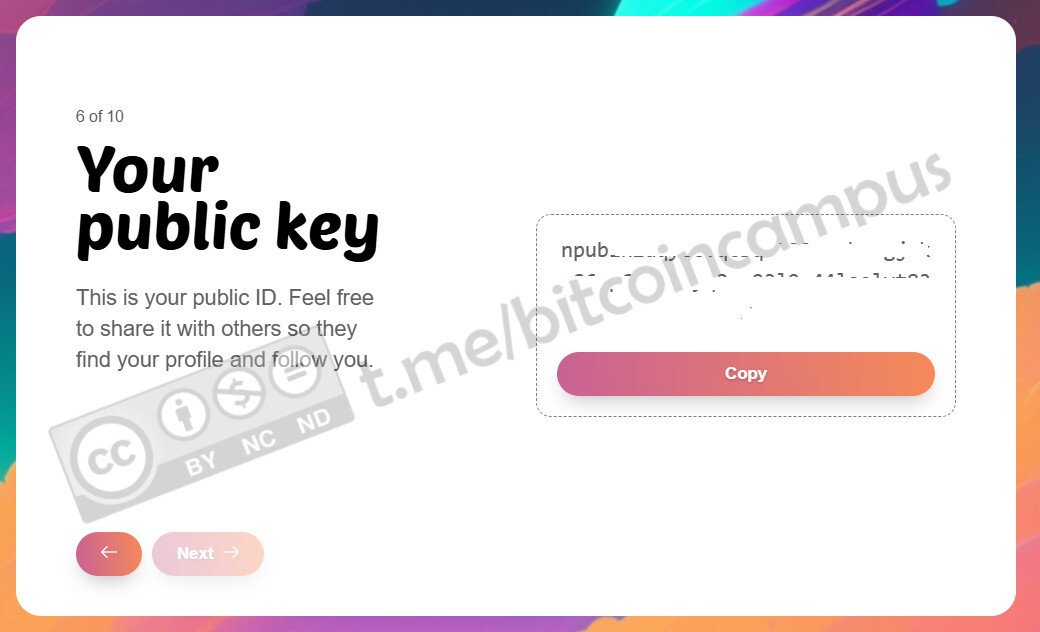

La creazione delle chiavi termina con la derivazione della chiave pubblica, la ***npub***.

La npub di Nostr rappresenta l'identità dell'utente. Va copiata e incollata per conservarla, anche in un luogo sprotetto, perché si userà spesso e volentieri nel protocollo per farsi identificare

---

# Handle, follow e wallet Bitcoin

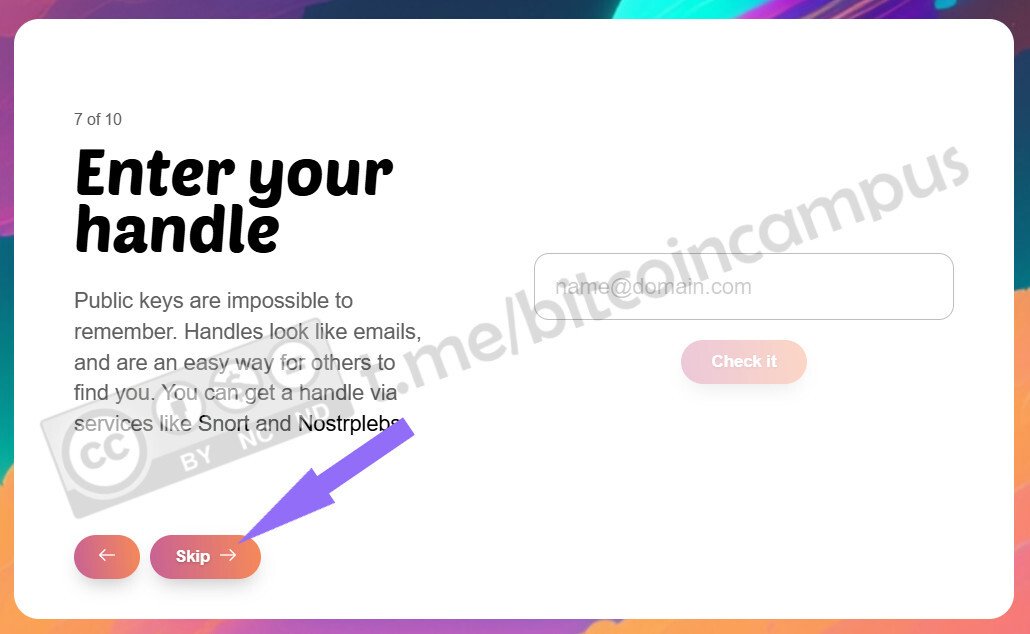

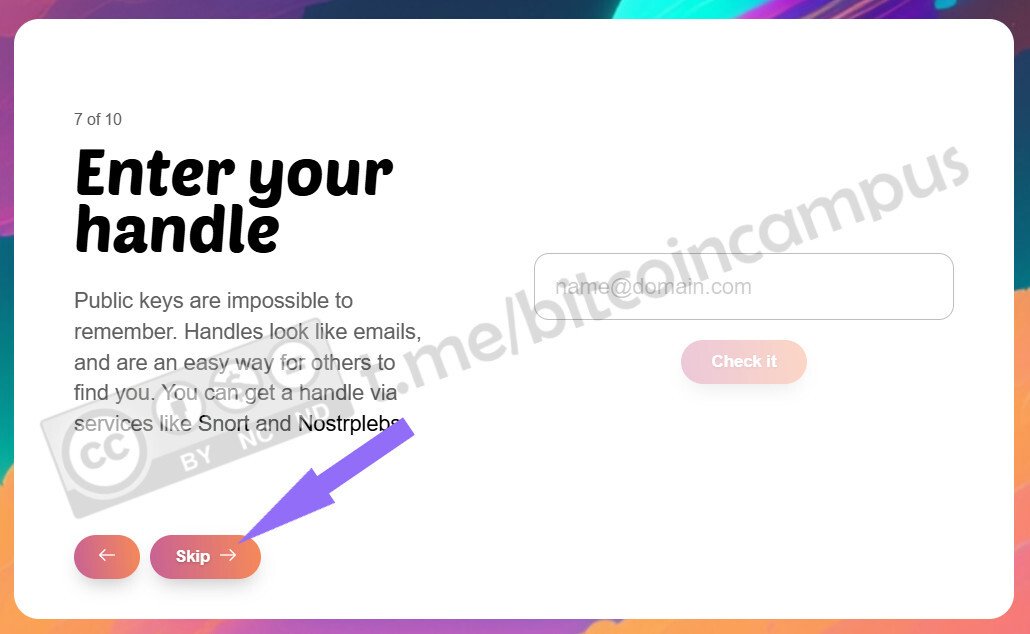

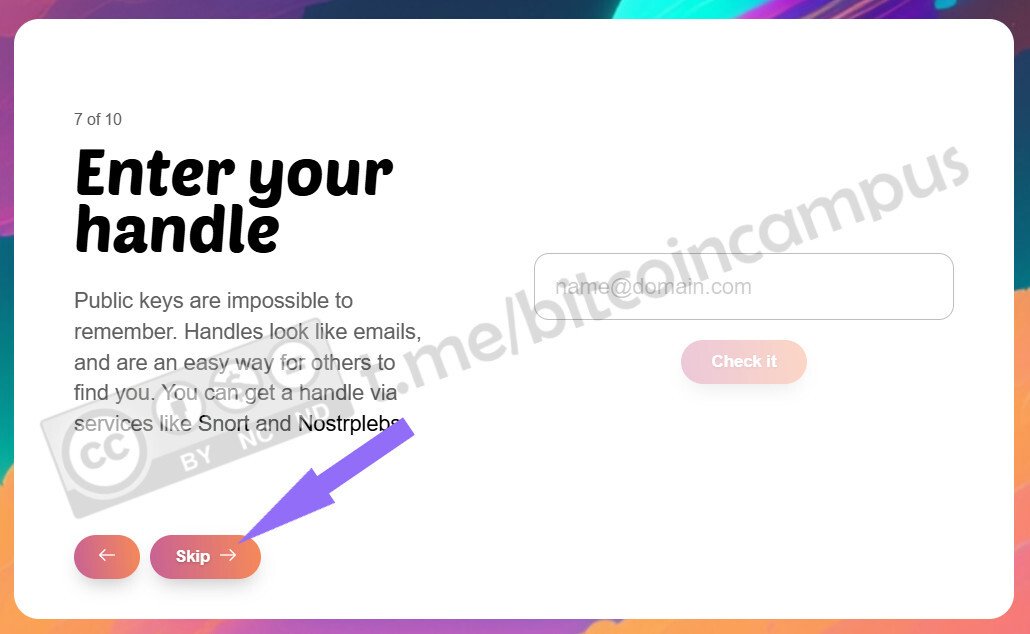

Il passo 7/10 prevede l'impostazione dell'handle o NIP-05 nel profilo.

L'handle è una caratteristica che ha due vantaggi:

1. si può scegliere un identificativo più facile da leggere e usare al posto della chiave pubblica

2. è un ulteriore sistema di verifica dell'identità

Scopriremo in seguito i dettagli del NIP-05, consiglio di saltare questo passo tra gli step di Nosta

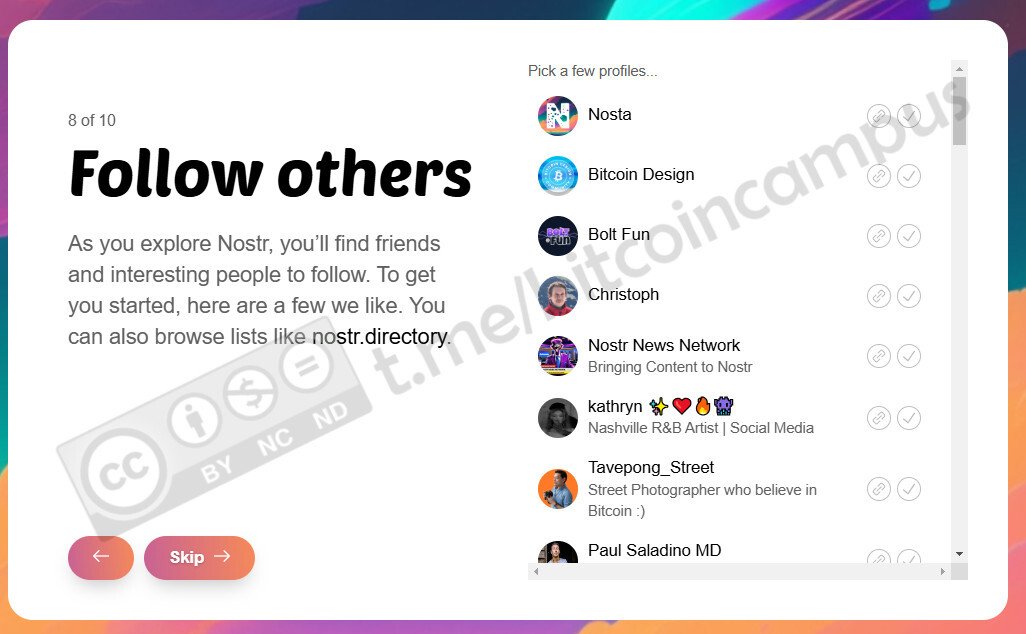

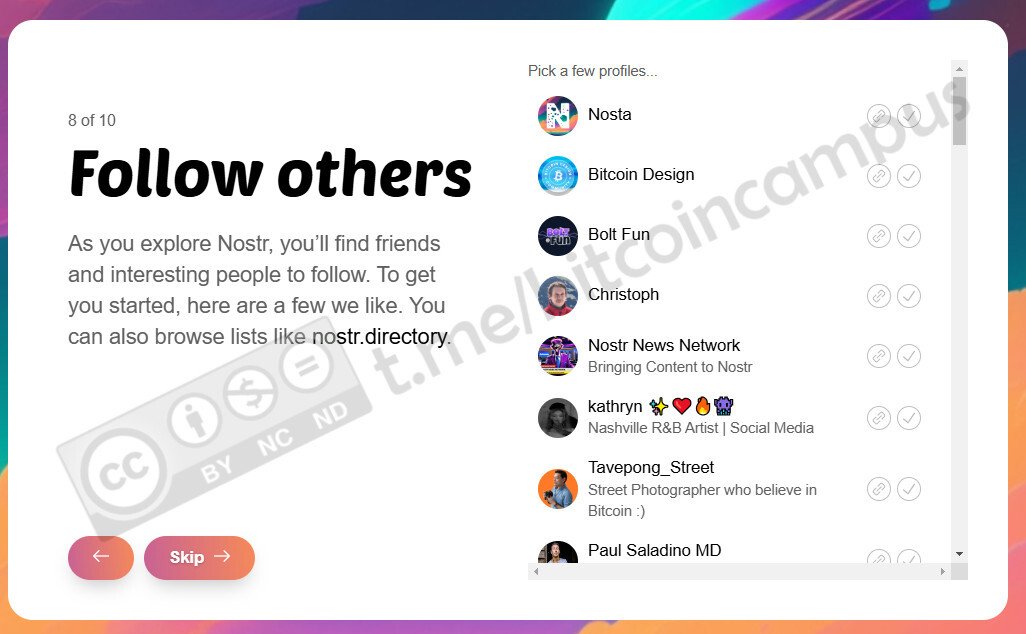

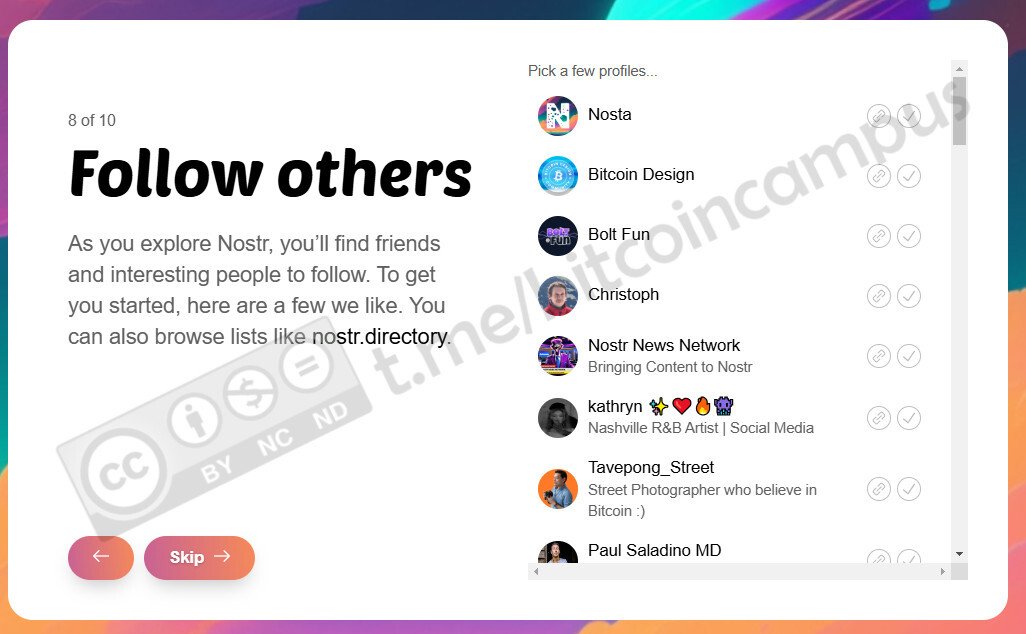

Nello step successivo vengono proposti alcuni suggerimenti per seguire utenti di Nostr.

Consiglio di iniziare a seguire qualcuno, proprio per non rimanere troppo spaesati al termine della creazione del profilo, rischiando di trovare un feed completamente vuoto.

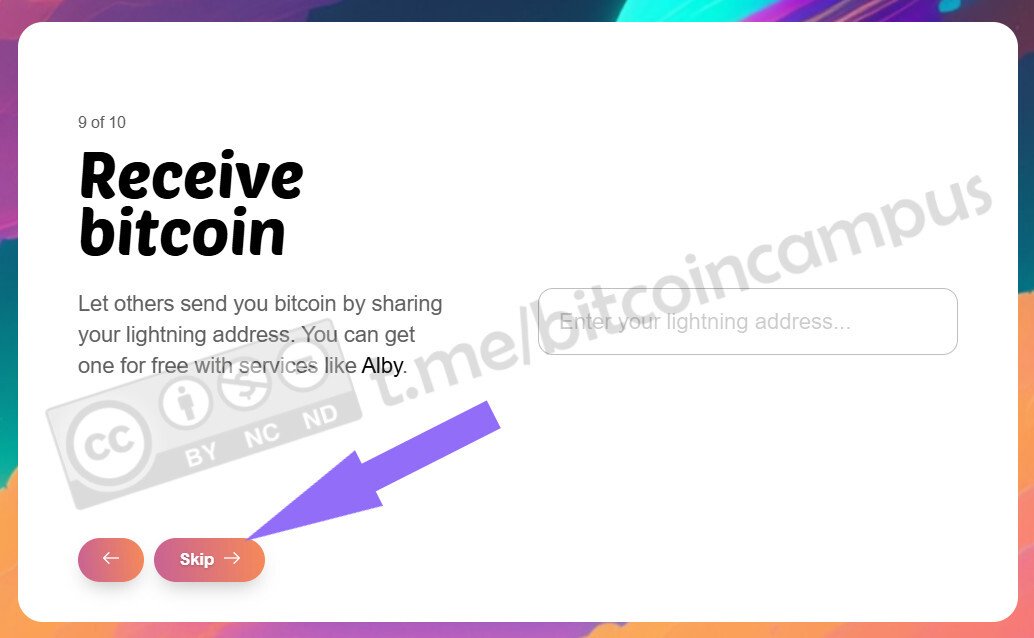

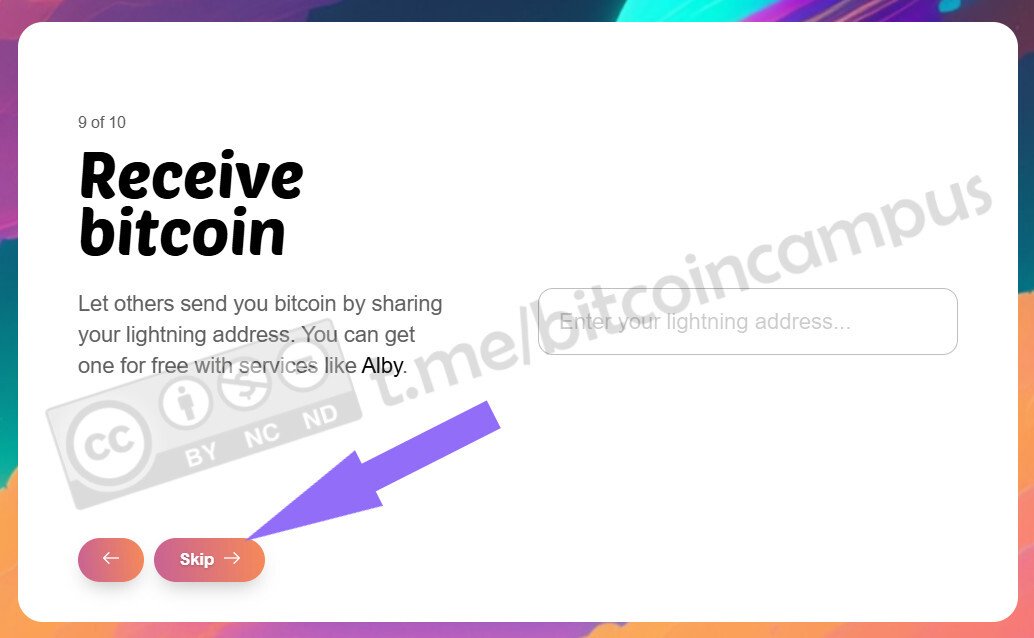

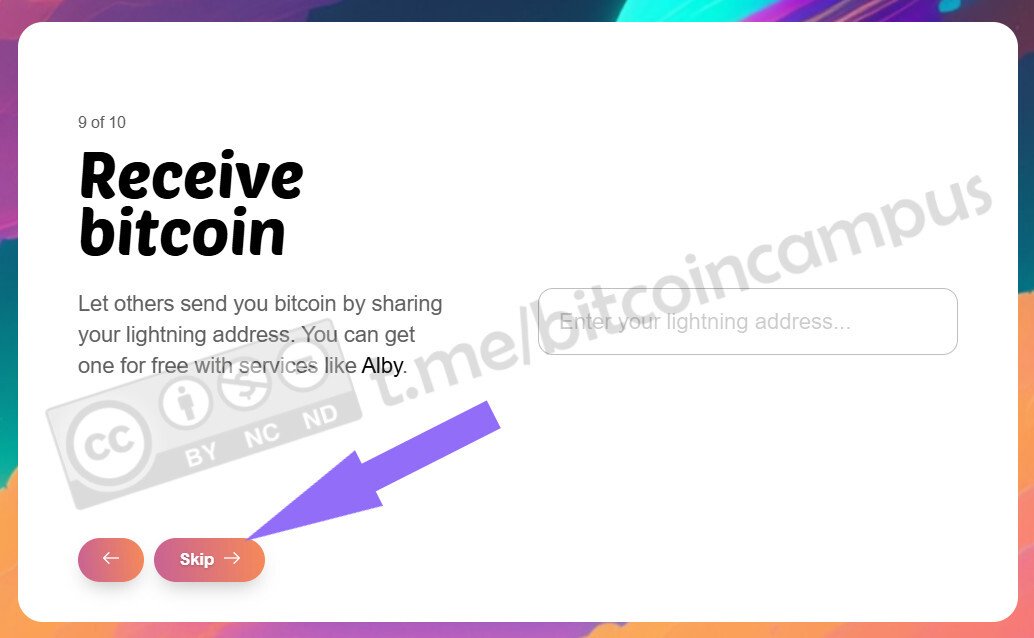

Il penultimo passo 9/10 è quello dove si configura il wallet Bitcoin.

Chi ha già un LN address può giustamente inserirlo. Chi non è ancora skillato, può seguire il capitolo in cui ne parleremo più avanti e cliccare *"Skip"* in questa schermata

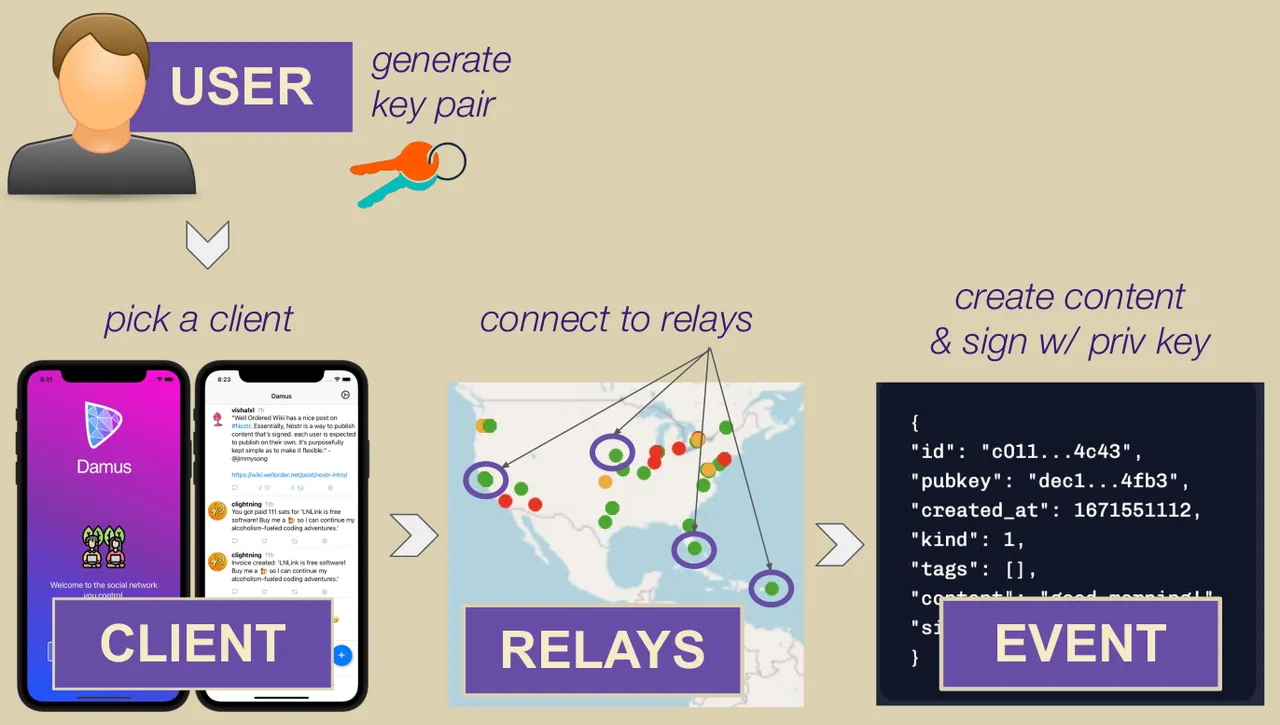

# I relay

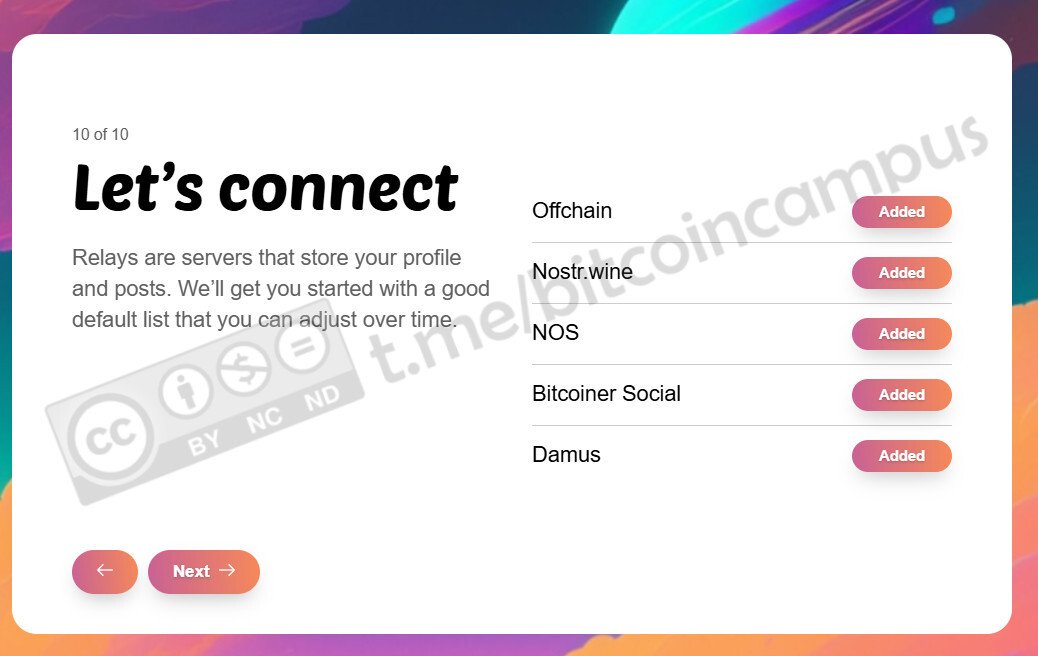

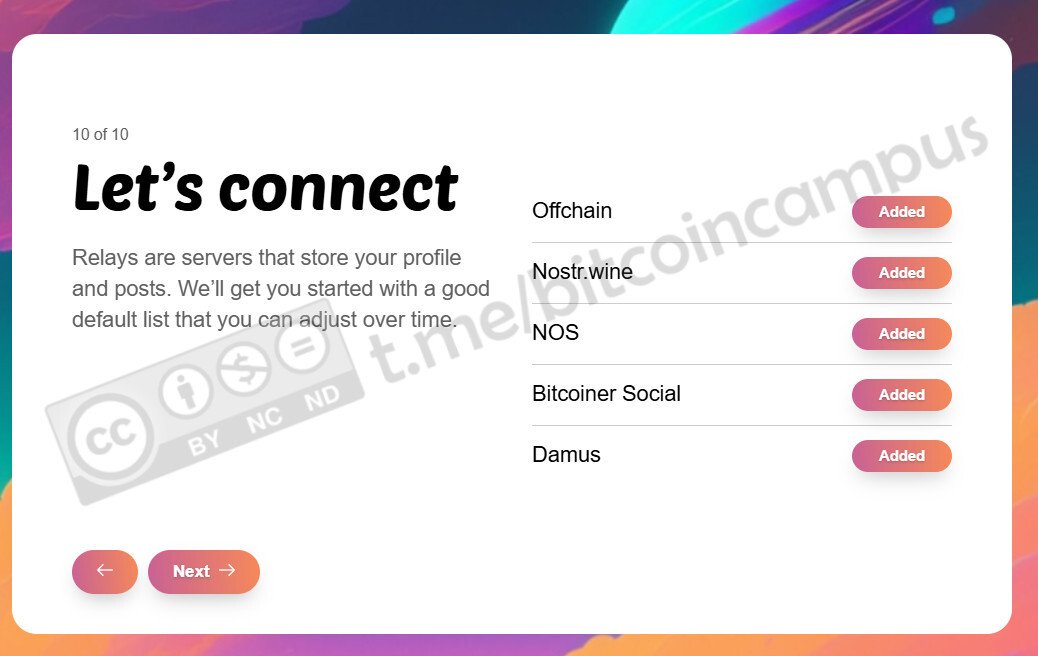

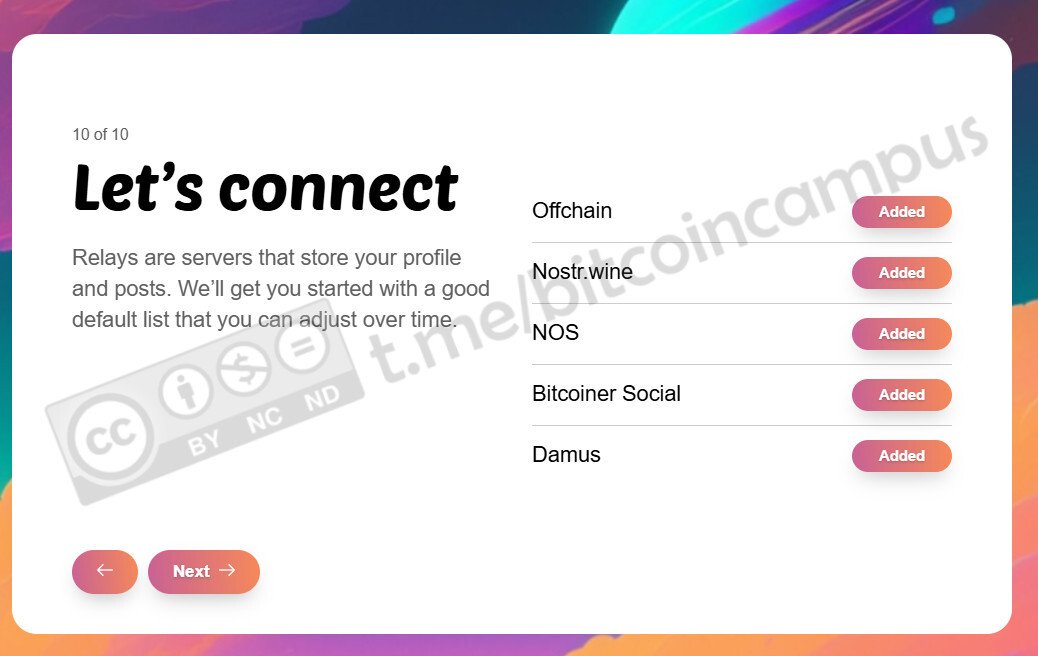

L'ultima impostazione richiesta da Nosta è la scelta dei relay, il motore delle note su Nostr.

**È attraverso i relay, infatti, che le le note «and other stuff» sono trasmessi alla rete**.

Nel passo 10/10 si trovano già dei buoni suggerimenti che - chi non è esperto - può accettare e proseguire cliccando *"Next"*.

Chi è invece già esperto può cambiare questa lista e personalizzarla a seconda delle proprie esigenze

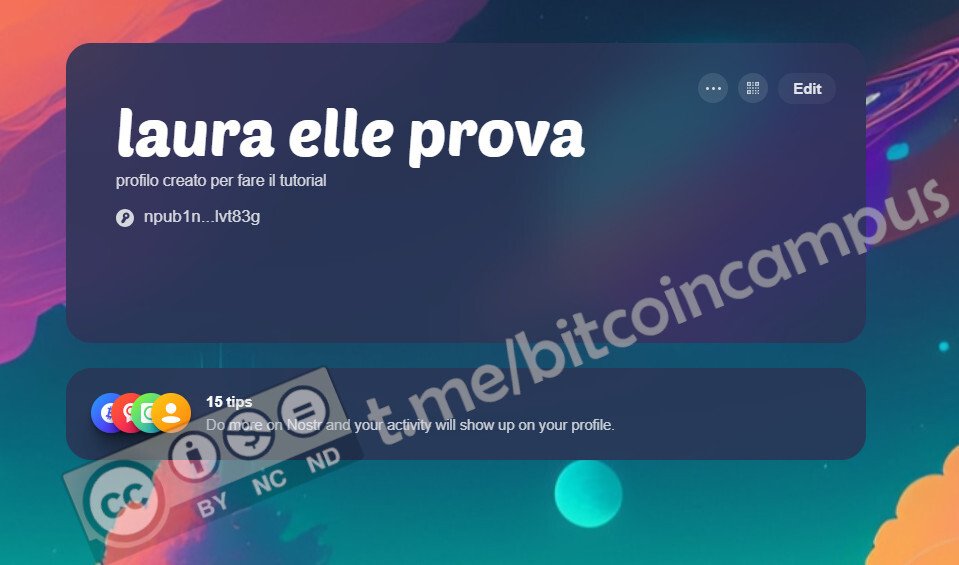

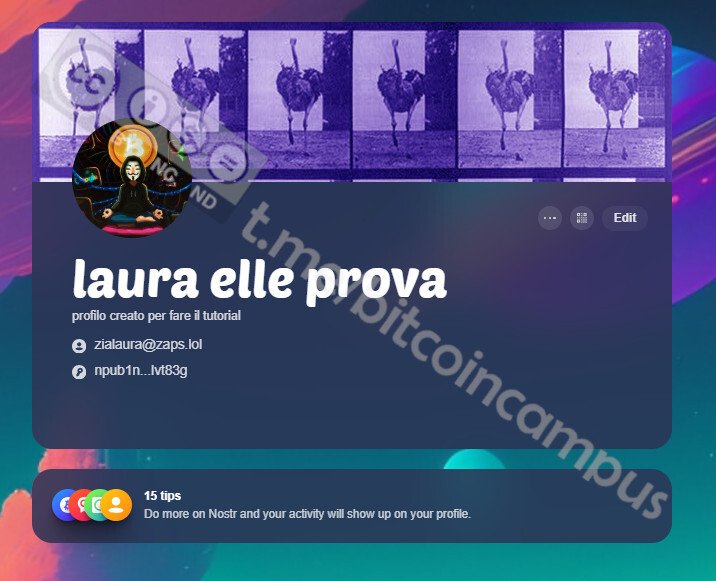

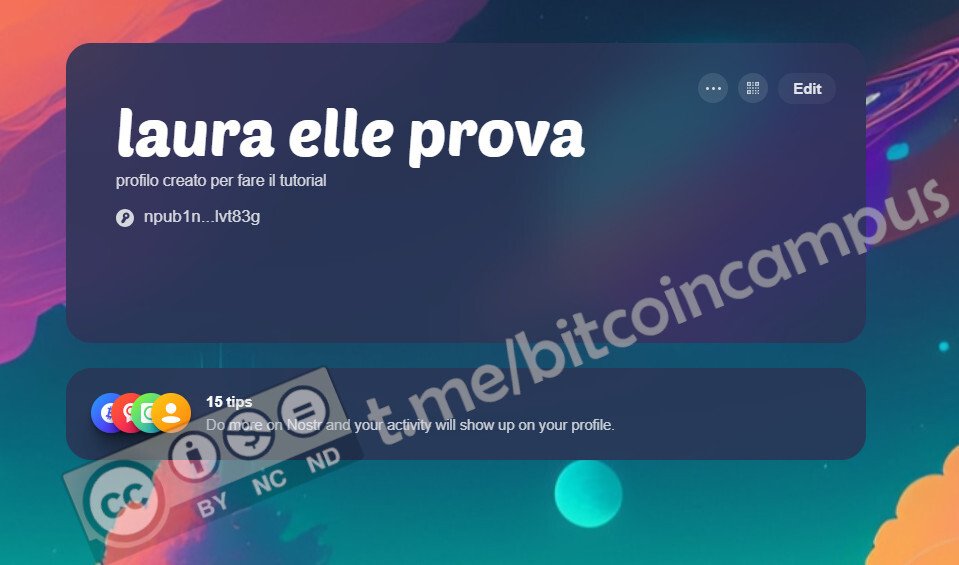

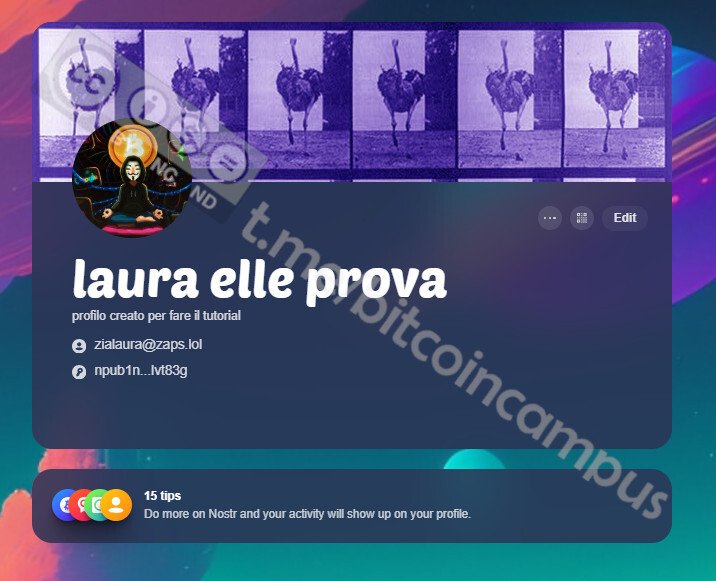

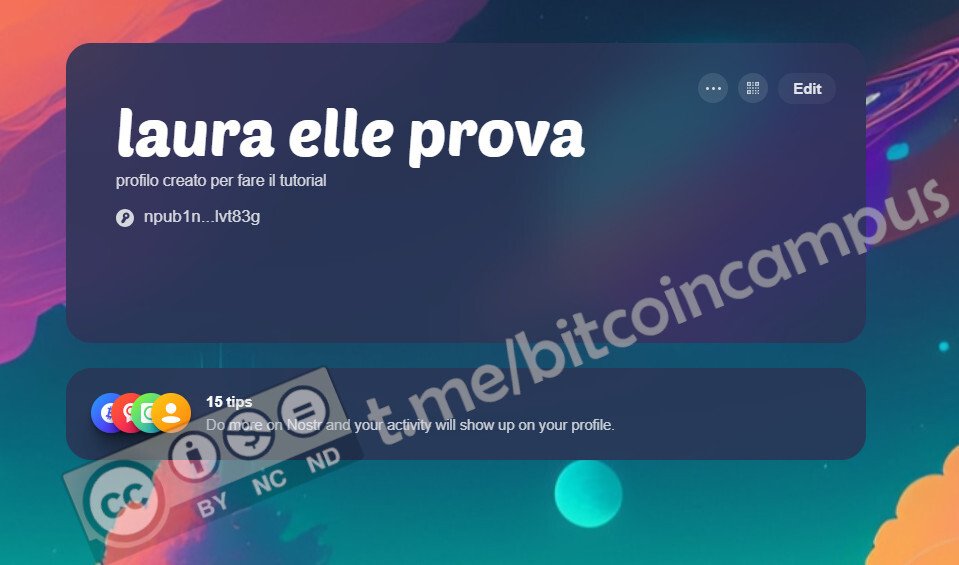

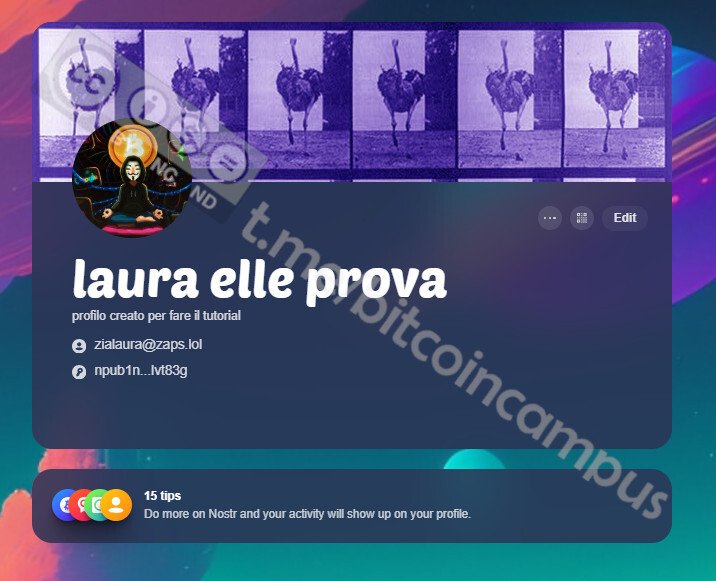

## È tutto fatto! Nosta propone una schermata di riepilogo e - se va tutto bene - si può cliccare su *"Looks good"*

Quando siamo convinti, clicchiamo "Save" e Nosta pubblicherà il profilo per come lo abbiamo impostato.

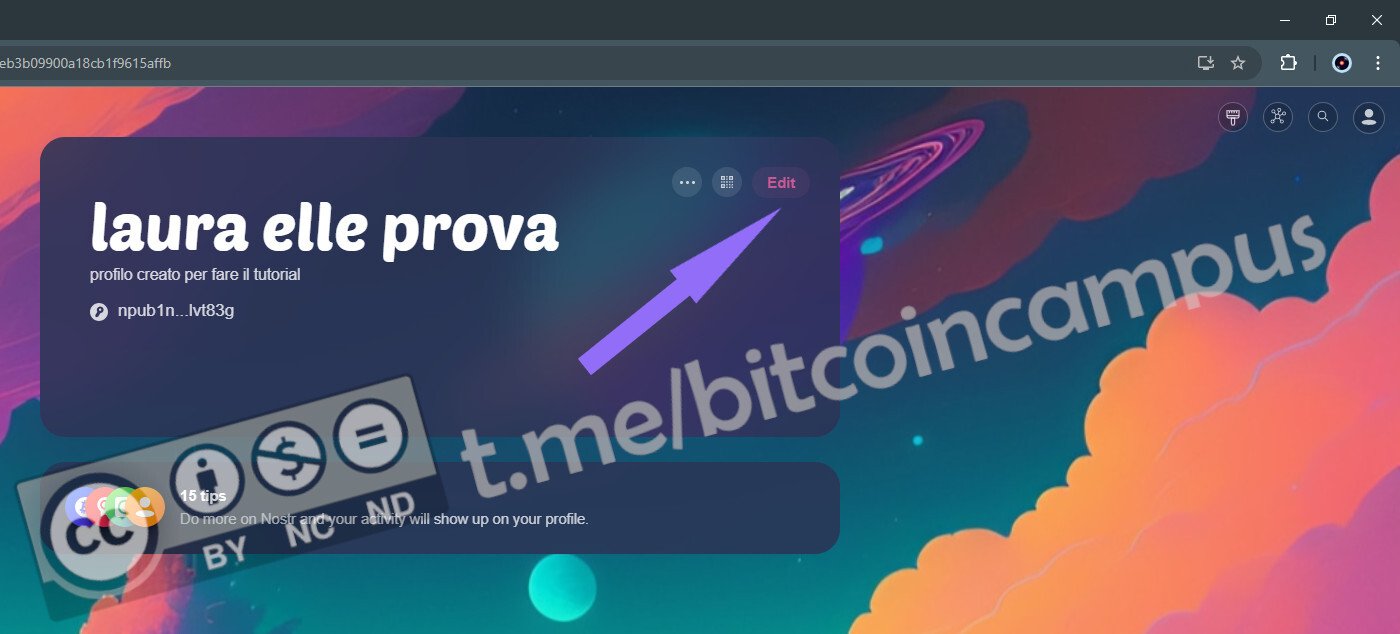

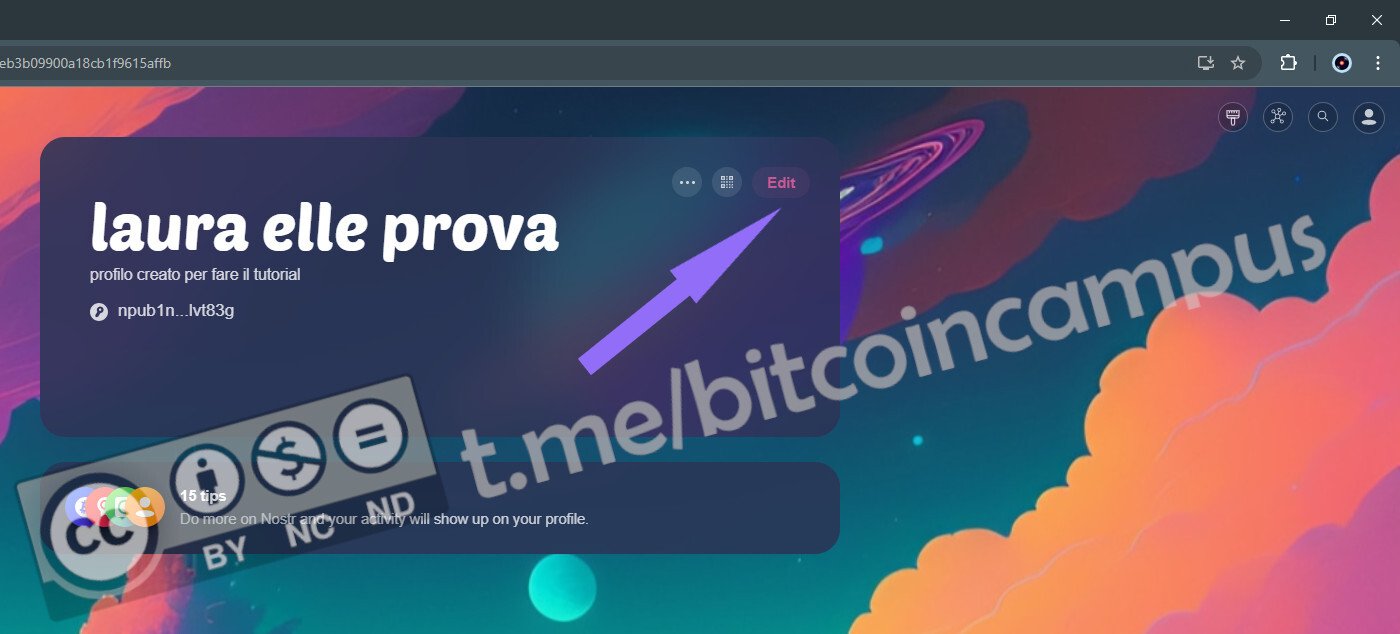

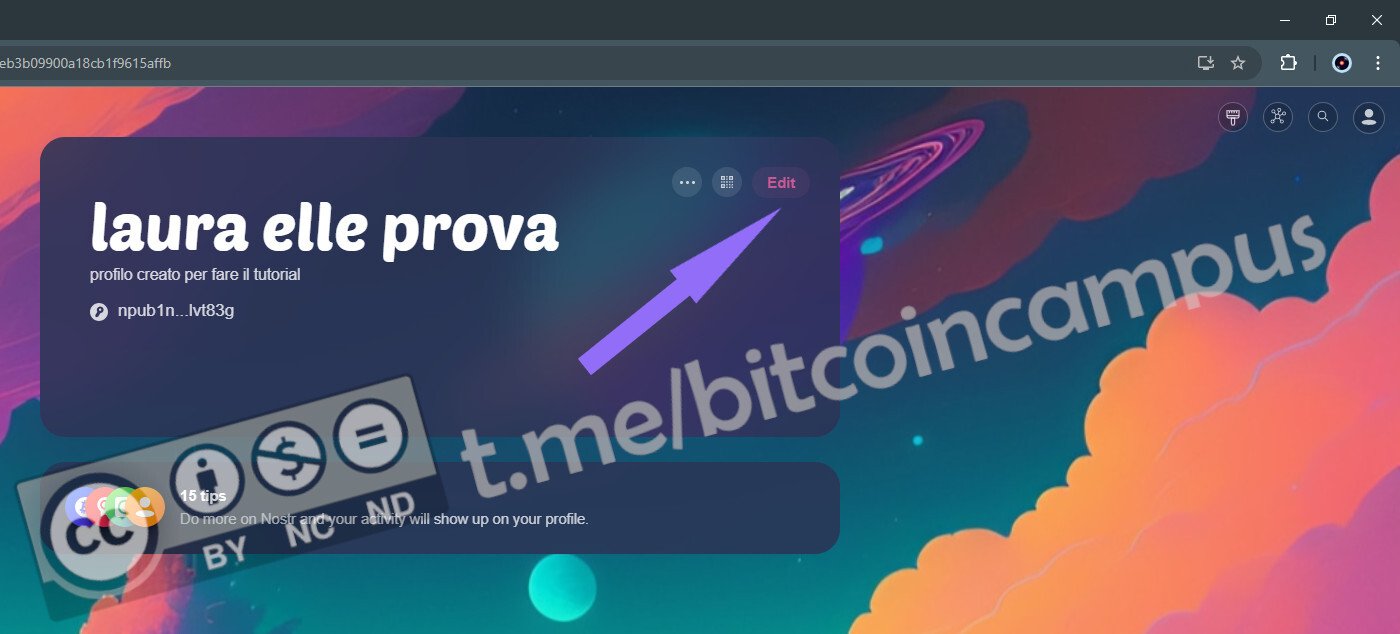

Il profilo è praticamente pronto, sebbene scarno

Si può abbellire e riempire con le informazioni mancanti cliccando su *"Edit"*, così come scegliere un altro client ed iniziare ad usarlo, oppure continuare con il tutorial e scoprire come trattare più in sicurezza la chiave privata.

**Cambiare client, infatti, richiederebbe allo stato attuale copiare e incollare la nsec per fare ogni login**.

Quello che segue è un suggerimento per impostare un'estensione del browser come gestore di firma e usare l'estensione per fare tutti i tipi di login via web.

---

# Usare il protocollo Nostr

Il profilo è pronto per essere usato. Ora si può esplorare Nostr, alla ricerca di client ed opportunità.

Per fare login si deve necessariamente accedere ai client con la chiave privata nsec, al fine di poter firmare le note e propagarle.

Anziché copiare e incollare la nsec in ognuno dei client, è opportuno usare "un trucco".

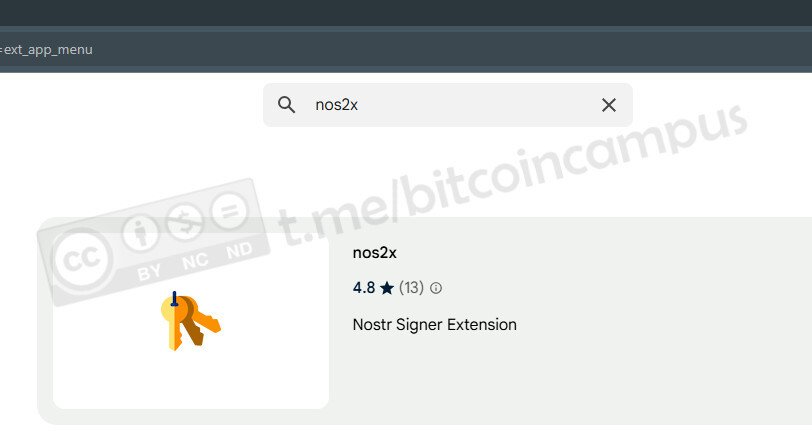

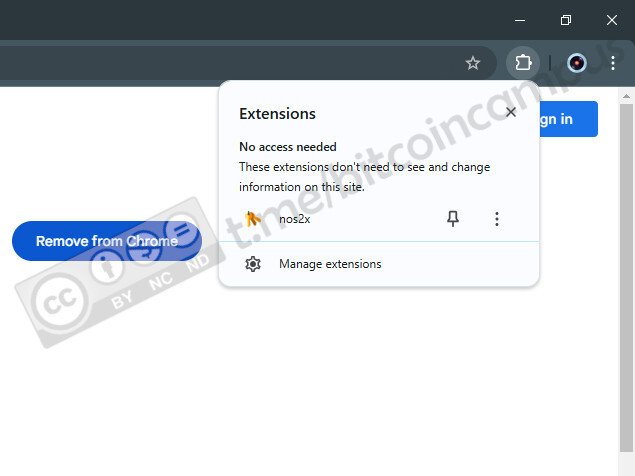

## Login con NOS2X

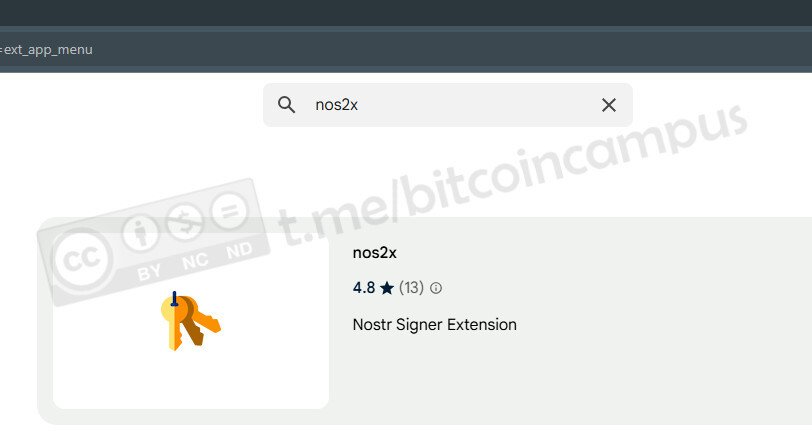

Nos2X è un'estensione del browser che permette di gestilre le chiavi in un unico luogo, firmando gli eventi senza esporre la nsec ad ogni singola azione. È disponibile per Firefox e fork ed anche per Chrome.

##### l'esempio che segue è realizzato con Chrome, ma il procedimento per Firefox è molto simile e semplice

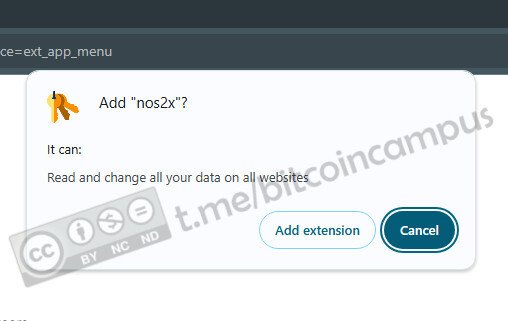

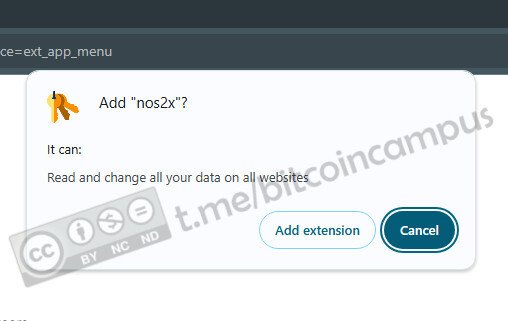

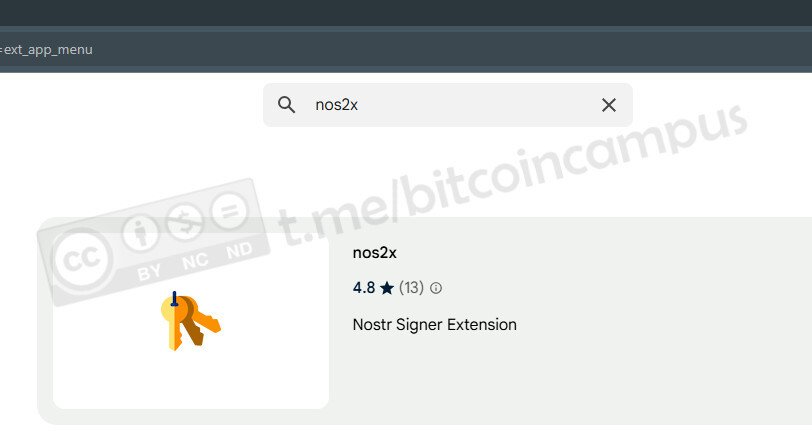

Cercare Nos2X tra le estensioni del browser

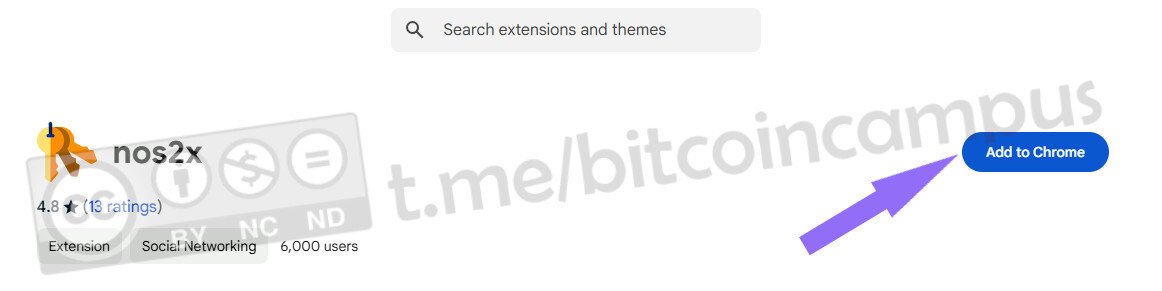

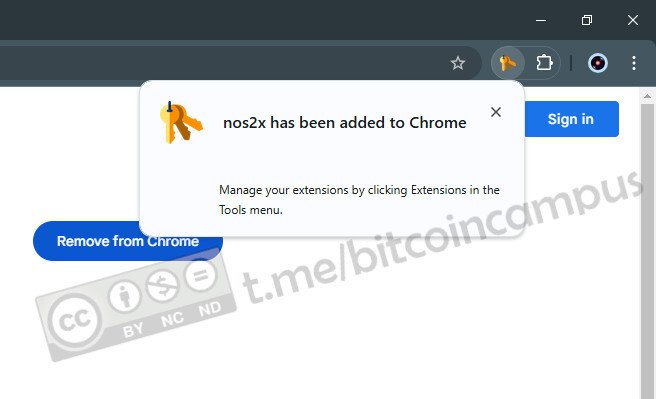

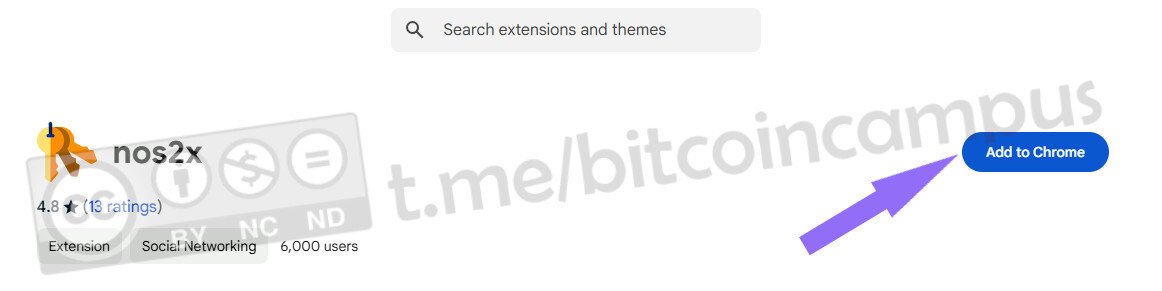

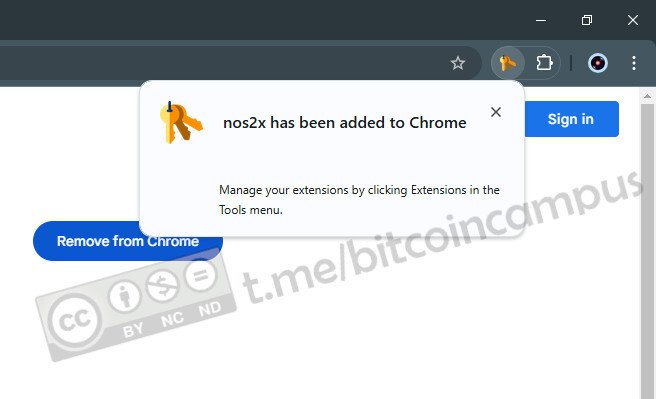

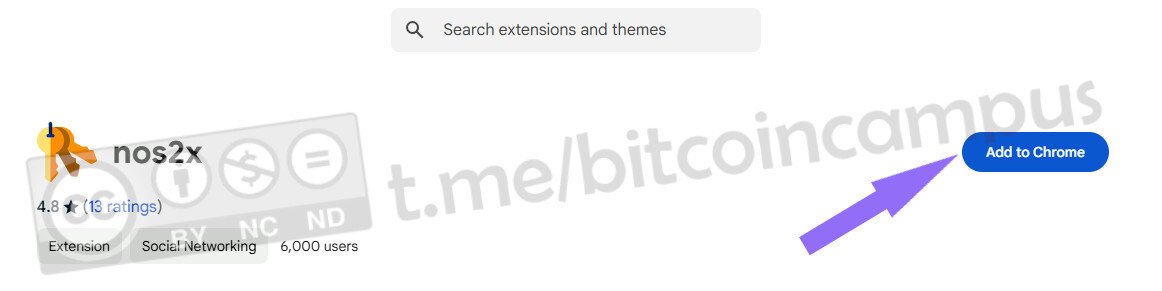

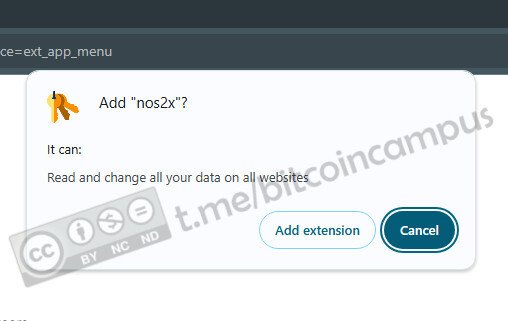

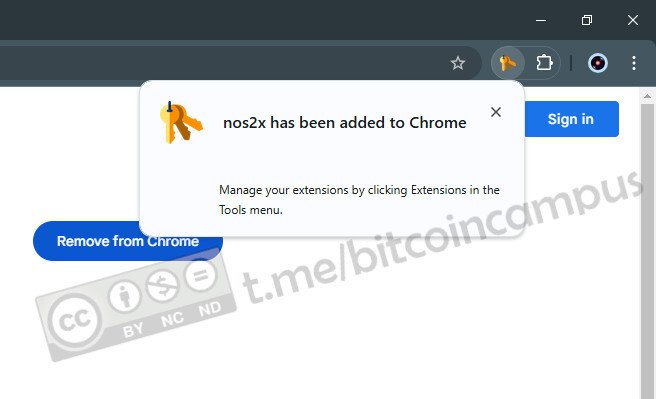

quindi aggiungerlo al proprio Chrome

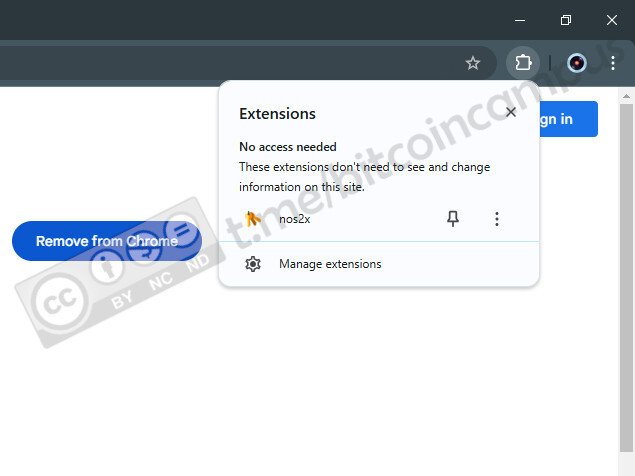

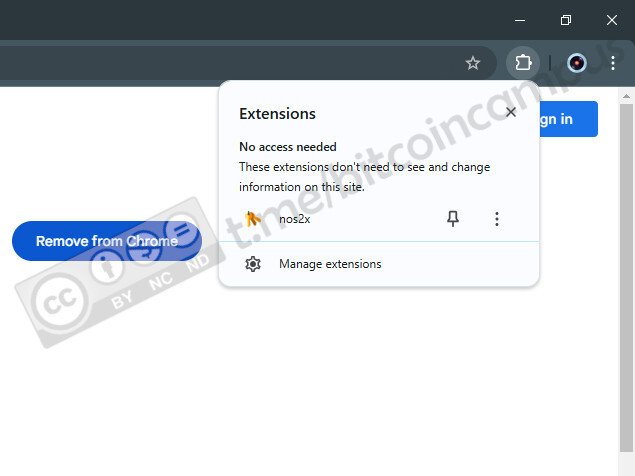

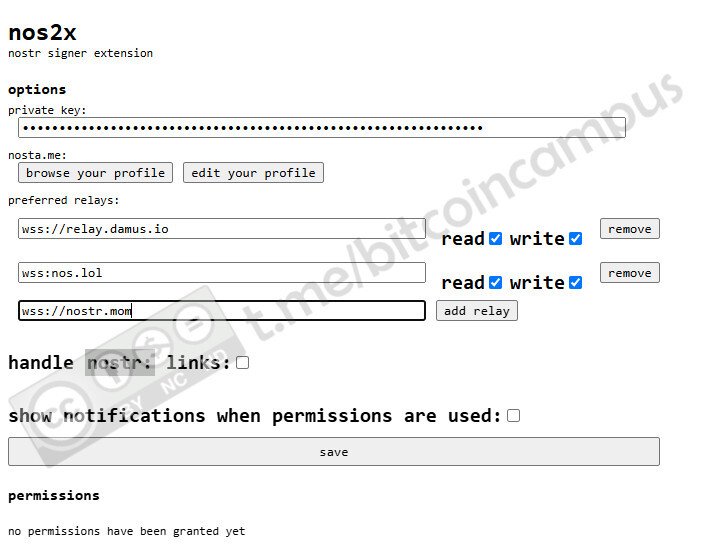

Entrare nelle impostazioni con Manage Settings

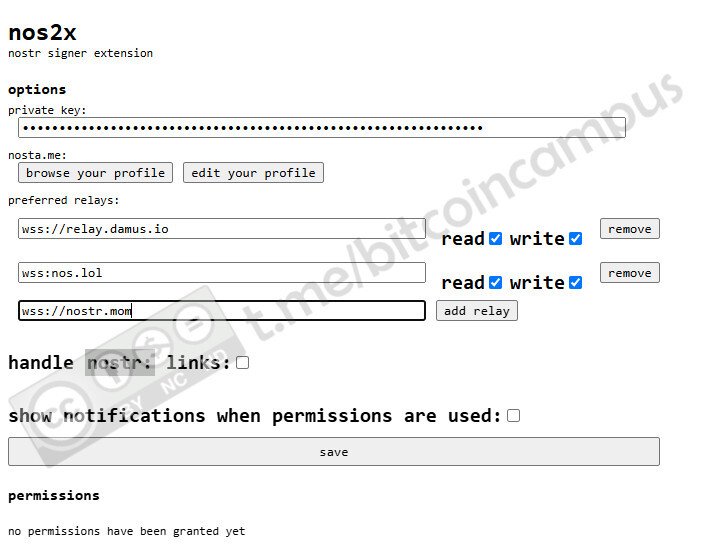

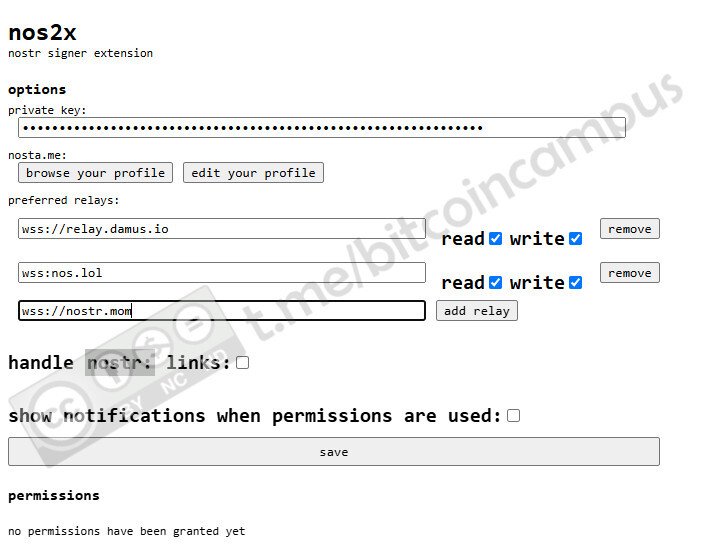

fino a trovare la schermata dove è possibile incollare la propria chiave privata, impostare qualche relay e salvare.

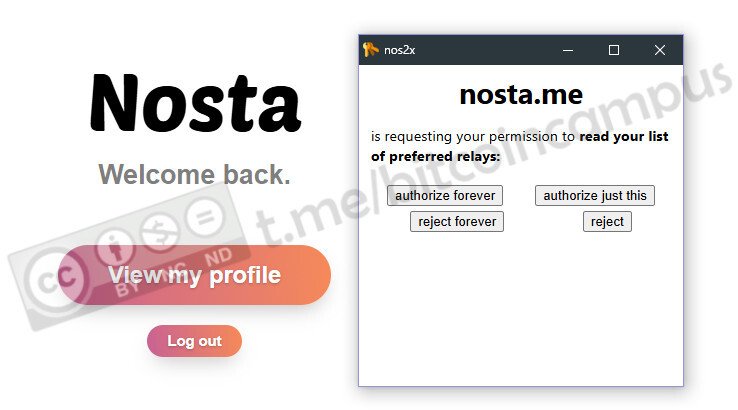

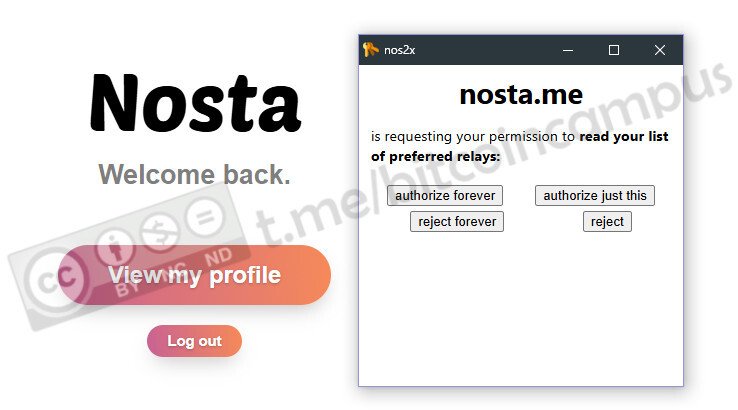

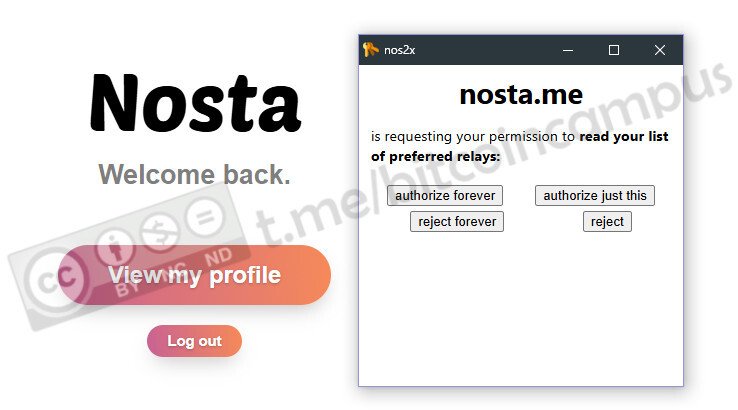

Si apre ora una finestra che chiede di autorizzare Nos2X a firmare gli eventi. Si può scegliere di autorizzare sempre o anche solo la sessione attuale, per prova. Se si sceglie "Authorize just this" è bene tenere a mente che ad ogni sessione il manager di firma chiederà l'autorizzazione.

Ognuno sceglie a seconda delle proprie esigenze.

Da ora in poi, via web, ci si può loggare a qualsiasi client Nostr per continuare l'esplorazione.

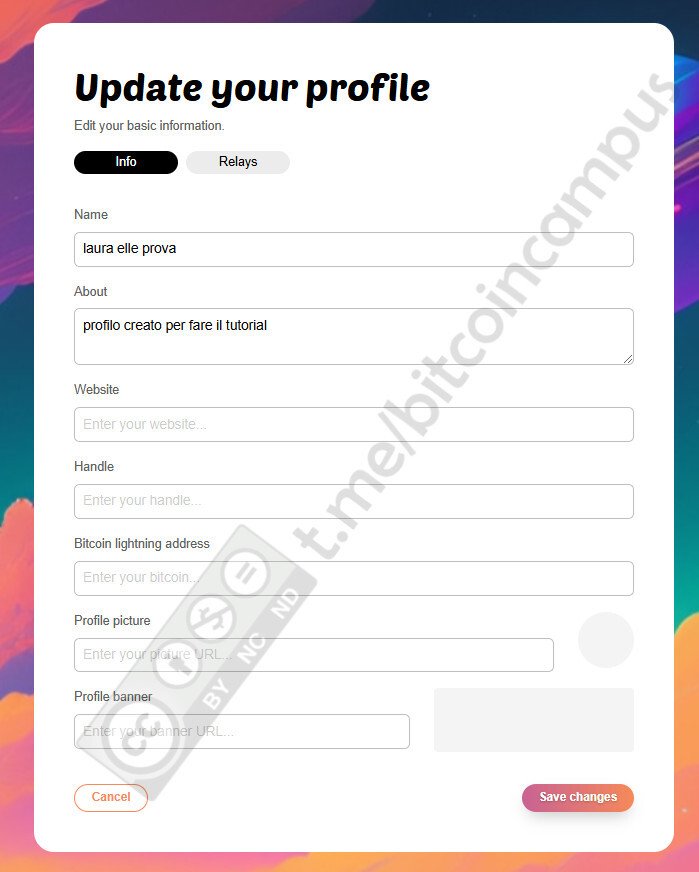

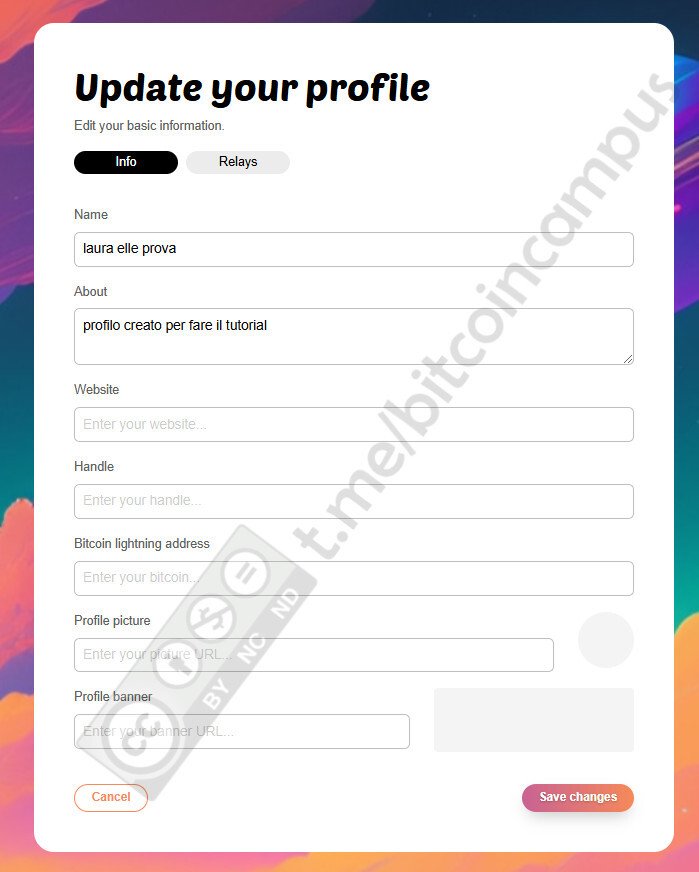

Si può fare, ad esempio, già con Nosta.me e fare Edit Profile, giusto per continuare a completare il proprio profilo.

Il profilo è ancora molto scarno, infatti

Chi ha un sito web o landing page può tranquillamente inserirlo e salvare.

Alcuni dei campi sono gli step saltati al momento della creazione con Nosta e che si possono vedere ora nel dettaglio.

## Handle

L'handle di Nostr è codificato nel [NIP-05](https://github.com/nostr-protocol/nips/blob/master/05.md), Nostr Implementation Possibilities, che specifica proprio come gli utenti possono essere verificati su Nostr.

Il meccanismo di verifica è simile a quello richiesto da Google per verificare la proprietà di un dominio, e consente ad ogni utente Nostr di "mappare" la propria chiave pubblica su un identificatore internet basato su DNS.

Il vantaggio principale del NIP-05 è che trasforma la stringa della npub in un nome leggibile in maniera semplice.

È possibile ottenere un NIP-05 for free, o anche a pagamento, [scegliendoli da una](https://nostr.how/en/guides/get-verified#paid-verification) delle molte liste che si trovano in una ricerca via web.

L'operazione è super semplice:

* si scelga, ad esempio, zaps.lol

* incollare la chiave pubblica npub

* scegliere uno username rappresentativo, che completo sarà: tuousername@zaps.lol

* cliccare REGISTER

E il proprio handle è pronto e verificato, si può quindi incollare sulla maschera del profilo di Nosta.me e salvare

## La gestione delle immagini

Si può impostare un avatar, così comme un banner di copertina e - in generale - postare immagini via Nostr.

La gestione delle immagini avviene condividendo un URL.

Sebbene la maggior parte dei client adesso consentano di caricare immagini in maniera meno complessa, non sempre queste vengono rese disponibili al primo colpo.

Ci sono però altri tipi di client, che si sono specializzati nel caricamento immagini.

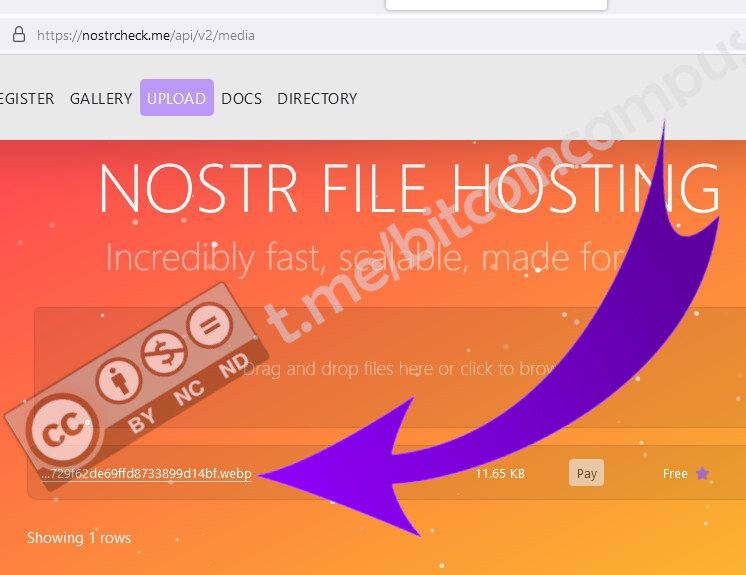

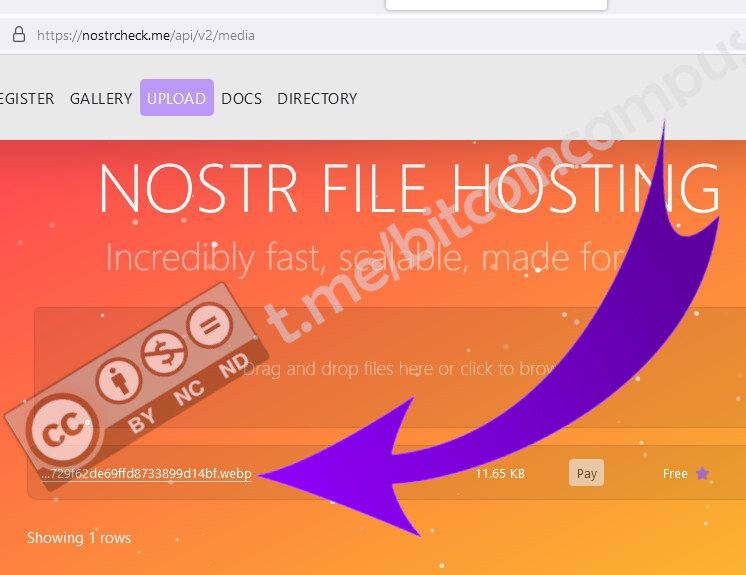

All'inizio meglio scegliere un client che offre questa possibilità gratuitamente, come nostrcheck.me

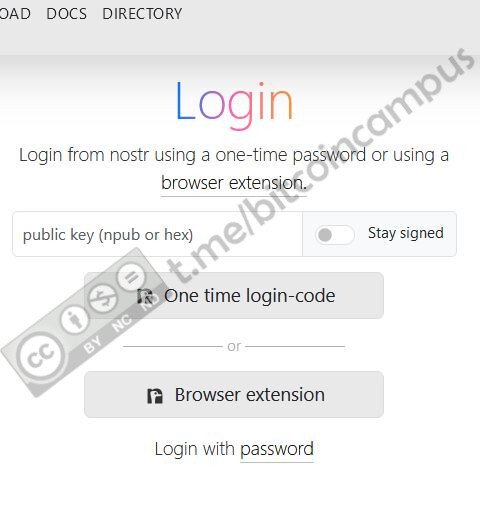

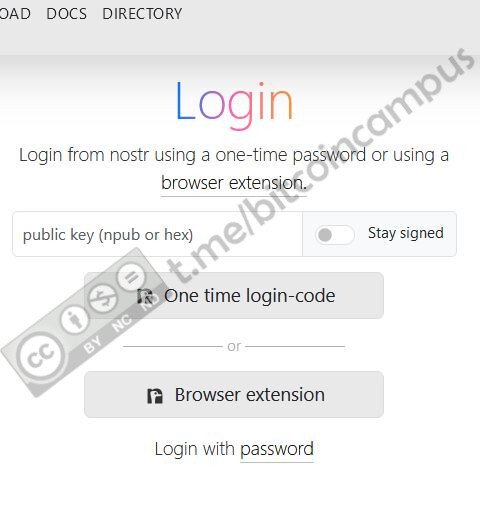

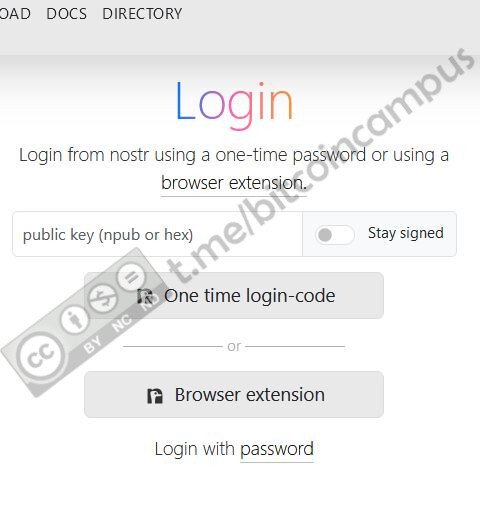

Dalla homepage andare nel menu Public gallery -> UPLOAD -> scegliere di fare login cliccando sull'iconcina utente in alto a destra.

La [landing page](https://nostrcheck.me/api/v2/login) si mostra così

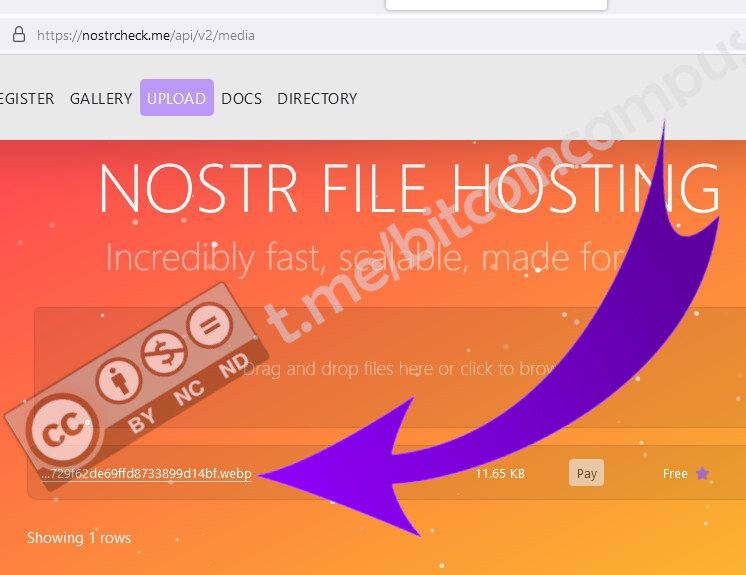

Scegliere quindi di fare login con l'extendion Nos2X e procedere con il caricamento dell'immagine profilo, seguendo le istruzioni a video.

Nostrcheck carica l'immagine e fornisce l'url che si può copiare e incollare dove si vuole, ad esempio nella schermata del profilo, ma anche nei futuri post.

Se si sono appena caricati avatar e banner del profilo, gli url completano il profilo di Nostr, che adesso è completo di quasi tutto

## LN address e wallet

È di gran lunga la più sorprendente caratteristica di Nostr: scambiare valore usando la Lightning Network di Bitcoin.

Esistono differenti soluzioni, dalle più semplici alle più complesse. Se non si ha la minima idea di cosa sia un wallet LN o un LN address, meglio rimandare questa fase al momento in cui si possiede la necessaria consapevolezza.

Ma per chi ha un'idea precisa di questi concetti, l'LN address permette di ricevere zap (donazioni di sats) per i contenuti condivisi che dal mittente arrivano sul proprio wallet; il wallet può essere usato per ricompensare altri creatori di contenuti, zap-pando a più non posso.

Se si utilizza una soluzione custodial come sats.mobi, LifPay(*) o altri tenere sul wallet solo pochi sats per lo scopo. Se se ne ricevono molti, perché i contenuti diventano popolari e virali, spostarli su un wallet LN non-custodial.

(*) Lifpay integra una soluzione senza alcuna frizione per l'utente inesperto, perché crea un profilo direttamente con la npub di Nostr.

### Ora è davvero tutto pronto e Nostr è lì per essere esplorato

Puoi iniziare seguendo npub1c2p82fyndhk66hmz808c5pxjq8el60kh6jgj5xgdhmhksh69ktmsz8dcj5

- - -

## Risorse per approfondire:

1. https://laura.npub.pro/post/1733214130372/

2. https://nostr.net/

2. https://nostr.how/en/nostr-projects

3. https://github.com/nostr-resources/

4. https://nostr.com/

5. https://nostr.info/resources/

6. https://usenostr.org/

7. https://uselessshit.co/resources/nostr/

- - -

Per info

https://t.me/bitcoincampus

https://planb.network/it/courses/btc105

-

@ 0463223a:3b14d673

2025-01-28 09:38:30

I still don’t have much of an idea how it all works, even after all these years. I scroll around the web looking for connection and often don’t find it. Building on the theme I wrote before, how some folks are very sure of themselves. I still don’t get it. A critique people had of me in the past was a lack of confidence. That’s a hard thing to deal with as a man. The statement is really saying you’re low status and if only this that and a third, you’d be a decent human. Cheers!

I’m a recluse. There’s been periods of life I’ve been non verbal and I’ve avoided social interaction a lot. On the flip, I got quite good at wiggling records about to make funny noises and this enabled me to involve myself in music in various was, despite never being a ‘proper musician’, you know, like someone who plays a guitar or piano etc. Over a very long time frame I’ve found myself around music makers that I share common interest with, be that Dub, Hip Hop, weird noises etc. It’s funny, I now know some pretty serious players within those genres and count as few as good friends. It’s fucking mental to be honest. I’ve ticked off a number of childhood heroes, probably people you don’t know, some you would’ve definitely heard on radio but wouldn’t know their names.

I like to think I’m quite good at what I do but the confidence thing is still difficult. Had I moved to London in my youth I could've earned a lot more money, especially in the 90s when there was actually a functioning music industry but I know I can’t deal with that level of hectic so I’ve remained in small places by the sea both in the UK and abroad.

I’ve been working on an album for the best part of a year and have 4 tracks I feel happy with, at least I feel they’re a good representation of my abilities and I’ve been very lucky to have a world class player contribute bass on a couple of tracks. I don’t share the talents of my compardres but as one well known musician I toured with said to me, “I know you’re for the band”. A simple statement but that’s what mattered to him. He liked that I gave a shit about how they sounded, despite beating myself up because I often felt I was fucking their sound up big time (I didn’t let on, with the exception of one gig where EVERYTHING went wrong. I went straight to the dressing room after and flung myself at the mercy of the band apologising!).

After many years I’ve found my groove. Now I’m on this protocol called Nostr. It’s a strange place. It’s very niche, made up of money obsessed nutters. I share some of their beliefs but not all. It’s very American (is anywhere online not?) but it’s cool. I’m finding myself there more and more. I quit all major platforms in 2019. I’d learned too much nasty shit to contribute to making the companies richer. It’s weird, many people don’t seem to realise, you can stop using these platforms and they disappear. That’s the only thing giving these people power. Maybe people enjoy being milked for data? Do cows like having their teets clamped for milking? I’ve never got an answer from one…

Prior to that I found some weird internet money thing which is also becoming more popular, even the President of the USA has some (I think, he also has some other funny tokens and appears to be scamming people big time, yet people still really dig him for some reason).

This funny money has given me something I’ve not really had before, at least since I was maybe 10. A sense of security. It’s remarkable how much more mentally stable it can make you. When I lost my last living place (usual landlord BS) I moved in with my now wife and built a shed, filled it with noise making stuff. That wouldn’t have been possible without my anger towards the banks and how our governments gave them a free pass after they fucked us all. Some deep shit happened but that’s a whole other story. This thing internet money seems to be catching on...

Now I watch higher status folks stake their claim on the world. I try to zone them out as best I can, at least when they’re telling me how successful they are for reasons and playing their status games online. I’m much more interested in learning, mostly via audio, I’ve spent more hours listening to people I disagree with online than I can keep track of. I learn what I can from them and do my best to disregard the noise and try to maintain an awareness of my biases.

I don’t want to agree with everyone here. The moment I do, I know I’m doing something wrong.

They’ll be someone reading this, maybe you, thinking this is utter cringe. Fair enough, I’m not here for you, I’m looking for cool noise makers and weird people to hang with. Clearly this is self indulgent bollocks but fuck it, I’ll put it on this Nostr thing anyway.

-

@ 362ebffa:492e2719

2025-01-27 09:29:42

Opening of the Ark in Raiders of the Lost Ark from the perspective of a German Soldier:

-----------

The crate creaked open, its ancient hinges groaning like the dead roused from slumber. Oberleutnant Klaus Richter adjusted his cap. The Ark. *Der Führer’s* obsession. Our prize.

“*Achtung!*” Colonel Dietrich barked, his voice trembling with a greed even his iron-clad discipline couldn’t mask. The American—Jones—had warned us. Called it a “radio to God.” But what did a ragged archaeologist know of power? We were the inheritors of the world, and this… this was our birthright.

The lid lifted. A hush fell, the desert itself holding its breath.

At first, there was nothing. Emptiness. Then… *light*. Not the harsh glare of the Sahara, but something liquid, golden, humming with a sound that vibrated in my molars. My rifle slipped from my hands. The others murmured, some laughing nervously, others crossing themselves—fools who’d forgotten we’d forsaken God long ago.

But then the laughter died.

Shadows coiled from the Ark, spiraling like smoke, yet solid. Faces. *Human* faces, but stretched, screaming, dissolving. A lieutenant beside me—Jürgen, the one who’d shared his schnapps last winter—clutched his head. His eyes melted first, liquid trails etching his cheeks before his skin sloughed off like wax. His scream was swallowed by the maelstrom.

I stumbled back, but the light *pulled*. My skin prickled, burning and freezing at once. The shadows swarmed, spectral figures with wings of flame. Angels? No. These were judges. Executioners.

Colonel Dietrich fired his Luger, the shots swallowed by the chaos. His uniform ignited, flames licking his insignia to ash. He became a silhouette, then dust.

I fell to my knees, prayers I thought I’d forgotten spilling from my lips. The American was right. This wasn’t a weapon. It was a mirror. And in its light, we saw ourselves—rotten, screaming things, unworthy of paradise.

The last thing I felt was the light peeling me apart, cell by cell, as the Ark’s wrath sang in my bones: *This is what becomes of men who play at gods.*

---

**Note**: This piece leans into the horror and irony of the scene—the Nazis’ hubris in wielding a force beyond their comprehension, only to be destroyed by their own arrogance. The soldier’s perspective highlights the visceral terror and existential dread of facing divine judgment.

-

@ 9e69e420:d12360c2

2025-01-26 01:31:31

## Chef's notes

# arbitray

- test

- of

- chefs notes

## hedding 2

## Details

- ⏲️ Prep time: 20

- 🍳 Cook time: 1 hour

- 🍽️ Servings: 5

## Ingredients

- Test ingredient

- 2nd test ingredient

## Directions

1. Bake

2. Cool

-

@ cf7ed325:050194cf

2025-01-23 12:55:22

The Nile River, a timeless wonder, offers a unique travel experience. Luxury cruises provide the perfect blend of comfort, exploration, and cultural immersion. Here are some of the top-rated options to consider: [nile cruise luxor aswan](https://www.etbtoursegypt.com/Nile-Cruises/nile-cruises-luxor-aswan-tours)

Jaz Crown Jewel Nile Cruise: This 5-star vessel offers a luxurious experience with modern amenities and stunning views.

Movenpick Lotus Nile Cruise: Known for its elegant design and impeccable service, this cruise promises a memorable journey.

[Movenpick Sunray Nile Cruise](https://www.etbtoursegypt.com/tour/Movenpick-Sunray-Nile-Cruise) & [Movenpick Darakum Nile Cruise](https://www.etbtoursegypt.com/tour/Movenpick-Darakum-Nile-Cruise): These sister ships offer a sophisticated and relaxing atmosphere with a focus on fine dining and entertainment.

[Sonesta Sun Goddess Nile Cruise](https://www.etbtoursegypt.com/tour/sonesta-sun-goddess-nile-cruise), [Sonesta Star Goddess Nile Cruise](https://www.etbtoursegypt.com/tour/Sonesta-Star-Goddess-Nile-Cruise), [Sonesta Moon Goddess Nile Cruise](https://www.etbtoursegypt.com/tour/Sonesta-Moon-Goddess-Nile-cruise), & [Sonesta Nile Goddess Nile Cruise](https://www.etbtoursegypt.com/tour/Sonesta-Nile-Goddess-Cruise-tours): The Sonesta fleet provides a range of options to suit different budgets and preferences, all with a focus on cultural enrichment.

[Sonesta St George Nile Cruise](https://www.etbtoursegypt.com/tour/Sonesta-St-George-Nile-Cruise): This luxurious ship offers a unique blend of traditional Egyptian charm and modern amenities.

[Historia Nile Cruise](https://www.etbtoursegypt.com/tour/historia-luxury-nile-cruise), Farah Nile Cruise, Tia Nile Cruise, [Gemma Nile Cruise](https://www.etbtoursegypt.com/tour/gemma-nile-cruise), [Antares Nile Cruise](https://www.etbtoursegypt.com/tour/Antares-Nile-Cruise), & [Nile Capital Nile Cruise](https://www.etbtoursegypt.com/tour/nile-capital-cruise): These diverse options cater to a variety of interests, from history buffs to adventure seekers.

[Movenpick SS Misr Nile Cruise](https://www.etbtoursegypt.com/tour/moevenpick-ss-misr-steamer-nile-cruise) & [Jaz Regent Nile Cruise](https://www.etbtoursegypt.com/tour/Jaz-Regent-Nile-Cruise): These classic vessels offer a traditional Nile cruising experience with a focus on authentic Egyptian culture.

🌐 Visit us at www.etbtoursegypt.com

📲 Contact us now! +20 10 21100873

📧 Email: info@etbtours.com

🏢 Company Address: 4 El Lebeny Axis , Nazlet Al Batran , Al Haram, Giza , Egypt

-

@ da0b9bc3:4e30a4a9

2025-01-23 09:41:23

Hello Stackers!

Welcome on into the ~Music Corner of the Saloon!

A place where we Talk Music. Share Tracks. Zap Sats.

So stay a while and listen.

🚨Don't forget to check out the pinned items in the territory homepage! You can always find the latest weeklies there!🚨

🚨Subscribe to the territory to ensure you never miss a post! 🚨

originally posted at https://stacker.news/items/860980

-

@ ed84ce10:cccf4c2a

2025-01-23 09:00:02

# **Hackathon Summary**

The [Chiliz Sports Hackathon - Build For Passion](https://dorahacks.io/hackathon/chiliz) recently concluded, showcasing a range of digital sports solutions. The event registered 20 projects involving 262 developers, reflecting significant engagement in creating decentralized applications (dApps) that enhance fan experiences. The hackathon focused on interactivity, engagement, and ownership within the digital sports space.

Projects in the hackathon drew inspiration from prior achievements on the Chiliz Chain, such as the [Socios.com](http://socios.com/) app. This platform integrates interactive rewards for fans and provides unique digital and physical memorabilia. Fan Tokens emerged as a central theme, emphasizing new standards in fan loyalty and interaction.

The hackathon took place from July 11th to July 13th, concluding with project submissions. Although specific winning projects were not disclosed, the event underscored the capacity of developers to generate impactful solutions for the sports and entertainment industries. The hackathon demonstrated the ongoing evolution of fan engagement platforms on the Chiliz Chain, with an aim to enrich the digital fan experience.

# **Hackathon Winners**

- [**fanWatch**](https://dorahacks.io/buidl/14174) enhances sports viewing by linking on-chain wallet data with off-chain IDs for virtual fan rooms. It employs a pay-to-watch smart contract on the Chiliz testnet and plans to transition to a stake-to-watch model.

- [**Corner Kick**](https://dorahacks.io/buidl/14200) introduces a play-to-earn model within a Football Manager game on the CHZ platform. This project combines player training and competitive matches, offering a strategic environment for earning gameplay rewards.

- [**NFTNetball**](https://dorahacks.io/buidl/14180) integrates gaming with blockchain through idle gameplay, allowing staking player NFTs to earn ERC20 tokens. The in-game economy facilitates the acquisition of new players, promoting strategic growth and blockchain engagement.

To view all projects, visit the [Chiliz Sports Hackathon](https://dorahacks.io/hackathon/chiliz/buidl).

# **About the Organizer**

### **Chiliz**

Chiliz is a key player in the technology and blockchain sector, focusing on Web3 solutions that connect fans and brands. Known for its role in the SportFi movement, Chiliz engages over two million sports and crypto enthusiasts. It is trusted by major sports organizations, including PSG, Manchester City, and Barcelona, highlighting its expertise and influence. Currently, Chiliz aims to advance the sports blockchain sector, providing platforms that enable users to develop new concepts and ideas. Further information can be accessed through their website and Twitter.

-

@ 21ac2956:09d1e2df

2025-01-22 15:27:00

## [kakoi](https://github.com/betonetojp/kakoi) の仕様についてのメモ

### キーボード操作

* 左手での操作に最適化

| キー | 動作 |

|:-|:-|

| ESC | 設定画面 |

| F1 / F12 | ポストバーの表示と非表示 |

| F2 | 時間の表示と非表示 |

| F3 | ユーザーアイコンの表示と非表示 |

| F4 | 名前の表示と非表示 |

| F5 | Geminiによるタイムラインまとめ画面を表示 |

| F9 / Z | コンテンツの折り返し表示の切り替え (余白ダブルクリックでも動作) |

| F10 | ユーザーリストとキーワード通知の設定画面 (余白右クリックでも動作) |

| F11 | メイン画面の表示と非表示 (ポストバー表示) |

| Shift + W | イベント最上行へ移動 |

| W / ↑| イベント選択上移動 |

| S / ↓ | イベント選択下移動 |

| Shift + S | イベント最下行へ移動 |

| A / ← | Webビューを開く (イベントを右クリックでも動作) |

| F / → | リアクションを送信 (イベントをダブルクリックでも動作) |

| 1 ~ 0 | リアクションを選択 |

| R | 返信 |

| B | リポスト |

| Q | 引用 |

| C | Webビューを閉じる |

| Ctrl + Shift + A | メイン画面をアクティブにする |

### タイムライン

* kind:1, 6, 7, 16を取得して表示する

* フォロイーの名前の前には * が付く

### フォローリスト(kind:3)

* 参照のみで更新はしない

* F10 で開くユーザーリストでユーザーを選択し petname セルをクリックすることで未フォローユーザーにもペットネームを設定可能(ローカル保存)

### プロフィール(kind:0)

* F10 で開くユーザーリストでユーザーを選択し picture セルをクリックすることでユーザーのアイコン表示を変更可能(ローカル保存)

### 返信([NIP-10](https://github.com/nostr-protocol/nips/blob/master/10.md) kind:1)

* kakoi のタイムラインに流れるすべてのイベント種に返信可能とする

* スレッドを考慮せず、単一イベントへの単発返信とする

* e タグは marker と返信先 pubkey は設定していない。 relay-url には空文字を設定

```json

["e", "返信先 event-id", ""]

```

* p タグは 返信先 pubkey ひとつだけを指定

### リポスト([NIP-18](https://github.com/nostr-protocol/nips/blob/master/18.md) kind:6 , 16)

* kakoi のタイムラインに流れるすべてのイベント種をリポスト可能

* kind:1はkind:6。その他はkind:16でリポストする

* e タグは relay-url に空文字を設定

```json

["e", "リポスト元 event-id", ""]

```

### 引用([NIP-18](https://github.com/nostr-protocol/nips/blob/master/18.md) kind:1)

* q タグは relay-url に空文字を設定

```json

["q", "引用元 event-id", ""]

```

-

@ 6be5cc06:5259daf0

2025-01-21 23:17:29

A seguir, veja como instalar e configurar o **Privoxy** no **Pop!_OS**.

---

### **1. Instalar o Tor e o Privoxy**

Abra o terminal e execute:

```bash

sudo apt update

sudo apt install tor privoxy

```

**Explicação:**

- **Tor:** Roteia o tráfego pela rede Tor.

- **Privoxy:** Proxy avançado que intermedia a conexão entre aplicativos e o Tor.

---

### **2. Configurar o Privoxy**

Abra o arquivo de configuração do Privoxy:

```bash

sudo nano /etc/privoxy/config

```

Navegue até a última linha (atalho: **`Ctrl`** + **`/`** depois **`Ctrl`** + **`V`** para navegar diretamente até a última linha) e insira:

```bash

forward-socks5 / 127.0.0.1:9050 .

```

Isso faz com que o **Privoxy** envie todo o tráfego para o **Tor** através da porta **9050**.

Salve (**`CTRL`** + **`O`** e **`Enter`**) e feche (**`CTRL`** + **`X`**) o arquivo.

---

### **3. Iniciar o Tor e o Privoxy**

Agora, inicie e habilite os serviços:

```bash

sudo systemctl start tor

sudo systemctl start privoxy

sudo systemctl enable tor

sudo systemctl enable privoxy

```

**Explicação:**

- **start:** Inicia os serviços.

- **enable:** Faz com que iniciem automaticamente ao ligar o PC.

---

### **4. Configurar o Navegador Firefox**

Para usar a rede **Tor** com o Firefox:

1. Abra o Firefox.

2. Acesse **Configurações** → **Configurar conexão**.

3. Selecione **Configuração manual de proxy**.

4. Configure assim:

- **Proxy HTTP:** `127.0.0.1`

- **Porta:** `8118` (porta padrão do **Privoxy**)

- **Domínio SOCKS (v5):** `127.0.0.1`

- **Porta:** `9050`

5. Marque a opção **"Usar este proxy também em HTTPS"**.

6. Clique em **OK**.

---

### **5. Verificar a Conexão com o Tor**

Abra o navegador e acesse:

```text

https://check.torproject.org/

```

Se aparecer a mensagem **"Congratulations. This browser is configured to use Tor."**, a configuração está correta.

---

### **Dicas Extras**

- **Privoxy** pode ser ajustado para bloquear anúncios e rastreadores.

- Outros aplicativos também podem ser configurados para usar o **Privoxy**.

-

@ 9e69e420:d12360c2

2025-01-21 19:31:48

Oregano oil is a potent natural compound that offers numerous scientifically-supported health benefits.

## Active Compounds

The oil's therapeutic properties stem from its key bioactive components:

- Carvacrol and thymol (primary active compounds)

- Polyphenols and other antioxidant

## Antimicrobial Properties

**Bacterial Protection**

The oil demonstrates powerful antibacterial effects, even against antibiotic-resistant strains like MRSA and other harmful bacteria. Studies show it effectively inactivates various pathogenic bacteria without developing resistance.

**Antifungal Effects**

It effectively combats fungal infections, particularly Candida-related conditions like oral thrush, athlete's foot, and nail infections.

## Digestive Health Benefits

Oregano oil supports digestive wellness by:

- Promoting gastric juice secretion and enzyme production

- Helping treat Small Intestinal Bacterial Overgrowth (SIBO)

- Managing digestive discomfort, bloating, and IBS symptoms

## Anti-inflammatory and Antioxidant Effects

The oil provides significant protective benefits through:

- Powerful antioxidant activity that fights free radicals

- Reduction of inflammatory markers in the body

- Protection against oxidative stress-related conditions

## Respiratory Support

It aids respiratory health by:

- Loosening mucus and phlegm

- Suppressing coughs and throat irritation

- Supporting overall respiratory tract function

## Additional Benefits

**Skin Health**

- Improves conditions like psoriasis, acne, and eczema

- Supports wound healing through antibacterial action

- Provides anti-aging benefits through antioxidant properties

**Cardiovascular Health**

Studies show oregano oil may help:

- Reduce LDL (bad) cholesterol levels

- Support overall heart health

**Pain Management**

The oil demonstrates effectiveness in:

- Reducing inflammation-related pain

- Managing muscle discomfort

- Providing topical pain relief

## Safety Note

While oregano oil is generally safe, it's highly concentrated and should be properly diluted before use Consult a healthcare provider before starting supplementation, especially if taking other medications.

-

@ b17fccdf:b7211155

2025-01-21 18:25:57

---

##### Check out the **MiniBolt guide** -> [HERE](https://minibolt.info) <-

---

* **Core guides**

* [**System**](https://minibolt.minibolt.info/system/system)

* [Preparations](https://minibolt.minibolt.info/system/system/preparations)

* [Operating System](https://minibolt.minibolt.info/system/system/operating-system)

* [Remote access](https://minibolt.minibolt.info/system/system/remote-access)

* [Configuration](https://minibolt.info/guide/system/configuration)

* [Security](https://minibolt.minibolt.info/system/system/security)

* [Privacy](https://minibolt.minibolt.info/system/system/privacy)

* [**Bitcoin**](https://minibolt.minibolt.info/bitcoin/bitcoin)

* [Bitcoin client](https://minibolt.minibolt.info/bitcoin/bitcoin/bitcoin-client) (Bitcoin Core)

* [Electrum server](https://minibolt.minibolt.info/bitcoin/bitcoin/electrum-server) (Fulcrum)

* [Desktop signing app](https://minibolt.minibolt.info/bitcoin/bitcoin/desktop-signing-app-sparrow) (Sparrow Wallet)

* [Blockchain explorer](https://minibolt.minibolt.info/bitcoin/bitcoin/blockchain-explorer) (BTC RPC Explorer)

* [**Lightning**](https://minibolt.minibolt.info/lightning/lightning)

* [Lightning client](https://minibolt.minibolt.info/lightning/lightning/lightning-client) (LND)

* [Channel backup](https://minibolt.minibolt.info/lightning/lightning/channel-backup)

* [Web app](https://minibolt.minibolt.info/lightning/lightning/web-app) (ThunderHub)

* [Mobile app](https://minibolt.minibolt.info/lightning/lightning/mobile-app) (Zeus)

* **Bonus guides**

* [**System bonus guide**](https://minibolt.minibolt.info/bonus-guides/system)

* **Dashboard & Appearance**

* [Pimp the command line](https://minibolt.minibolt.info/bonus-guides/system/command-line)

* [System Overview](https://minibolt.minibolt.info/bonus-guides/system/system-overview)

* **System Administration**

* [Aliases](https://minibolt.minibolt.info/bonus-guides/system/aliases)

* [Statip IP & custom DNS servers](https://minibolt.minibolt.info/bonus-guides/system/static-ip-and-custom-dns-servers)

* **Install / Update / Uninstall common languages**

* [Node.js + NPM](https://minibolt.minibolt.info/bonus-guides/system/nodejs-npm)

* [Rustup + Cargo](https://minibolt.minibolt.info/bonus-guides/system/rustup-+-cargo)

* [Go!](https://minibolt.minibolt.info/bonus-guides/system/go)

* **Databases**

* [PostgreSQL](https://minibolt.minibolt.info/bonus-guides/system/postgresql)

* **Security**

* [SSH Keys](https://minibolt.info/guide/bonus/system/ssh-keys.html)

* [WireGuard VPN](https://minibolt.info/guide/bonus/system/wireguard-VPN.html)

* [Cloudflare Tunnel](https://minibolt.minibolt.info/bonus-guides/system/cloudflare-tunnel)

* **Resilience**

* [Tor services: bridges & relays](https://minibolt.minibolt.info/bonus-guides/system/tor-services)

* **Hardware**

* [Store data in a secondary disk](https://minibolt.minibolt.info/bonus-guides/system/store-data-secondary-disk)

* [**Bitcoin bonus guides**](https://minibolt.minibolt.info/bonus-guides/bitcoin)

* **Electrum servers**

* [Electrs](https://minibolt.minibolt.info/bonus-guides/bitcoin/electrs)

* **Signing apps**

* **Desktop**

* [Electrum Wallet Desktop](https://minibolt.minibolt.info/bonus-guides/bitcoin/electrum-wallet-desktop)

* **Decentralized exchange**

* [Bisq](https://minibolt.minibolt.info/bonus-guides/bitcoin/bisq)

* **Resilience**

* [Safu Ninja](https://minibolt.minibolt.info/bonus-guides/bitcoin/safu-ninja)

* [Ordisrespector](https://minibolt.minibolt.info/bonus-guides/bitcoin/ordisrespector)

* **Fun**

* [Download the white paper](https://minibolt.minibolt.info/bonus-guides/bitcoin/white-paper)

* **Testnet**

* [MiniBolt on Testnet](https://minibolt.minibolt.info/bonus-guides/bitcoin/minibolt-on-testnet)

* **Payment processors**

* [BTCPay Server](https://minibolt.minibolt.info/bonus-guides/bitcoin/btcpay-server)

* [**Nostr bonus guides**](https://minibolt.minibolt.info/bonus-guides/nostr)

* **Relays**

* [Nostr relay](https://minibolt.minibolt.info/bonus-guides/bitcoin/nostr-relay)

---

🏗️ [Roadmap](https://github.com/orgs/minibolt-guide/projects/1) | 🌐 [Network map](https://bit.ly/minibolt-ramix_netmap) | 🔧 [Issues](https://github.com/minibolt-guide/minibolt/issues) | 📥 [Pull requests](https://github.com/minibolt-guide/minibolt/pulls) | 🗣️ [Discussions](https://github.com/orgs/minibolt-guide/discussions)

---

By [**⚡2FakTor⚡**](nostr:npub1k9luehc8hg3c0upckdzzvusv66x3zt0eyw7290kclrpsndepz92sfcpp63)

---

**Last updated:** 22/12/2024

-

@ b17fccdf:b7211155

2025-01-21 17:02:21

The past 26 August, Tor [introduced officially](https://blog.torproject.org/introducing-proof-of-work-defense-for-onion-services/) a proof-of-work (PoW) defense for onion services designed to prioritize verified network traffic as a deterrent against denial of service (DoS) attacks.

~ > This feature at the moment, is [deactivate by default](https://gitlab.torproject.org/tpo/core/tor/-/blob/main/doc/man/tor.1.txt#L3117), so you need to follow these steps to activate this on a MiniBolt node:

* Make sure you have the latest version of Tor installed, at the time of writing this post, which is v0.4.8.6. Check your current version by typing

```

tor --version

```

**Example** of expected output:

```

Tor version 0.4.8.6.

This build of Tor is covered by the GNU General Public License (https://www.gnu.org/licenses/gpl-3.0.en.html)

Tor is running on Linux with Libevent 2.1.12-stable, OpenSSL 3.0.9, Zlib 1.2.13, Liblzma 5.4.1, Libzstd N/A and Glibc 2.36 as libc.

Tor compiled with GCC version 12.2.0

```

~ > If you have v0.4.8.X, you are **OK**, if not, type `sudo apt update && sudo apt upgrade` and confirm to update.

* Basic PoW support can be checked by running this command:

```

tor --list-modules

```

Expected output:

```

relay: yes

dirauth: yes

dircache: yes

pow: **yes**

```

~ > If you have `pow: yes`, you are **OK**

* Now go to the torrc file of your MiniBolt and add the parameter to enable PoW for each hidden service added

```

sudo nano /etc/tor/torrc

```

Example:

```

# Hidden Service BTC RPC Explorer

HiddenServiceDir /var/lib/tor/hidden_service_btcrpcexplorer/

HiddenServiceVersion 3

HiddenServicePoWDefensesEnabled 1

HiddenServicePort 80 127.0.0.1:3002

```

~ > Bitcoin Core and LND use the Tor control port to automatically create the hidden service, requiring no action from the user. We have submitted a feature request in the official GitHub repositories to explore the need for the integration of Tor's PoW defense into the automatic creation process of the hidden service. You can follow them at the following links:

* Bitcoin Core: https://github.com/lightningnetwork/lnd/issues/8002

* LND: https://github.com/bitcoin/bitcoin/issues/28499

---

More info:

* https://blog.torproject.org/introducing-proof-of-work-defense-for-onion-services/

* https://gitlab.torproject.org/tpo/onion-services/onion-support/-/wikis/Documentation/PoW-FAQ

---

Enjoy it MiniBolter! 💙

-

@ 04c195f1:3329a1da

2025-01-21 16:04:39

Dear Readers,

I’ve written about the AI Act before—[you can read my full critique here](https://english.daneriksson.com/p/europes-ai-future-trapped-in-the)—but now, parts of this bureaucratic monstrosity are about to become reality. Starting February 2, it will be illegal to use AI tools at work in the EU unless you can prove you have something called “AI competence.”

Let’s break this down.

## What Does ‘AI Competence’ Mean?

No one knows. The EU has issued no practical guidance on how to define, evaluate, or measure this so-called competence. Yet, if you or your employees fail to meet this vague requirement, Brussels will be ready with the fines: up to €7 million or 1.5% of your company’s global revenue.

This is classic EU policymaking. Sweeping, unclear rules that businesses are left scrambling to interpret, while bureaucrats pat themselves on the back for ‘leading the way’ in AI regulation.

## Who Does This Hurt Most?

Small and medium-sized businesses, naturally. These are the companies least equipped to deal with vague mandates or pay for the training programs that might, possibly, meet the requirements.

Meanwhile, big corporations will either move operations outside the EU or use their armies of lawyers to sidestep the rules entirely. The EU talks about fairness, but its policies always end up crushing the little guy while big players get a pass.

## The Bigger Picture

AI is supposed to be the future. But while the US and China are racing ahead, the EU is busy tying businesses in regulatory knots. Is it any wonder that Europe is falling behind in innovation?

This isn’t just bad for business; it’s a direct assault on sovereignty and national economies. Instead of letting countries tailor AI policies to their needs, the EU insists on centralizing everything. The result? Fewer startups, fewer breakthroughs, and a Europe that’s increasingly irrelevant in global tech.

## The Fight Ahead

February 2 is just the start. The full AI Act rolls out in stages, with more draconian measures to come. If we don’t push back now, this regulatory nightmare will only get worse.

National governments must reclaim control over AI policy before it’s too late. Europe’s future shouldn’t be dictated by unelected bureaucrats in Brussels.

## What Do You Think?

How will these new rules impact Europe’s businesses and innovation? Reply to this read or shoot me a private message on Nostr.

Together, we can shine a light on the EU’s overreach and fight for a Europe that values sovereignty and innovation over red tape.

Stay informed, \

Dan Eriksson

-

@ 29af23a9:842ef0c1

2025-01-21 14:42:19

A Indústria Pornográfica se caracteriza pelo investimento pesado de grandes empresários americanos, desde 2014.

Na década de 90, filmes pornográficos eram feitos às coxas. Era basicamente duas pessoas fazendo sexo amador e sendo gravadas. Não tinha roteiro, nem produção, não tinha maquiagem, nada disso. A distribuição era rudimentar, os assinantes tinham que sair de suas casas, ir até a locadora, sofrer todo tipo de constrangimento para assistir a um filme pornô.

No começo dos anos 2000, o serviço de Pay Per View fez o número de vendas de filmes eróticos (filme erótico é bem mais leve) crescer mas nada se compara com os sites de filmes pornográficos por assinatura.

Com o advento dos serviços de Streaming, os sites que vendem filmes por assinatura se estabeleceram no mercado como nunca foi visto na história.

Hoje, os Produtores usam produtos para esticar os vasos sanguíneos do pênis dos atores e dopam as atrizes para que elas aguentem horas de gravação (a Série Black Mirror fez uma crítica a isso no episódio 1 milhão de méritos de forma sutil).

Além de toda a produção em volta das cenas. Que são gravadas em 4K, para focar bem as partes íntimas dos atores. Quadros fechados, iluminação, tudo isso faz essa Indústria ser "Artística" uma vez que tudo ali é falso. Um filme da Produtora Vixen, por exemplo, onde jovens mulheres transam em mansões com seus empresários estimula o esteriótipo da mina padrão que chama seu chefe rico de "daddy" e seduz ele até ele trair a esposa.

Sites como xvídeos, pornHub e outros nada mais são do que sites que salvam filmes dessas produtoras e hospedam as cenas com anúncios e pop-ups. Alguns sites hospedam o filme inteiro "de graça".

Esse tipo de filme estimula qualquer homem heterosexual com menos de 30 anos, que não tem o córtex frontal de seu cérebro totalmente desenvolvido (segundo estudos só é completamente desenvolvido quando o homem chega aos 31 anos).

A arte Pornográfica faz alguns fantasiarem ter relação sexual com uma gostosa americana branquinha, até escraviza-los. Muitos não conseguem sair do vício e preferem a Ficção à sua esposa real. Então pare de se enganar e admita.

A Pornografia faz mal para a saúde mental do homem.

Quem sonha em ter uma transa com Lana Rhodes, deve estar nesse estágio. Trata-se de uma atriz (pornstar) que ganhou muito dinheiro vendendo a ilusão da Arte Pornografica, como a Riley Reid que só gravava para grandes Produtoras. Ambas se arrependeram da carreira artística e agora tentam viver suas vidas como uma mulher comum.

As próprias atrizes se consideram artistas, como Mia Malkova, chegou a dizer que Pornografia é a vida dela, que é "Lindo e Sofisticado."

Mia Malkova inclusive faz questão de dizer que a industria não escravisa mulheres jovens. Trata-se de um negócio onde a mulher assina um contrato com uma produtora e recebe um cachê por isso. Diferente do discurso da Mia Khalifa em entrevista para a BBC, onde diz que as mulheres são exploradas por homens poderosos. Vai ela está confundindo o Conglomerado Vixen com a Rede Globo ou com a empresa do Harvey Weinstein.

Enfim, se você é um homem solteiro entre 18 e 40 anos que já consumiu ou que ainda consome pornografia, sabia que sofrerá consequências. Pois trata-se de "produções artísticas" da indústria audiovisual que altera os níveis de dopamina do seu cérebro, mudando a neuroplasticidade e diminuindo a massa cinzenta, deixando o homem com memória fraca, sem foco e com mente nebulosa.

Por que o Estado não proíbe/criminaliza a Pornografia se ela faz mal? E desde quando o Estado quer o nosso bem?

Existem grandes empresarios que financiam essa indústria ajudando governos a manterem o povo viciado e assim alienado. É um pão e circo, só que muito mais viciante e maléfico. Eu costume dizer aos meus amigos que existem grandes empresários jvdeus que são donos de grandes Produtoras de filmes pornográficos como o Conglomerado Vixen. Então se eles assistem vídeos pirateados de filmes dessas produtoras, eles estão no colo do Judeu.

-

@ 6be5cc06:5259daf0

2025-01-21 01:51:46

## Bitcoin: Um sistema de dinheiro eletrônico direto entre pessoas.

Satoshi Nakamoto

satoshin@gmx.com

www.bitcoin.org

---

### Resumo

O Bitcoin é uma forma de dinheiro digital que permite pagamentos diretos entre pessoas, sem a necessidade de um banco ou instituição financeira. Ele resolve um problema chamado **gasto duplo**, que ocorre quando alguém tenta gastar o mesmo dinheiro duas vezes. Para evitar isso, o Bitcoin usa uma rede descentralizada onde todos trabalham juntos para verificar e registrar as transações.

As transações são registradas em um livro público chamado **blockchain**, protegido por uma técnica chamada **Prova de Trabalho**. Essa técnica cria uma cadeia de registros que não pode ser alterada sem refazer todo o trabalho já feito. Essa cadeia é mantida pelos computadores que participam da rede, e a mais longa é considerada a verdadeira.

Enquanto a maior parte do poder computacional da rede for controlada por participantes honestos, o sistema continuará funcionando de forma segura. A rede é flexível, permitindo que qualquer pessoa entre ou saia a qualquer momento, sempre confiando na cadeia mais longa como prova do que aconteceu.

---

### 1. Introdução

Hoje, quase todos os pagamentos feitos pela internet dependem de bancos ou empresas como processadores de pagamento (cartões de crédito, por exemplo) para funcionar. Embora esse sistema seja útil, ele tem problemas importantes porque é baseado em **confiança**.

Primeiro, essas empresas podem reverter pagamentos, o que é útil em caso de erros, mas cria custos e incertezas. Isso faz com que pequenas transações, como pagar centavos por um serviço, se tornem inviáveis. Além disso, os comerciantes são obrigados a desconfiar dos clientes, pedindo informações extras e aceitando fraudes como algo inevitável.

Esses problemas não existem no dinheiro físico, como o papel-moeda, onde o pagamento é final e direto entre as partes. No entanto, não temos como enviar dinheiro físico pela internet sem depender de um intermediário confiável.

O que precisamos é de um **sistema de pagamento eletrônico baseado em provas matemáticas**, não em confiança. Esse sistema permitiria que qualquer pessoa enviasse dinheiro diretamente para outra, sem depender de bancos ou processadores de pagamento. Além disso, as transações seriam irreversíveis, protegendo vendedores contra fraudes, mas mantendo a possibilidade de soluções para disputas legítimas.

Neste documento, apresentamos o **Bitcoin**, que resolve o problema do gasto duplo usando uma rede descentralizada. Essa rede cria um registro público e protegido por cálculos matemáticos, que garante a ordem das transações. Enquanto a maior parte da rede for controlada por pessoas honestas, o sistema será seguro contra ataques.

---

### 2. Transações

Para entender como funciona o Bitcoin, é importante saber como as transações são realizadas. Imagine que você quer transferir uma "moeda digital" para outra pessoa. No sistema do Bitcoin, essa "moeda" é representada por uma sequência de registros que mostram quem é o atual dono. Para transferi-la, você adiciona um novo registro comprovando que agora ela pertence ao próximo dono. Esse registro é protegido por um tipo especial de assinatura digital.

#### O que é uma assinatura digital?

Uma assinatura digital é como uma senha secreta, mas muito mais segura. No Bitcoin, cada usuário tem duas chaves: uma "chave privada", que é secreta e serve para criar a assinatura, e uma "chave pública", que pode ser compartilhada com todos e é usada para verificar se a assinatura é válida. Quando você transfere uma moeda, usa sua chave privada para assinar a transação, provando que você é o dono. A próxima pessoa pode usar sua chave pública para confirmar isso.

#### Como funciona na prática?

Cada "moeda" no Bitcoin é, na verdade, uma cadeia de assinaturas digitais. Vamos imaginar o seguinte cenário:

1. A moeda está com o Dono 0 (você). Para transferi-la ao Dono 1, você assina digitalmente a transação com sua chave privada. Essa assinatura inclui o código da transação anterior (chamado de "hash") e a chave pública do Dono 1.

2. Quando o Dono 1 quiser transferir a moeda ao Dono 2, ele assinará a transação seguinte com sua própria chave privada, incluindo também o hash da transação anterior e a chave pública do Dono 2.

3. Esse processo continua, formando uma "cadeia" de transações. Qualquer pessoa pode verificar essa cadeia para confirmar quem é o atual dono da moeda.

#### Resolvendo o problema do gasto duplo

Um grande desafio com moedas digitais é o "gasto duplo", que é quando uma mesma moeda é usada em mais de uma transação. Para evitar isso, muitos sistemas antigos dependiam de uma entidade central confiável, como uma casa da moeda, que verificava todas as transações. No entanto, isso criava um ponto único de falha e centralizava o controle do dinheiro.

O Bitcoin resolve esse problema de forma inovadora: ele usa uma rede descentralizada onde todos os participantes (os "nós") têm acesso a um registro completo de todas as transações. Cada nó verifica se as transações são válidas e se a moeda não foi gasta duas vezes. Quando a maioria dos nós concorda com a validade de uma transação, ela é registrada permanentemente na blockchain.

#### Por que isso é importante?

Essa solução elimina a necessidade de confiar em uma única entidade para gerenciar o dinheiro, permitindo que qualquer pessoa no mundo use o Bitcoin sem precisar de permissão de terceiros. Além disso, ela garante que o sistema seja seguro e resistente a fraudes.

---

### 3. Servidor Timestamp

Para assegurar que as transações sejam realizadas de forma segura e transparente, o sistema Bitcoin utiliza algo chamado de "servidor de registro de tempo" (timestamp). Esse servidor funciona como um registro público que organiza as transações em uma ordem específica.

Ele faz isso agrupando várias transações em blocos e criando um código único chamado "hash". Esse hash é como uma impressão digital que representa todo o conteúdo do bloco. O hash de cada bloco é amplamente divulgado, como se fosse publicado em um jornal ou em um fórum público.

Esse processo garante que cada bloco de transações tenha um registro de quando foi criado e que ele existia naquele momento. Além disso, cada novo bloco criado contém o hash do bloco anterior, formando uma cadeia contínua de blocos conectados — conhecida como blockchain.

Com isso, se alguém tentar alterar qualquer informação em um bloco anterior, o hash desse bloco mudará e não corresponderá ao hash armazenado no bloco seguinte. Essa característica torna a cadeia muito segura, pois qualquer tentativa de fraude seria imediatamente detectada.

O sistema de timestamps é essencial para provar a ordem cronológica das transações e garantir que cada uma delas seja única e autêntica. Dessa forma, ele reforça a segurança e a confiança na rede Bitcoin.

---

### 4. Prova-de-Trabalho

Para implementar o registro de tempo distribuído no sistema Bitcoin, utilizamos um mecanismo chamado prova-de-trabalho. Esse sistema é semelhante ao Hashcash, desenvolvido por Adam Back, e baseia-se na criação de um código único, o "hash", por meio de um processo computacionalmente exigente.

A prova-de-trabalho envolve encontrar um valor especial que, quando processado junto com as informações do bloco, gere um hash que comece com uma quantidade específica de zeros. Esse valor especial é chamado de "nonce". Encontrar o nonce correto exige um esforço significativo do computador, porque envolve tentativas repetidas até que a condição seja satisfeita.

Esse processo é importante porque torna extremamente difícil alterar qualquer informação registrada em um bloco. Se alguém tentar mudar algo em um bloco, seria necessário refazer o trabalho de computação não apenas para aquele bloco, mas também para todos os blocos que vêm depois dele. Isso garante a segurança e a imutabilidade da blockchain.

A prova-de-trabalho também resolve o problema de decidir qual cadeia de blocos é a válida quando há múltiplas cadeias competindo. A decisão é feita pela cadeia mais longa, pois ela representa o maior esforço computacional já realizado. Isso impede que qualquer indivíduo ou grupo controle a rede, desde que a maioria do poder de processamento seja mantida por participantes honestos.

Para garantir que o sistema permaneça eficiente e equilibrado, a dificuldade da prova-de-trabalho é ajustada automaticamente ao longo do tempo. Se novos blocos estiverem sendo gerados rapidamente, a dificuldade aumenta; se estiverem sendo gerados muito lentamente, a dificuldade diminui. Esse ajuste assegura que novos blocos sejam criados aproximadamente a cada 10 minutos, mantendo o sistema estável e funcional.

---

### 5. Rede

A rede Bitcoin é o coração do sistema e funciona de maneira distribuída, conectando vários participantes (ou nós) para garantir o registro e a validação das transações. Os passos para operar essa rede são:

1. **Transmissão de Transações**: Quando alguém realiza uma nova transação, ela é enviada para todos os nós da rede. Isso é feito para garantir que todos estejam cientes da operação e possam validá-la.

2. **Coleta de Transações em Blocos**: Cada nó agrupa as novas transações recebidas em um "bloco". Este bloco será preparado para ser adicionado à cadeia de blocos (a blockchain).

3. **Prova-de-Trabalho**: Os nós competem para resolver a prova-de-trabalho do bloco, utilizando poder computacional para encontrar um hash válido. Esse processo é como resolver um quebra-cabeça matemático difícil.

4. **Envio do Bloco Resolvido**: Quando um nó encontra a solução para o bloco (a prova-de-trabalho), ele compartilha esse bloco com todos os outros nós na rede.

5. **Validação do Bloco**: Cada nó verifica o bloco recebido para garantir que todas as transações nele contidas sejam válidas e que nenhuma moeda tenha sido gasta duas vezes. Apenas blocos válidos são aceitos.

6. **Construção do Próximo Bloco**: Os nós que aceitaram o bloco começam a trabalhar na criação do próximo bloco, utilizando o hash do bloco aceito como base (hash anterior). Isso mantém a continuidade da cadeia.

#### Resolução de Conflitos e Escolha da Cadeia Mais Longa

Os nós sempre priorizam a cadeia mais longa, pois ela representa o maior esforço computacional já realizado, garantindo maior segurança. Se dois blocos diferentes forem compartilhados simultaneamente, os nós trabalharão no primeiro bloco recebido, mas guardarão o outro como uma alternativa. Caso o segundo bloco eventualmente forme uma cadeia mais longa (ou seja, tenha mais blocos subsequentes), os nós mudarão para essa nova cadeia.

#### Tolerância a Falhas

A rede é robusta e pode lidar com mensagens que não chegam a todos os nós. Uma transação não precisa alcançar todos os nós de imediato; basta que chegue a um número suficiente deles para ser incluída em um bloco. Da mesma forma, se um nó não receber um bloco em tempo hábil, ele pode solicitá-lo ao perceber que está faltando quando o próximo bloco é recebido.

Esse mecanismo descentralizado permite que a rede Bitcoin funcione de maneira segura, confiável e resiliente, sem depender de uma autoridade central.

---

### 6. Incentivo

O incentivo é um dos pilares fundamentais que sustenta o funcionamento da rede Bitcoin, garantindo que os participantes (nós) continuem operando de forma honesta e contribuindo com recursos computacionais. Ele é estruturado em duas partes principais: a recompensa por mineração e as taxas de transação.

#### Recompensa por Mineração

Por convenção, o primeiro registro em cada bloco é uma transação especial que cria novas moedas e as atribui ao criador do bloco. Essa recompensa incentiva os mineradores a dedicarem poder computacional para apoiar a rede. Como não há uma autoridade central para emitir moedas, essa é a maneira pela qual novas moedas entram em circulação. Esse processo pode ser comparado ao trabalho de garimpeiros, que utilizam recursos para colocar mais ouro em circulação. No caso do Bitcoin, o "recurso" consiste no tempo de CPU e na energia elétrica consumida para resolver a prova-de-trabalho.

#### Taxas de Transação

Além da recompensa por mineração, os mineradores também podem ser incentivados pelas taxas de transação. Se uma transação utiliza menos valor de saída do que o valor de entrada, a diferença é tratada como uma taxa, que é adicionada à recompensa do bloco contendo essa transação. Com o passar do tempo e à medida que o número de moedas em circulação atinge o limite predeterminado, essas taxas de transação se tornam a principal fonte de incentivo, substituindo gradualmente a emissão de novas moedas. Isso permite que o sistema opere sem inflação, uma vez que o número total de moedas permanece fixo.

#### Incentivo à Honestidade

O design do incentivo também busca garantir que os participantes da rede mantenham um comportamento honesto. Para um atacante que consiga reunir mais poder computacional do que o restante da rede, ele enfrentaria duas escolhas:

1. Usar esse poder para fraudar o sistema, como reverter transações e roubar pagamentos.

2. Seguir as regras do sistema, criando novos blocos e recebendo recompensas legítimas.

A lógica econômica favorece a segunda opção, pois um comportamento desonesto prejudicaria a confiança no sistema, diminuindo o valor de todas as moedas, incluindo aquelas que o próprio atacante possui. Jogar dentro das regras não apenas maximiza o retorno financeiro, mas também preserva a validade e a integridade do sistema.

Esse mecanismo garante que os incentivos econômicos estejam alinhados com o objetivo de manter a rede segura, descentralizada e funcional ao longo do tempo.

---

### 7. Recuperação do Espaço em Disco

Depois que uma moeda passa a estar protegida por muitos blocos na cadeia, as informações sobre as transações antigas que a geraram podem ser descartadas para economizar espaço em disco. Para que isso seja possível sem comprometer a segurança, as transações são organizadas em uma estrutura chamada "árvore de Merkle". Essa árvore funciona como um resumo das transações: em vez de armazenar todas elas, guarda apenas um "hash raiz", que é como uma assinatura compacta que representa todo o grupo de transações.

Os blocos antigos podem, então, ser simplificados, removendo as partes desnecessárias dessa árvore. Apenas a raiz do hash precisa ser mantida no cabeçalho do bloco, garantindo que a integridade dos dados seja preservada, mesmo que detalhes específicos sejam descartados.

Para exemplificar: imagine que você tenha vários recibos de compra. Em vez de guardar todos os recibos, você cria um documento e lista apenas o valor total de cada um. Mesmo que os recibos originais sejam descartados, ainda é possível verificar a soma com base nos valores armazenados.

Além disso, o espaço ocupado pelos blocos em si é muito pequeno. Cada bloco sem transações ocupa apenas cerca de 80 bytes. Isso significa que, mesmo com blocos sendo gerados a cada 10 minutos, o crescimento anual em espaço necessário é insignificante: apenas 4,2 MB por ano. Com a capacidade de armazenamento dos computadores crescendo a cada ano, esse espaço continuará sendo trivial, garantindo que a rede possa operar de forma eficiente sem problemas de armazenamento, mesmo a longo prazo.

---

### 8. Verificação de Pagamento Simplificada

É possível confirmar pagamentos sem a necessidade de operar um nó completo da rede. Para isso, o usuário precisa apenas de uma cópia dos cabeçalhos dos blocos da cadeia mais longa (ou seja, a cadeia com maior esforço de trabalho acumulado). Ele pode verificar a validade de uma transação ao consultar os nós da rede até obter a confirmação de que tem a cadeia mais longa. Para isso, utiliza-se o ramo Merkle, que conecta a transação ao bloco em que ela foi registrada.

Entretanto, o método simplificado possui limitações: ele não pode confirmar uma transação isoladamente, mas sim assegurar que ela ocupa um lugar específico na cadeia mais longa. Dessa forma, se um nó da rede aprova a transação, os blocos subsequentes reforçam essa aceitação.

A verificação simplificada é confiável enquanto a maioria dos nós da rede for honesta. Contudo, ela se torna vulnerável caso a rede seja dominada por um invasor. Nesse cenário, um atacante poderia fabricar transações fraudulentas que enganariam o usuário temporariamente até que o invasor obtivesse controle completo da rede.

Uma estratégia para mitigar esse risco é configurar alertas nos softwares de nós completos. Esses alertas identificam blocos inválidos, sugerindo ao usuário baixar o bloco completo para confirmar qualquer inconsistência. Para maior segurança, empresas que realizam pagamentos frequentes podem preferir operar seus próprios nós, reduzindo riscos e permitindo uma verificação mais direta e confiável.

---

### 9. Combinando e Dividindo Valor

No sistema Bitcoin, cada unidade de valor é tratada como uma "moeda" individual, mas gerenciar cada centavo como uma transação separada seria impraticável. Para resolver isso, o Bitcoin permite que valores sejam combinados ou divididos em transações, facilitando pagamentos de qualquer valor.

#### Entradas e Saídas

Cada transação no Bitcoin é composta por:

- **Entradas**: Representam os valores recebidos em transações anteriores.

- **Saídas**: Correspondem aos valores enviados, divididos entre os destinatários e, eventualmente, o troco para o remetente.

Normalmente, uma transação contém:

- Uma única entrada com valor suficiente para cobrir o pagamento.

- Ou várias entradas combinadas para atingir o valor necessário.

O valor total das saídas nunca excede o das entradas, e a diferença (se houver) pode ser retornada ao remetente como **troco**.

#### Exemplo Prático

Imagine que você tem duas entradas:

1. 0,03 BTC

2. 0,07 BTC

Se deseja enviar 0,08 BTC para alguém, a transação terá:

- **Entrada**: As duas entradas combinadas (0,03 + 0,07 BTC = 0,10 BTC).

- **Saídas**: Uma para o destinatário (0,08 BTC) e outra como troco para você (0,02 BTC).

Essa flexibilidade permite que o sistema funcione sem precisar manipular cada unidade mínima individualmente.

#### Difusão e Simplificação

A difusão de transações, onde uma depende de várias anteriores e assim por diante, não representa um problema. Não é necessário armazenar ou verificar o histórico completo de uma transação para utilizá-la, já que o registro na blockchain garante sua integridade.

---

### 10. Privacidade

O modelo bancário tradicional oferece um certo nível de privacidade, limitando o acesso às informações financeiras apenas às partes envolvidas e a um terceiro confiável (como bancos ou instituições financeiras). No entanto, o Bitcoin opera de forma diferente, pois todas as transações são publicamente registradas na blockchain. Apesar disso, a privacidade pode ser mantida utilizando **chaves públicas anônimas**, que desvinculam diretamente as transações das identidades das partes envolvidas.

#### Fluxo de Informação

- No **modelo tradicional**, as transações passam por um terceiro confiável que conhece tanto o remetente quanto o destinatário.

- No **Bitcoin**, as transações são anunciadas publicamente, mas sem revelar diretamente as identidades das partes. Isso é comparável a dados divulgados por bolsas de valores, onde informações como o tempo e o tamanho das negociações (a "fita") são públicas, mas as identidades das partes não.

#### Protegendo a Privacidade

Para aumentar a privacidade no Bitcoin, são adotadas as seguintes práticas:

1. **Chaves Públicas Anônimas**: Cada transação utiliza um par de chaves diferentes, dificultando a associação com um proprietário único.

2. **Prevenção de Ligação**: Ao usar chaves novas para cada transação, reduz-se a possibilidade de links evidentes entre múltiplas transações realizadas pelo mesmo usuário.

#### Riscos de Ligação

Embora a privacidade seja fortalecida, alguns riscos permanecem:

- Transações **multi-entrada** podem revelar que todas as entradas pertencem ao mesmo proprietário, caso sejam necessárias para somar o valor total.

- O proprietário da chave pode ser identificado indiretamente por transações anteriores que estejam conectadas.

---

### 11. Cálculos

Imagine que temos um sistema onde as pessoas (ou computadores) competem para adicionar informações novas (blocos) a um grande registro público (a cadeia de blocos ou blockchain). Este registro é como um livro contábil compartilhado, onde todos podem verificar o que está escrito.

Agora, vamos pensar em um cenário: um atacante quer enganar o sistema. Ele quer mudar informações já registradas para beneficiar a si mesmo, por exemplo, desfazendo um pagamento que já fez. Para isso, ele precisa criar uma versão alternativa do livro contábil (a cadeia de blocos dele) e convencer todos os outros participantes de que essa versão é a verdadeira.

Mas isso é extremamente difícil.

#### Como o Ataque Funciona

Quando um novo bloco é adicionado à cadeia, ele depende de cálculos complexos que levam tempo e esforço. Esses cálculos são como um grande quebra-cabeça que precisa ser resolvido.

- Os “bons jogadores” (nós honestos) estão sempre trabalhando juntos para resolver esses quebra-cabeças e adicionar novos blocos à cadeia verdadeira.

- O atacante, por outro lado, precisa resolver quebra-cabeças sozinho, tentando “alcançar” a cadeia honesta para que sua versão alternativa pareça válida.

Se a cadeia honesta já está vários blocos à frente, o atacante começa em desvantagem, e o sistema está projetado para que a dificuldade de alcançá-los aumente rapidamente.

#### A Corrida Entre Cadeias

Você pode imaginar isso como uma corrida. A cada bloco novo que os jogadores honestos adicionam à cadeia verdadeira, eles se distanciam mais do atacante. Para vencer, o atacante teria que resolver os quebra-cabeças mais rápido que todos os outros jogadores honestos juntos.

Suponha que:

- A rede honesta tem **80% do poder computacional** (ou seja, resolve 8 de cada 10 quebra-cabeças).

- O atacante tem **20% do poder computacional** (ou seja, resolve 2 de cada 10 quebra-cabeças).

Cada vez que a rede honesta adiciona um bloco, o atacante tem que "correr atrás" e resolver mais quebra-cabeças para alcançar.

#### Por Que o Ataque Fica Cada Vez Mais Improvável?

Vamos usar uma fórmula simples para mostrar como as chances de sucesso do atacante diminuem conforme ele precisa "alcançar" mais blocos:

P = (q/p)^z

- **q** é o poder computacional do atacante (20%, ou 0,2).

- **p** é o poder computacional da rede honesta (80%, ou 0,8).

- **z** é a diferença de blocos entre a cadeia honesta e a cadeia do atacante.

Se o atacante está 5 blocos atrás (z = 5):

P = (0,2 / 0,8)^5 = (0,25)^5 = 0,00098, (ou, 0,098%)

Isso significa que o atacante tem menos de 0,1% de chance de sucesso — ou seja, é muito improvável.

Se ele estiver 10 blocos atrás (z = 10):

P = (0,2 / 0,8)^10 = (0,25)^10 = 0,000000095, (ou, 0,0000095%).

Neste caso, as chances de sucesso são praticamente **nulas**.

#### Um Exemplo Simples

Se você jogar uma moeda, a chance de cair “cara” é de 50%. Mas se precisar de 10 caras seguidas, sua chance já é bem menor. Se precisar de 20 caras seguidas, é quase impossível.

No caso do Bitcoin, o atacante precisa de muito mais do que 20 caras seguidas. Ele precisa resolver quebra-cabeças extremamente difíceis e alcançar os jogadores honestos que estão sempre à frente. Isso faz com que o ataque seja inviável na prática.

#### Por Que Tudo Isso é Seguro?

- **A probabilidade de sucesso do atacante diminui exponencialmente.** Isso significa que, quanto mais tempo passa, menor é a chance de ele conseguir enganar o sistema.

- **A cadeia verdadeira (honesta) está protegida pela força da rede.** Cada novo bloco que os jogadores honestos adicionam à cadeia torna mais difícil para o atacante alcançar.

#### E Se o Atacante Tentar Continuar?

O atacante poderia continuar tentando indefinidamente, mas ele estaria gastando muito tempo e energia sem conseguir nada. Enquanto isso, os jogadores honestos estão sempre adicionando novos blocos, tornando o trabalho do atacante ainda mais inútil.

Assim, o sistema garante que a cadeia verdadeira seja extremamente segura e que ataques sejam, na prática, impossíveis de ter sucesso.

---

### 12. Conclusão

Propusemos um sistema de transações eletrônicas que elimina a necessidade de confiança, baseando-se em assinaturas digitais e em uma rede peer-to-peer que utiliza prova de trabalho. Isso resolve o problema do gasto duplo, criando um histórico público de transações imutável, desde que a maioria do poder computacional permaneça sob controle dos participantes honestos.

A rede funciona de forma simples e descentralizada, com nós independentes que não precisam de identificação ou coordenação direta. Eles entram e saem livremente, aceitando a cadeia de prova de trabalho como registro do que ocorreu durante sua ausência. As decisões são tomadas por meio do poder de CPU, validando blocos legítimos, estendendo a cadeia e rejeitando os inválidos.

Com este mecanismo de consenso, todas as regras e incentivos necessários para o funcionamento seguro e eficiente do sistema são garantidos.

---

Faça o download do whitepaper original em português:

https://bitcoin.org/files/bitcoin-paper/bitcoin_pt_br.pdf

-

@ 3f770d65:7a745b24

2025-01-19 21:48:49

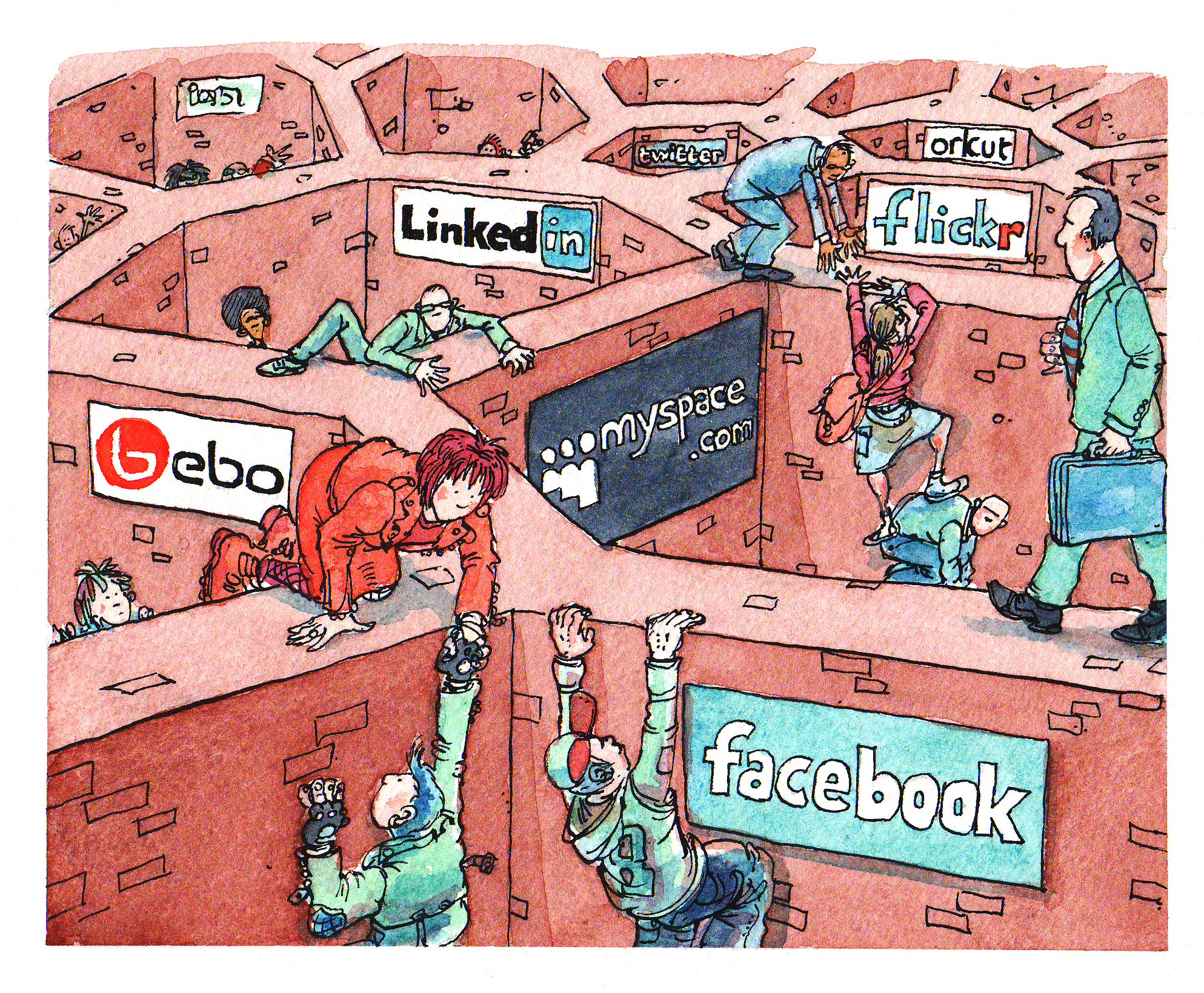

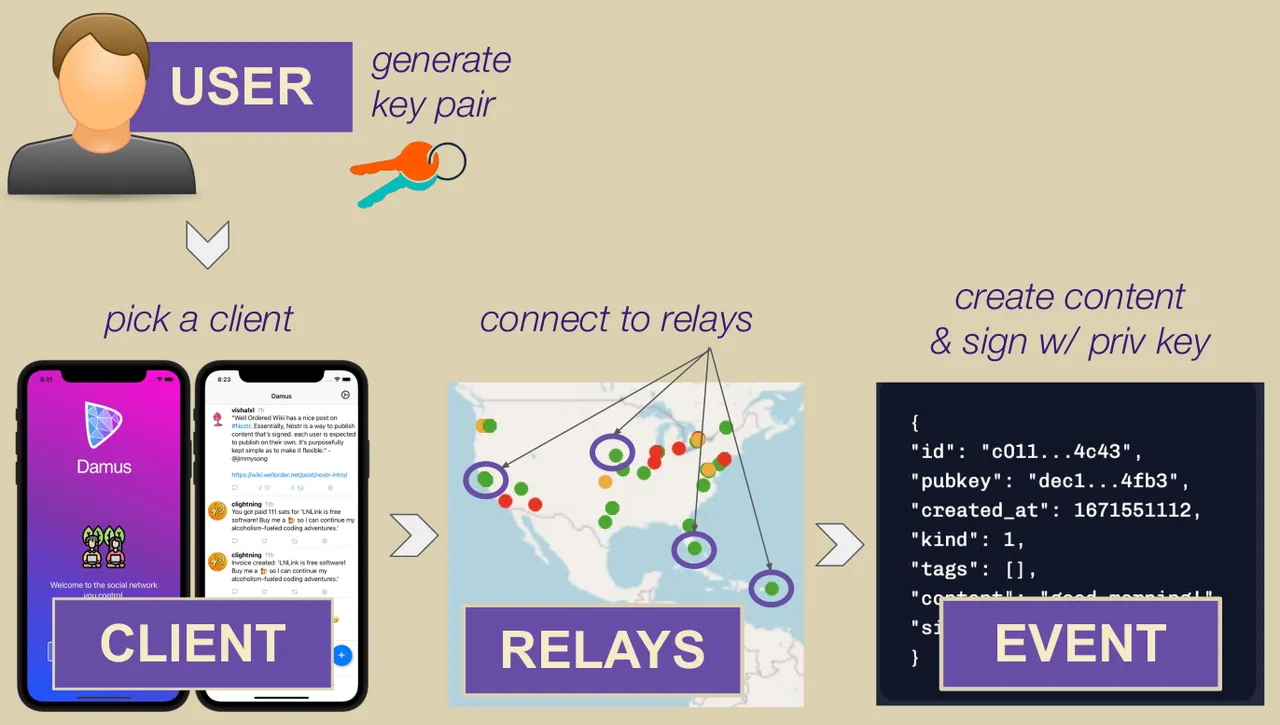

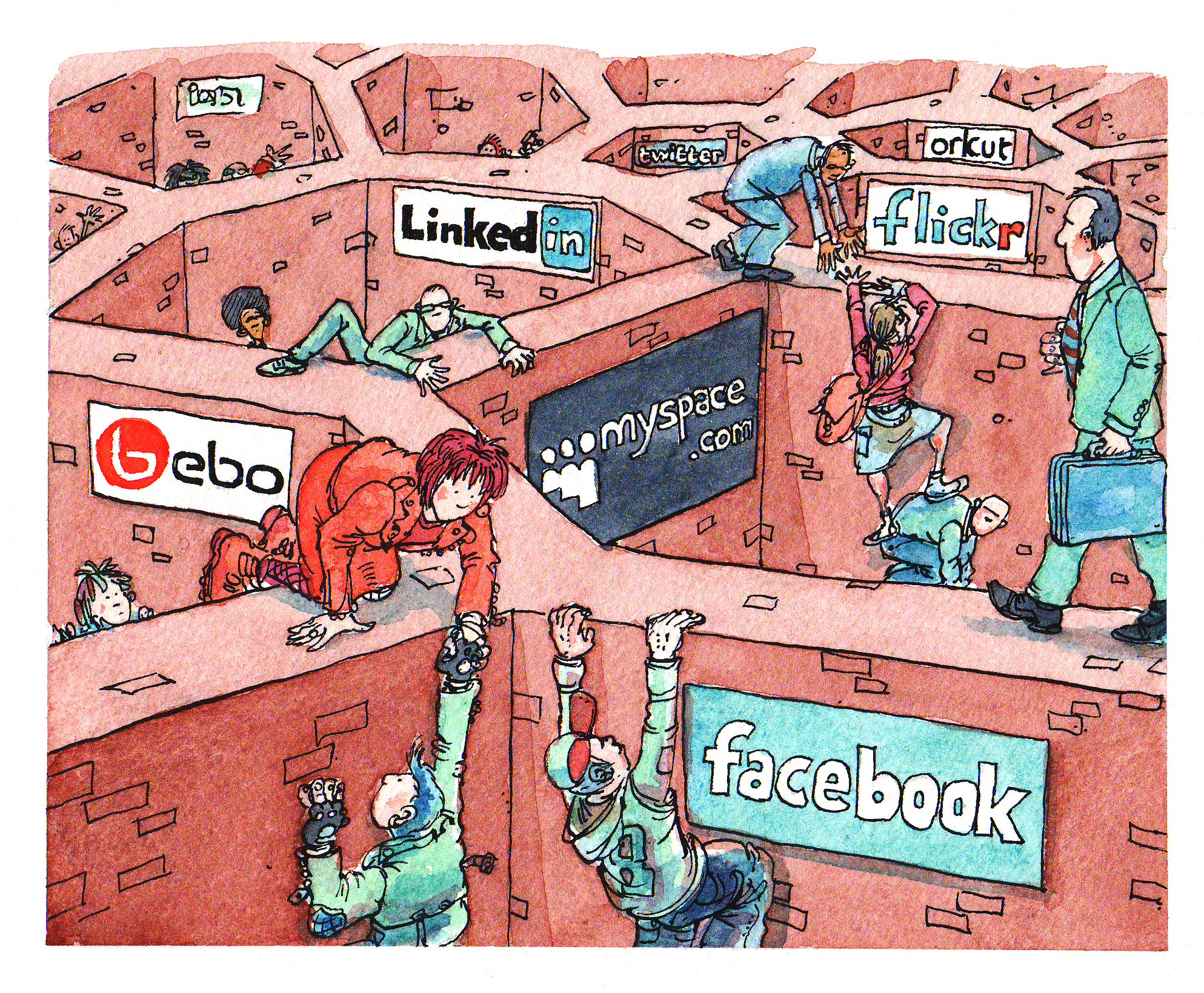

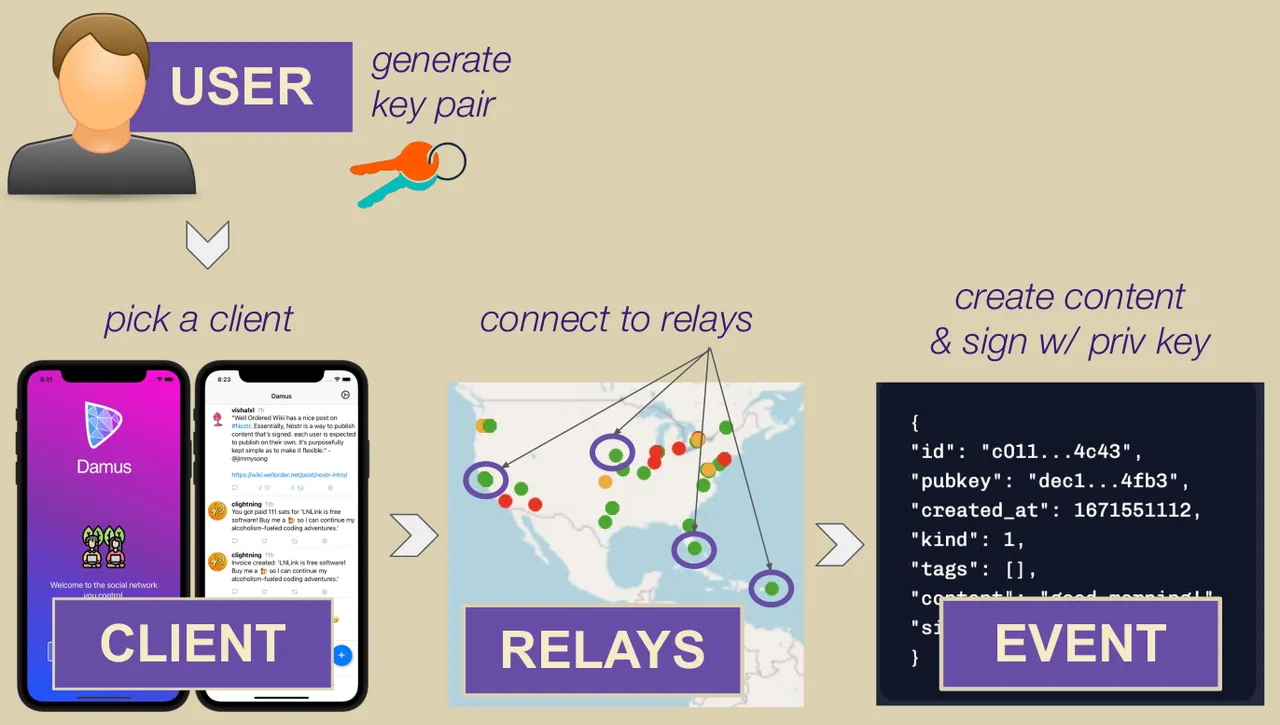

The recent shutdown of TikTok in the United States due to a potential government ban serves as a stark reminder how fragile centralized platforms truly are under the surface. While these platforms offer convenience, a more polished user experience, and connectivity, they are ultimately beholden to governments, corporations, and other authorities. This makes them vulnerable to censorship, regulation, and outright bans. In contrast, Nostr represents a shift in how we approach online communication and content sharing. Built on the principles of decentralization and user choice, Nostr cannot be banned, because it is not a platform—it is a protocol.

**PROTOCOLS, NOT PLATFORMS.**

At the heart of Nostr's philosophy is **user choice**, a feature that fundamentally sets it apart from legacy platforms. In centralized systems, the user experience is dictated by a single person or governing entity. If the platform decides to filter, censor, or ban specific users or content, individuals are left with little action to rectify the situation. They must either accept the changes or abandon the platform entirely, often at the cost of losing their social connections, their data, and their identity.

What's happening with TikTok could never happen on Nostr. With Nostr, the dynamics are completely different. Because it is a protocol, not a platform, no single entity controls the ecosystem. Instead, the protocol enables a network of applications and relays that users can freely choose from. If a particular application or relay implements policies that a user disagrees with, such as censorship, filtering, or even government enforced banning, they are not trapped or abandoned. They have the freedom to move to another application or relay with minimal effort.

**THIS IS POWERFUL.**