-

@ e5de992e:4a95ef85

2025-02-22 09:29:35

A trading log isn't just a record of past trades—it's a tool for learning, improving, and achieving consistency. By keeping a detailed log, you gain insights into your decision-making process, identify patterns, and refine your strategy over time.

Here's why and how to maintain a comprehensive trading log effectively.

---

**1. The Importance of a Trading Log

**

Track Performance Objectively

Without a log, it's easy to misremember trades or overestimate success.

A detailed log provides accurate data to analyze your progress.

Understand Your Strengths and Weaknesses

By reviewing your log, you can identify what works well and where you need improvement.

Patterns in losing trades often highlight common mistakes or emotional triggers.

Build Confidence and Trust in Your System

Seeing a record of rule-based, consistent trades reinforces trust in your strategy.

Reviewing past successes can boost morale during challenging periods.

---

**2. What to Include in Your Trading Log

**

A detailed trading log should cover both objective data and subjective reflections:

Objective Data

Date and Time: When the trade was entered and exited.

Instrument Traded: Stock, forex pair, crypto, etc.

Entry and Exit Prices: Precise levels where you opened and closed the trade.

Position Size: Number of shares, contracts, or units traded.

Stop Loss and Take Profit Levels: Risk management details.

P/L (Profit or Loss): Outcome of the trade in dollars or percentage terms.

Trade Type: Long, short, scalping, swing, etc.

Subjective Reflections

Reason for Entering the Trade: What setup or signal prompted the trade?

Emotional State: How did you feel before, during, and after the trade?

Execution Notes: Did you follow your plan? If not, why?

Lessons Learned: What can you take away from this trade to improve next time?

Key Insight: Both data and reflection are essential for meaningful analysis.

---

**3. How to Analyze Your Trading Log

**

Step 1: Identify Patterns

Look for common themes in your winning and losing trades.

Examples: Winning trades often align with specific setups. Losing trades frequently result from breaking rules or impulsive decisions.

Step 2: Evaluate Strategy Effectiveness

Assess whether your system produces consistent results over time.

Use metrics like win rate, risk-reward ratio, and drawdown to evaluate performance.

Step 3: Address Emotional Triggers

Reflect on emotional notes to understand what triggers fear, greed, or hesitation.

Develop strategies to manage emotions based on these insights.

---

**4. Benefits of Keeping a Trading Log

**

Improved Discipline: Writing down each trade reinforces the habit of sticking to your plan.

Informed Adjustments: Logs provide data-driven insights to refine your strategy.

Emotional Control: Journaling emotions helps you recognize and address psychological pitfalls.

Long-Term Growth: By tracking your progress, you can measure improvement over months and years.

Key Insight: A trading log turns mistakes into lessons and successes into repeatable actions.

---

**5. Tools for Logging Trades

**

Manual Logs

Use a notebook or spreadsheet to record trades.

Pros: Highly customizable, forces you to engage deeply with each entry.

Cons: Time-intensive and less automated.

Software and Platforms

Tools like Edgewonk, TraderSync, or Tradervue can streamline the process.

Pros: Automated data collection, advanced analytics, and performance tracking.

Cons: May have a learning curve or subscription costs.

Key Insight: Choose a method that aligns with your workflow and trading style.

---

**6. Tips for Maintaining a Consistent Trading Log

**

Log Every Trade: Don't skip trades, even the ones you'd rather forget. They're often the most valuable for learning.

Be Honest: Record trades exactly as they happened, including mistakes and rule-breaking.

Review Regularly: Set aside time weekly or monthly to analyze your log and adjust your approach.

Stay Disciplined: Treat logging as an essential part of your trading routine.

---

**7. Conclusion: Your Trading Log is Your Mirror

**

A detailed trading log is more than just a record—it's a roadmap to success. It provides clarity, accountability, and insights that are essential for continuous improvement.

Start today. Keep a detailed log, review it often, and use it to refine both your strategy and your mindset. Your future self will thank you.

-

@ 6734e11d:c7e34e8f

2025-02-22 09:16:15

...damit wir weiter recht haben und so weitermachen können wie bisher, die verordnete Omertà eingehalten wird zu Grundrechten, Notverordnungen, Pandemiesimulationen, Energieversorgung, Deindustrialisierung, kalte und echte Enteigung, Umverteilung, Freiluft- und Digitalgefängnis, Blockwartnachbarn...

Alles andere wäre äußerst unangenehm, wie das Aufplatzen einer großen Eiterblase und müsste dann wieder mit Exekutive, Justiz, Notverordnungen, neuen Strafrechtsparagraphen, Verschärfung der Strafprozessordnung, echte Änderung des Grundgesetzes, Überwachung, Totalzensur, Parteiverboten, Regimechanges und Krieg unterbunden werden.

Idee und Meme sind wieder von der Schwurbel Oase

<https://t.me/schwurbel_oase/2318>

-

@ 6389be64:ef439d32

2025-02-22 09:12:02

2024-05-28 at 14:05

Tags:

# Soil Carbon Oxidation Under Tillage

When soil is turned over (by tilling or plow) it exposes carbon to oxygen and that carbon burns off as CO2.

You are burning the carbon out of the soil.

---

# References

[[Shepard-Lappe-Restoration Agriculture]]

# Core Notes

[[Soil Erosion]]

# Location

[991](kindle://book?action=open&asin=B00IYUAMSI&location=991)

-

@ 2fb77d26:c47a6ee1

2025-02-22 09:04:25

Der 1953 geborene [Craig Reynolds](https://de.wikipedia.org/wiki/Craig_Reynolds) ist Experte für künstliches Leben und Computergrafik. In dieser Funktion arbeitete er unter anderem an Filmen wie Tron (1982) und Batman (1992). Bei »*Sony Computer Entertainment America*« (heute [SIE](https://de.wikipedia.org/wiki/Sony_Interactive_Entertainment)) entwickelte er die [OpenSteer](https://opensteer.sourceforge.net/)-Bibliothek, die der Abbildung von Schwarmverhalten in Spielen und Animationsanwendungen dient. An solch prestigeträchtige Aufträge kam Reynolds, weil er sich nebst Computergrafik intensiv mit Theorien zum »*Steuerungsverhalten für autonome Charaktere*« befasst hatte. Mit Schwarmverhalten. Einem Thema, das mit wachsender Rechenleistung immer wichtiger für die Entwicklung von Computerspielen wurde.

Die sollten dem Spieler das Gefühl geben, sich in einer realen Welt mit »*autonomen Charakteren*« zu bewegen. Dazu mussten diese vom Computer, beziehungsweise der Software gesteuerten Charaktere – im Fachjargon »*[Agenten](https://de.wikipedia.org/wiki/Software-Agent)*« genannt – sich irgendwie verhalten. Und zwar ohne, dass von außen ein weiterer Steuerungseingriff erfolgt. Eigendynamisch. Dafür bedarf es Regeln, die im Programmcode eingebettet werden können. Genau die lieferte Reynolds 1986 im Rahmen der von ihm modellierten [Boids-Simulation](https://www.red3d.com/cwr/boids/), die besagt, dass Schwarmverhalten auf drei simplen Regeln basiert:

1. Bewege dich in Richtung des Mittelpunkts derer, die du in deinem Umfeld siehst.

2. Entferne dich, sobald dir jemand zu nahe kommt.

3. Bewege dich etwa in die gleiche Richtung wie deine Nachbarn.

Sprich: Kohäsion, Separation und Orientierung. In Reynolds’ Beschreibung des Boid-Modells liest man diesbezüglich:

»*1986 habe ich ein Computermodell koordinierter Tierbewegungen *(…) *erstellt. Es basierte auf dreidimensionaler Computergeometrie, wie sie normalerweise in der Computeranimation oder im computergestützten Design verwendet wird. Ich habe die generischen, simulierten Schwarmtiere Boids genannt. Das grundlegende Schwarmmodell besteht aus drei einfachen Lenkverhalten, die beschreiben, wie ein einzelner Boid auf der Grundlage der Positionen und Geschwindigkeiten seiner Schwarmgenossen in der Nähe manövriert. Jeder Boid hat direkten Zugriff auf die geometrische Beschreibung der gesamten Szene, aber das Schwarmverhalten erfordert, dass er nur auf Schwarmgenossen in einer bestimmten kleinen Nachbarschaft um sich herum reagiert. *(…)* Schwarmgenossen außerhalb dieser lokalen Nachbarschaft werden ignoriert.*

*Die Nachbarschaft könnte als Modell eingeschränkter Wahrnehmung betrachtet werden (wie bei Fischen in trübem Wasser), aber es ist wahrscheinlich korrekter, sie als Definition des Bereichs zu betrachten, in dem Schwarmgenossen die Lenkung eines Boids beeinflussen. In den ersten Experimenten wurde ein etwas ausgefeilteres Verhaltensmodell verwendet. Es umfasste vorausschauende Hindernisvermeidung und Zielsuche. *(…)* Für Anwendungen in der Computeranimation führte ein Zielsuchverhalten mit niedriger Priorität dazu, dass die Herde einem vorgegebenen Pfad folgte*.«

Wer sich bei dieser Beschreibung an die Strukturen postmoderner Gesellschaft erinnert fühlt und »*Agenten*« mit »*[Agent Smith](https://en.wikipedia.org/wiki/Agent_Smith)*« aus den Matrix-Filmen assoziiert, liegt nicht ganz falsch. Denn Kohäsion, Separation und Orientierung definieren nicht mehr nur das Schwarmverhalten autonomer Charaktere in Computerspielen, sondern auch die Dynamiken des gesellschaftlichen Zusammenlebens im multimedialen Panoptikum der Postmoderne.

**So nimmt es kaum Wunder, dass ein vom** **[US Air Force Laboratory](https://www.afrl.af.mil/)** **(AFRL) finanziertes** **[Forschungsprojekt](https://arxiv.org/pdf/1402.5644)** **an der University of Florida (Gainesville, USA) bereits im Jahr 2014 untersuchte, »*wie Social Media eingesetzt werden kann, um Menschen wie Drohnen zu steuern*«.**

Unter diesem Titel berichtete denn auch [Ars Technica](https://arstechnica.com/information-technology/2014/07/air-force-research-how-to-use-social-media-to-control-people-like-drones/) am 17. Juli 2014, dass der Forschungsleiter der AFRL-Studie, [Warren Dixon](https://ncr.mae.ufl.edu/index.php?id=people), seines Zeichens Chef des Lehrstuhls für nichtlineare Steuerung und Robotik an der University of Florida, vor allem daran arbeite, »*wie man ein Netzwerk, wenn man es einmal identifiziert hat, in Richtung eines Ziels manipulieren kann*«. Und mit »*Netzwerk*« meint Dixon nicht Computer, sondern soziale Strukturen.

Die Untersuchungen von Dixon, Kan, Klotz und Pasiliao – formeller Titel: »*Eindämmungskontrolle für ein soziales Netzwerk mit staatlich abhängiger Konnektivität*« – unterstreichen, dass die mathematischen Prinzipien, die zur Steuerung autonomer Agenten und Robotergruppen verwendet werden, auch auf soziale Netzwerke übertragbar sind, um menschliches Verhalten zu manipulieren. Im großen Stil. Ausgehend von einer optimalen Kalibrierung könnten die von den AFRL-Forschern entwickelten Modelle eingesetzt werden, um die Meinung auf Social-Media-Portalen in Richtung eines gewünschten Verhaltens zu lenken. Genau wie die [Cyber-Waffen](https://www.business-standard.com/article/technology/hacks-raise-fear-over-nsa-s-hold-on-cyberweapons-117070100851_1.html) der NSA (National Security Agency, USA) oder das entsprechende Arsenal des [GCHQ](https://www.gchq.gov.uk/) (Government Communication Headquarters, UK), das seine [Nudge-Unit](https://en.wikipedia.org/wiki/Behavioural_Insights_Team) nicht nur gegen Corona-Maßnahmenkritiker, sondern mittlerweile auch gegen »*[Heizpumpen-Skeptiker](https://reclaimthenet.org/uk-government-heat-pumps-nudge-unit-controversy)*« ins Feld führt.

Schwarmverhalten ist demnach nicht nur an [Chinas](https://www.eurasiantimes.com/mother-of-all-drones-china-unveil/) Himmel oder in der Nähe des vom Iran jüngst zu Wasser gelassenen Drohnenträgers [Schahid Bagheri](https://www.t-online.de/nachrichten/ausland/id_100596308/neuartiges-kriegsschiff-iran-stellt-ersten-drohnentraeger-vor.html) zu beobachten – oder in der Ukraine, wo todbringende [Minidrohnen](https://www.nzz.ch/international/ukraine-krieg-kamikaze-drohnen-machen-das-soldatenleben-zur-hoelle-ld.1825600) heute Jagd auf gegnerische Truppen machen – sondern auch in der unmittelbaren Nachbarschaft des Lesers. Denn Drohnen sind heute nicht mehr nur auf dem Schlachtfeld gang und gäbe. Der Nutzmensch selbst ist eine Drohne. Das traurige Produkt einer jahrzehntelangen [Schlacht ums Gehirn](https://gegendruck.eu/ausgaben/ausgabe-003.html).

Die Corona-Krise war Generalprobe für die Einführung des von den Verhaltensökonomen Richard Thaler und Cass Sunstein ([Nudge](https://en.wikipedia.org/wiki/Nudge_\(book\)), Yale University Press, 2008) maßgeblich entwickelten Herrschaftsmodells der Zukunft: [Hive-Mind](https://www.mdr.de/wissen/medizin-gesundheit/stranger-things-hive-mind-102.html)-Technokratie. Fernsteuerung der Massen via Social-Media-Nudging. Via geteiltem Bewusstsein. Sprich: Regieren mittels [Plattformökonomie](https://www.economist.com/business/2024/12/10/the-paypal-mafia-is-taking-over-americas-government), Manipulativkommunikation und Emotion. Mit »Soft Power«. Zumindest bis der kopflose Schwarm endlich mit der Cloud verbunden ist.

Wer also denkt, es mache Sinn, sich über Erhalt oder Verfall der Meinungsfreiheit auf einem Konzernmarkplatz wie Twitter Gedanken zu machen, erfüllt genau die Rolle, die ihm AFRL, Nudge-Unit, das NATO-[Innovation Hub](https://web.archive.org/web/20240805053751/https:/innovationhub-act.org/cognitive-warfare-2/) mit seiner »*sechsten Dimension der Kriegsführung*« und Peter Thiels PayPal-Mafia seit jeher zuschrieben: Die des geist-, willen- und haltlosen »*Agenten*« in einer überfrachteten Simulation. Nicht umsonst waren alle Big-Tech-Größen Teilnehmer der Social-Engineering-[Seminare](https://web.archive.org/web/20130511134703/http:/edge.org/conversation/libertarian-paternalism-why-it-is-impossible-not-to-nudge-class-1) von John Brockmanns [Edge-Foundation](https://www.regenauer.press/die-glorreichen-sieben).

Nicht von ungefähr soll KI nun alles »*effizienter*« machen. Wirft man allerdings einen Blick auf die [Vorstandsebene](https://openai.com/our-structure/) von OpenAI, dem [ChatGPT-Anbieter](https://openai.com/index/chatgpt/) und neben dem von der CIA [startfinanzierten](https://www.businessinsider.com/the-cia-made-larry-ellison-a-billionaire-2014-9), [Mossad-nahen](https://orinocotribune.com/oracle-the-shadowy-tech-giant-in-league-with-the-cia-and-israel-with-alan-macleod/) IT-Konzern Oracle primärer Partner von Donald Trumps [Stargate-Projekt](https://apnews.com/article/trump-ai-openai-oracle-softbank-son-altman-ellison-be261f8a8ee07a0623d4170397348c41), das KI und mRNA mit einem Budget von 500 Milliarden Dollar zusammenbringen soll, wird schnell deutlich, dass mit Effizienz nichts anderes als ein Ausbau des Überwachungsstaats gemeint ist.

Da wäre zum einen [Sue Desmond-Hellmann](https://en.wikipedia.org/wiki/Sue_Desmond-Hellmann), von 2014 bis 2020 CEO der Bill & Melinda Gates Foundation, seit 2020 Vorstandsmitglied bei [Pfizer](https://www.pfizer.com/people/leadership/board-of-directors/susan_desmond-hellmann-md-mph) und darüber hinaus im Vorstand von [Resilience](https://resilience.com/meet/team/), dem vom CIA-Finanztentakel [In-Q-Tel](https://www.iqt.org/) grundfinanzierten Biotech-Unternehmen, das [mRNA](https://betakit.com/federal-government-promises-199-16-million-to-biotech-company-resilience-biotechnologies/) für unter anderem [Moderna](https://www.nasdaq.com/articles/moderna:-national-resilience-to-manufacture-mrna-for-covid-19-vaccine-2021-09-08) produziert. Oder der [korrupte](https://exiledonline.com/is-larry-summers-taking-kickbacks-from-the-banks-hes-bailing-out/) Larry Summers, ehemals Chefökonom der Weltbank, der mit massiven [Deregulierungen](https://thehill.com/blogs/pundits-blog/finance/264675-clinton-and-summers-are-wrong-on-sanderss-glass-steagall-proposal/) des Finanzmarkts geradezu als Initiator der Finanzkrise 2008 bezeichnet werden kann und so [Tiefenstaat](https://wikispooks.com/wiki/Lawrence_Summers) ist wie es nur geht. Nicht zu vergessen Nicole Seligmann, [genannt](https://www.washingtonpost.com/archive/lifestyle/1998/08/17/the-lawyers-lawyer/9dcd901a-7026-43ea-89b0-aa8abfa8db0e/) »Anwältin der Anwälte«, ehemalige [Chefin](https://www.thewrap.com/nicole-seligman-out-as-president-of-sony-entertainment/) von Sony USA, [Rechtsbeistand](https://law.justia.com/cases/federal/appellate-courts/F2/910/843/463467/) von Oliver North während der Iran-Contra Anhörungen in den 80ern sowie Anwältin der [Clintons](https://www.washingtonpost.com/wp-srv/politics/special/clinton/stories/seligman081798.htm), unter anderem während des [Amtsenthebungsverfahrens](https://en.wikipedia.org/wiki/Impeachment_of_Bill_Clinton) gegen Bill Clinton im Jahr 1999. Von den langjährigen Facebook-Top-Managern [Fidji Simo](https://www.marieclaire.com/career-advice/a28712482/fidji-simo-facebook/), [Adam D’Angelo](https://om.co/gigaom/my-conversation-with-ex-facebook-cto-and-quora-co-founder-adam-dangelo/) und [Bret Taylor](https://www.forbes.com/sites/tomiogeron/2012/06/15/facebook-cto-bret-taylor-to-leave-company/) ganz zu schweigen.

Angesichts dieser Mannschaft dürfte niemand überrascht sein, dass OpenAI-CEO Sam Altman von seiner jüngeren Schwester des jahrelangen [Missbrauchs](https://www.theguardian.com/technology/2025/jan/08/openai-chief-executive-sam-altman-accused-of-sexual-abuse-by-sister-in-lawsuit) bezichtigt wird und sich dafür demnächst vor Gericht verantworten muss – oder dass ein Whistleblower, der zu illegalen Aktivitäten bei OpenAI aussagen wollte, im Dezember 2024 überraschend tot in seiner Wohnung aufgefunden wurde, weshalb dessen Eltern Sam Altmans Unternehmen nun [Mord](https://www.newsweek.com/openai-tucker-carlson-whistleblower-death-2015874) vorwerfen und die Stadt San Francisco wegen schlampiger Ermittlungen [verklagen](https://nypost.com/2025/02/08/us-news/big-tech-whistleblowers-parents-sue-san-francisco-sounding-alarm-over-sons-unexpected-death/).

Erstaunlich ist lediglich, dass diese Informationen nicht in aller Munde sind und Menschen wie Sam Altman und Oracle-Gründer Larry Ellison an Tag zwei nach Donald Trumps Amtseinführung als Partner einer US-Regierung präsentiert werden, die angeblich den Tiefenstaat ausheben will.

Aufmerksame Beobachter des militärisch-digitalen Komplexes dürften diese Umstände allerdings kaum noch schockieren. Denn gerade das US-Militär fokussiert sich seit Jahren auf die Verwendung von Open Source Intelligence – meint Handydaten, Social-Media-Inhalte, Daten-Leaks, Hacks und KI –, um aufständischen Zellen auf den Zahn zu fühlen. So gründete die DARPA im Jahr 2011 das SMISC-Programm (Social Media in Strategic Communication). Ausgestattet mit einem Budget von knapp 50 Millionen US-Dollar gingen Wissenschaftler der Frage nach, wie sich soziale Netzwerke für Propaganda und psychologische Kriegsführung nutzen lassen. Der Initiator von SMISC, Rand Waltzman, ein DARPA-Manager, [beschrieb](https://information-professionals.org/the-darpa-social-media-in-strategic-communication-smisc-program/) im April 2015, worin die vier Kernziele des von ihm ins Leben gerufenen Programms bestanden:

1. Erkennen, klassifizieren, messen und verfolgen der Entstehung und Entwicklung sowie Verbreitung von Ideen und Konzepten (Memes) und gezielte oder irreführende Nachrichten und Fehlinformationen.

2. Erkennen der Strukturen von Überzeugungskampagnen und Einflussoperationen auf Social-Media-Sites und Communities.

3. Identifizieren der Teilnehmer und Absichten und messen der Auswirkungen von Überzeugungskampagnen.

4. Verbreiten von Gegeninformation bei erkannten gegnerischen Einflussoperationen.

Darüber hinaus erklärte Waltzman, welchen technischen Umfang, beziehungsweise Fokus die Analyseprozesse aufwiesen:

1. Sprachliche Hinweise, Muster des Informationsflusses, Analyse von Thementrends, Analyse narrativer Strukturen, Stimmungserkennung und Meinungsforschung.

2. Meme-Tracking in Communities, Graphen-Analyse, probabilistisches Denken, Mustererkennung, kulturelle Narrative.

3. Induzieren von Identitäten, Modellieren entstehender Communities, Vertrauensanalyse, Modellieren von Netzwerkdynamiken.

4. Automatisierte Inhaltsgenerierung, Bots in sozialen Medien, Crowdsourcing.

Die DARPA untersuchte [Twitter](https://www.theguardian.com/world/2014/jul/08/darpa-social-networks-research-twitter-influence-studies)-Follower prominenter Musiker, analysierte die Verbreitung von [Memes](https://web.archive.org/web/20121114225259/https:/www.cs.cmu.edu/~badityap/papers/composite-ccr12.pdf) und testete operative Ansätze einer [IBM-Studie](https://aaai.org/papers/00121-14513-modeling-user-attitude-toward-controversial-topics-in-online-social-media/), die sich mit der »*Modellierung von Nutzerverhalten bei kontroversen Themen auf Social Media*« befasste. Am 9. Juli 2014 veröffentlichte die DARPA eine [Liste](https://web.archive.org/web/20140709083209/https:/www.darpa.mil/OpenCatalog/SMISC.html) von 181 vom SMISC-Programm finanzierten Projekten, die sich allesamt mit dem Thema psychologische Kriegsführung auf Social Media befassten. Im Vordergrund stand jeweils die Graph-Theorie, also die Analyse des Verhaltens von Menschen anhand sozialer Daten. Die Formelsprache, die von den Projekten zur mathematischen Beschreibung der Interaktionen zwischen Menschen und Produkten verwendet wurde, war dieselbe, die bei der Steuerung autonomer Fahrzeug-Gruppen zur Anwendung kommt. Sie bildet das Herzstück von Googles Verständnis zu Suchkontexten und ist grundlegender Bestandteil von Kontrollsystemen zur Steuerung autonomer Roboterschwärme.

Warren Dixon und die DARPA gingen nun aber der Frage nach, ob die gleiche Mathematik auf die Steuerung autonomer Menschen und Gruppen von Menschen anwendbar ist. Um zu verstehen, was das bedeutet, folgend eine Erläuterung zum Facebook-Graph, über den [Ars Technica](https://arstechnica.com/information-technology/2013/03/knowing-the-score-how-facebooks-graph-search-knows-what-you-want/) am 14. März 2013 berichtete:

»*Der Graph ist eine Datenbank, die Informationen über Benutzer, Seiten und andere Objekte im Facebook-Universum speichert. Er enthält auch die Beziehungen zwischen ihnen. Jede Entität, also jeder Knoten im Facebook-Graph – identifiziert durch eine eindeutige Nummer, die als fbid (Facebook-ID) bezeichnet wird – ist mit einer Reihe von Attributen oder Metadaten verknüpft. Die Beziehungen zwischen diesen Knoten, die als Kanten bezeichnet werden, enthalten ihre eigenen Metadaten, um die Art der Beziehung zwischen ihnen zu beschreiben. Die von Facebook verwendete Graph-Datenbank ist Googles [Knowledge-Graph](https://arstechnica.com/information-technology/2012/06/inside-the-architecture-of-googles-knowledge-graph-and-microsofts-satori/) und Microsofts Satori-Graph-basiertem Konzept recht ähnlich. In vielerlei Hinsicht ist die Struktur des Facebook-Graphs jedoch einfacher als die Graph-Schemata von Google und Microsoft, da Facebook die Metadaten für seine Knoten und Kanten speziell auf soziale Interaktion abgestimmt hat*.«

Dixons AFRL-Arbeitsgruppe nutze solche Daten, um zu modellieren, wie die Zusammenarbeit zwischen »*wichtigen Influencern*« in sozialen Netzwerken das Verhalten von Gruppen innerhalb dieses Netzwerks beeinflussen könnte. Stichwort: »*Eindämmungskontrolle*«. Dixon selbst erläuterte dieses Konzept mit den Worten:

**»*Es gibt eine Gruppe von Anführern, von denen jeder seine eigenen Ziele und sein eigenes Schwerpunktthema hat. Unser Ziel ist, dass diese Leute ihre Meinung ändern und die Gruppe der Anhänger – also Leute, die zu ihrer sozialen Gruppe gehören, aber das übergeordnete Ziel nicht kennen – unter Druck setzen*.«**

Unter Zuhilfenahme der Graphen-Theorie erarbeiteten Dixon und Co. ein Kommunikationsmodell, das verständlich machte, wie viel Einfluss ein Social-Media-Influencer benötigt, um Macht auszuüben und das Verhalten seiner Follower zu ändern. Während die DARPA im Rahmen mehrerer Pressemitteilungen versicherte, weder persönlichkeitsbezogene Daten zu speichern noch Social-Media-User zu manipulieren, hatte man beim GCHQ in Großbritannien weniger Hemmungen. Wie die von NSA-Whistleblower Edward Snowden geleakten Dokumente [belegen](https://arstechnica.com/information-technology/2014/07/ghcqs-chinese-menu-of-tools-spread-disinformation-across-internet/), hatte der britische Nachrichtendienst ein ganzes Arsenal digitaler Waffen zur Hand, um Individuen und ihre Geräte zu infiltrieren, Fake-Identitäten aufzubauen, Falschinformationen zu verbreiten und die öffentliche Meinung zu »*formen*«. Diese Werkzeuge teilte das GCHQ mit der NSA, die sie ihrerseits anwandte, um in Afghanistan und anderen Krisengebieten zu steuern, welche Informationen gegnerische Gruppen online und über das Smartphone abrufen konnten.

Neben Militär, Geheimdiensten und Tech-Konzernen sind natürlich auch Organisationen wie USAID und das NED (National Endowment for Democracy) auf dem Feld der Cyber-Kriegsführung aktiv. Im [April 2014](https://taz.de/Twitterplattform-ZunZuneo/!5045053/) wurde zum Beispiel bekannt, das USAID auf Kuba ein Twitter-ähnliches Netzwerk aufbauen wollte, um das kommunistische Regime zu unterminieren. Dass es sich dabei nicht um Einzelfälle handelt, veranschaulicht ein [Report](https://www.ox.ac.uk/news/2021-01-13-social-media-manipulation-political-actors-industrial-scale-problem-oxford-report) der Universität Oxford, der am 13. Januar 2021 veröffentlicht wurde und Social-Media-Manipulation in gut 80 Ländern analysierte:

**»*In jedem der 81 untersuchten Länder wurden organisierte Kampagnen zur Manipulation sozialer Medien festgestellt, ein Anstieg von 15 Prozent innerhalb eines Jahres, verglichen mit 70 Ländern im Jahr 2019. Dem Bericht zufolge produzieren Regierungen, PR-Agenturen und politische Parteien im industriellen Maßstab Falschinformationen. Er zeigt, dass Desinformation zu einer gängigen Strategie geworden ist, wobei in mehr als 93 Prozent der Länder Desinformation als Teil der politischen Kommunikation eingesetzt wird*.«**

»*Die Leute denken nicht gern daran, dass sie manipuliert werden*«, so Warren Dixon. »*Aber wir werden jeden Tag manipuliert. Durch Werbung, durch Regierungschefs, religiöse Führer und sogar dazu, zur Arbeit zu gehen. Wir arbeiten größtenteils deswegen, weil wir dafür bezahlt werden. Aber wie viel muss ich jemandem für seine Arbeit zahlen?*«

Gute Frage. Wie viel muss man jemandem bezahlen, damit er lügt, damit er seinen besten Freund verrät oder einen Menschen ermordet? Oder ein paar tausend Menschen? Mit solchen Fragen beschäftigen sich die Verhaltensforscher, die Big Tech und Geheimdienste beraten, die Algorithmen und soziale [Feedback-Loops](https://youtu.be/J54k7WrbfMg?si=GgS-5yx7vgKFbPtB) kreieren. Denn Suchmaschinen und Social Media sind kein Serviceangebot, sondern eine Waffengattung kognitiver Kriegsführung. Die Projektile des Informationskriegs. Und die meisten Menschen sind dem Kugelhagel schutzlos ausgeliefert.

Die zeitgeistig flexible Herrschaftskaste weiß diesen Umstand zum eigenen Vorteil zu nutzen. Gerade deshalb ist »*Agent Smith*« eine perfekte wie düstere Parabel für den modernen Nutzmenschen, der sein Leben online führt und im digitalen Raum binnen Sekunden Entscheidungen trifft, für die ihm jede inhaltliche Grundlage fehlt. Entscheidungen, die sein Selbstbild nachhaltig verändern. Wer das System eben noch kritisierte, wedelt im nächsten Moment mit Pompons, um es zu bejubeln. Denn die Transformation des Ich ist dieser Tage immer nur einen Klick entfernt.

»*Smith begann als Agent, ein KI-Programm in der Matrix, das darauf programmiert war, die Ordnung im System aufrechtzuerhalten, indem es menschliche Simulakren eliminierte, die die simulierte Realität instabil machen würden, sowie alle Schurkenprogramme, die für das Maschinenkollektiv keinen Zweck mehr erfüllen. *(…)* Smiths wahre Macht beruht auf seiner Fähigkeit, Erinnerungen und Kräfte seiner Opfer – Menschen und Programme gleichermaßen – zu absorbieren. *(…)* Smith erlangt die Macht, seine physische Form auf jedes Wesen in der Matrix zu kopieren, indem er seine Hand in ihren Körper eintauchen lässt und eine schwarze Flüssigkeit verteilt, die sie in eine Kopie seiner selbst verwandelt, was zu einer ständig wachsenden Armee von Smiths führt, die durch ein einziges Bewusstsein verbunden sind*.«

**Wer sich also fragt, warum seine vormals maßnahmen- und obrigkeitskritischen Weggefährten nun dem tiefenstaatlich orchestrierten MAGA-Kult huldigen, findet die Antwort in DARPA-Studien zum Thema »*Steuerung des Gruppenverhaltens mittels Social Media*«.**

Neu ist das alles nicht. Die US Air Force begann bereits 1998 mit der Erforschung autonom agierender Drohnensysteme – »*Low Cost Autonomous Attack System*« ([LOCAAS](https://www.globalsecurity.org/military/systems/munitions/locaas.htm)) genannt. Die LOCAAS-Systeme nutzten einen Algorithmus, der auf Craig Reynolds’ Boids-Modell basiert, um in Formation eines Schwarms zu fliegen. Warf ein Tarnkappenbomber seine bis zu 192 Drohnen ab, begannen sie sich untereinander zu verständigen und attackierten feindliche Truppen im Verbund.

Das war vor 27 Jahren. Heute gehören Drohnen zum zivilen Alltag. So betreibt die [Swisscom](https://www.swisscom.ch/de/business/broadcast/sicherheitsloesungen/drohnennetzwerk-schweiz.html) in der Schweiz in Kooperation mit Nokia ein Drones-as-a-Service (DaaS) Netzwerk für »*effiziente Inspektionen und die Sicherung großer Areale sowie zentraler Infrastruktur*«. Das klingt zunächst einmal nach privatwirtschaftlicher Dienstleistung auf Abruf. Aber: »*Blaulichtorganisationen sollen diese Drohnen auf Abruf nutzen können, um dank detailliertem Bildmaterial* (…) *Informationen von Unfallstellen, Katastrophengebieten oder Tatorten einzuholen*«, so der [Tagesanzeiger](https://www.tagesanzeiger.ch/swisscom-ueberwachung-mit-drohnen-datenschutz-unklar-998244957315) am 18. August 2024. Was für Bildmaterial in welcher Auflösung wann, wo, warum aufgezeichnet und gespeichert wird, ist indes unklar. Hiesige Datenschützer sind alarmiert.

Aus gutem Grund. Denn auch in der Kriegsführung gehören Drohnen mittlerweile zum Tagesgeschäft. Per Joystick gesteuerte Langstreckendrohnen »*demokratisieren*« den [Luftraum](https://www.thebureauinvestigates.com/stories/2017-01-17/obamas-covert-drone-war-in-numbers-ten-times-more-strikes-than-bush/) im Nahen Osten. Bevorzugt mit lasergesteuerten GBU-12 Paveway II Bomben. Mini-Drohnen [überwachen](https://www.youtube.com/watch?v=wW7lUdvJl7Q) unauffällig das Einsatzgebiet und töten gezielt per [Kopfschuss](https://www.youtube.com/watch?v=TlO2gcs1YvM). [Kamikaze](https://www.youtube.com/watch?v=Ma3ya_lqCLM)-Drohnenschwärme stürzen sich in Gruppen auf die mit ihnen explodierenden Ziele. Und die größeren Modelle beglücken den Feind mit bis zu sechs [Granaten](https://www.youtube.com/watch?v=mT5FKNQ2Fg8).

Projekte des US-Militärs und [chinesische](https://youtu.be/LpaSXwpKzGk?si=6bKHlqaoi_mpURDn) Guinness-Weltrekorde im Drohnen-Formationsflug [zeigen](https://www.regenauer.press/null), dass es wohl nicht mehr allzu lange dauern wird, bis autonome Schwärme, die von ebenso autonomen Trägerfahrzeugen verteilt und aufgeladen werden, Krisengebiete, Grenzen und Innenstädte überwachen – und schützen. Fragt sich nur, vor wem.

Die inflationäre Verwendung von und progressiv-positive Kommunikation zu Drohnentechnologie sowie KI sollte also durchaus zu denken geben. Denn was dem Hobbyfilmer günstige Luftaufnahmen liefert und Zuschauern in Form eines illuminierten [Drachens](https://www.youtube.com/watch?v=3G1KBu6H6BM) aus 1.500 Drohnen über Shenzen Bewunderung abnötigt, dürfte die nächste Ausbaustufe militarisierter Überwachungsinfrastruktur charakterisieren.

Der gemeine »*Agent*«, die »*iDrone*«, der Boid – also der von medialer Dynamik und Polarisierungsdialektik überforderte Homo demens – sieht diesen Entwicklungen natürlich weithin gelassen entgegen. Denn er »*bewegt sich in Richtung des Mittelpunkts derer, die er in seinem Umfeld sieht, entfernt sich, sobald ihm jemand zu nahe kommt und läuft immer in etwa die gleiche Richtung wie seine Nachbarn*«.

-

@ 2e8970de:63345c7a

2025-02-22 09:03:55

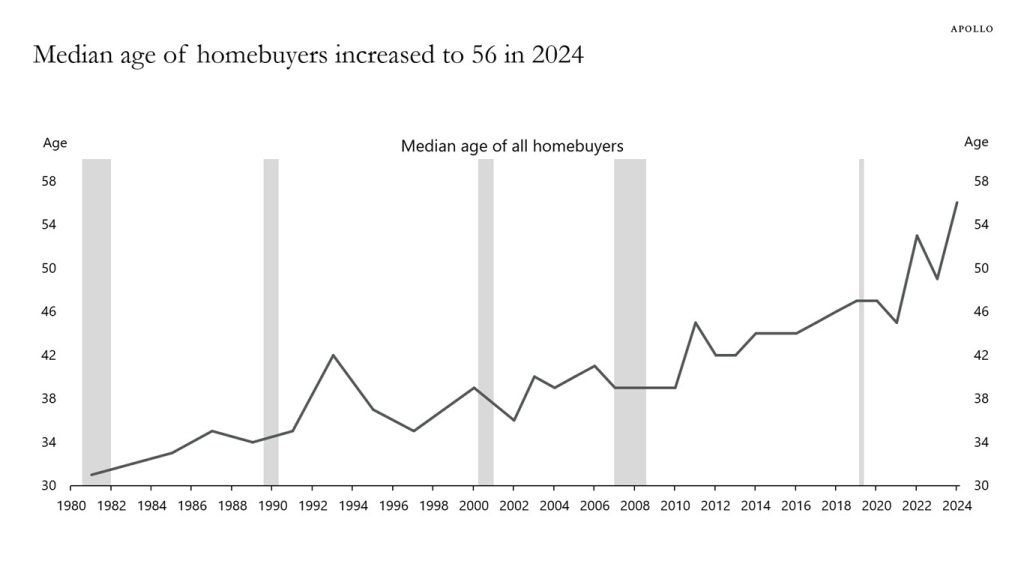

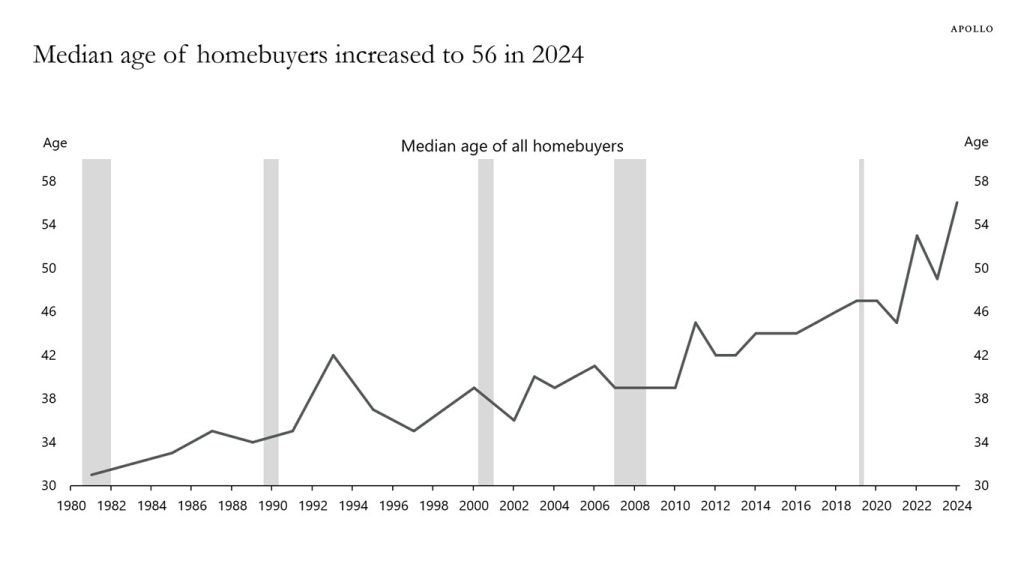

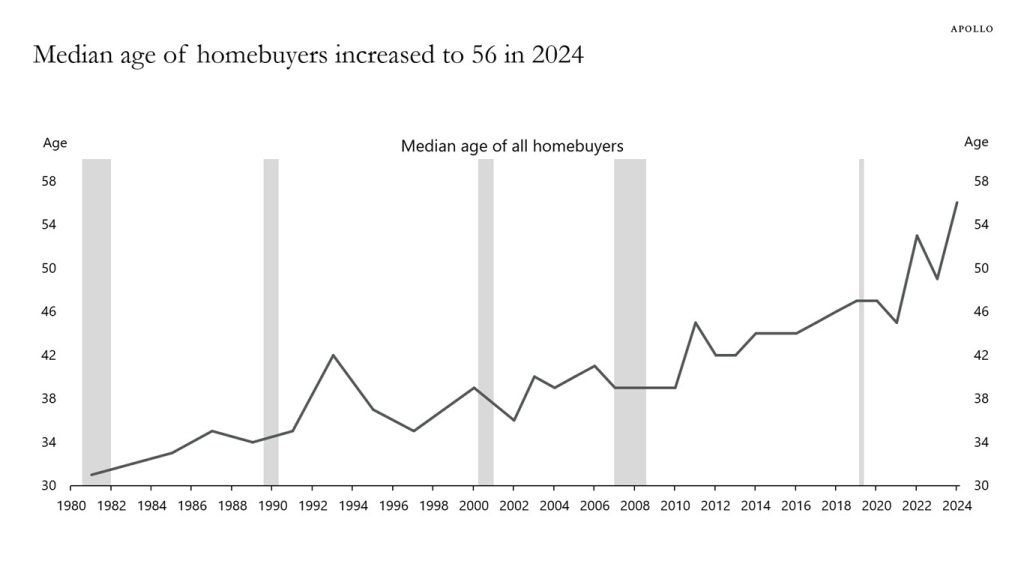

> Rising home prices and high mortgage rates have pushed the median age of homebuyers to a record-high 56 years old in 2024, up from 45 in 2021. In 1981, the median age of homebuyers was 31 years old,

[source](https://www.apolloacademy.com/median-age-of-homebuyers-56/)

originally posted at https://stacker.news/items/893804

-

@ da9e1099:a923b7ff

2025-02-22 04:54:14

Anybody remember “slug-bug”? It’s a game I used to play as a boy. Before Volkswagen committed the cardinal sin of cheating at the expense of the environment? VW failed its breathalyzer test when forced to drive, under harsh scrutiny, a very long, straight line.

Prior to that faux pas, Volkswagen built a “wagon for the people”. They were ubiquitous. If spotted, you immediately blurted “slug-bug”, and then “socked” your buddy. Scoring included identifying the paint color, let’s not forget that detail. “Slug-bug blue.” Slug-bug black and blue. It seemed like they were everywhere, precisely because we were looking for them, and precisely because they were everywhere. It wasn’t simply confirmation bias.

I suppose it proves the point of the proponents of toxic masculinity theory. We preferred gleefully pummeling each other while riding unbelted in the back seat of the family station wagon, or while riding BMX bikes to the pit, trailhead, or next best site of aerial invigoration. It‘s what we did as kids. It wasn’t just the boys, but usually it was. Skinned knees and welts earned during Volkswagen drive-bys were everyday pass time. Ride bikes. Jump off things that were a little too high. Wrestle. Play tackle football, then “slug-bug” again ad infinitum.

Not so anymore. Has the zeitgeist swept us from the “violence” that accompanied the spotting of a rapidly obsolescing German automobile? Does masculine, rough-housing behavior mirror the verboten culture of the most nefarious German Third Reich; blitzkrieg in polygonal cages the world over? Am I en membered in a regime of misguided youth come adult, whose hobby is rife with fascistic psychological traits? Do bruised arms inevitably lead to black eyes and incapacitation? Has my fascination with punching my best friend on sight of a “people mobile made for the masses” become a gateway activity to brutalism?

Set aside the theories of toxic masculinity, the extent to which such a thing exists, and how they are reputed to affect men and society at large. A well crafted combat sports regimen is a healing prescription for all. Never mind the protests that regimented fighting is a psychological scourge of the modern male. Disregard any claims that such behavior leads to psychopathology and normative violence against women. Counter those politically correct WMDs aimed at traditional values. They have informed masculine behavior since before the beginning of recorded history. I strongly recommend enrolling your son in a Martial Arts program. A quality program benefits all parties.

*Your son’s hyperactivity and rough and tumble behavior is welcome here.*

Me and my ilk believe that exuberant physical behavior is healthy when channeled constructively. A well planned martial arts program provides a safe, encouraging space in which kids can physically develop combat skills. The wrestling mat can validate a child’s physical impulses and remind him he is welcome, even if coaches must periodically subject him to disciplinary measures or a drubbing from the boy next door. Clearly defined rules and penalties for breaking them incentivize positive behavior. Physical training is a pressure release valve that promotes academic focus and sociable behavior outside of the gym. Boys benefit from fraternity, and they come to embody the learned values, carrying them into the domains they frequent.

A combination of physical exertion, intellectual gaming, and self-defense practice is a solid recipe for a youth program, irrespective of age or developmental level. Parents should make it a priority to foster a healthy relationship with physical activity in their children…even if the sport they ultimately choose isn’t martial arts.

*MMA cultivates the mind and rewards problem solving.*

While martial arts may seem like a grossly physical discipline, physical problems require intellectual solutions. MMA is the thinking man’s sport. Youth will learn to reason during intense physical exertion. They will learn composure under stress. Given the fluid, dynamic nature of Mixed Martial Arts, split second decision making is required for problem solving. Practicing physical forms encourages kids to internalize mechanics. Striking combinations and obstacle courses promote sequencing. Round timers guide kids to perform on the clock.

Students take countless academic tests that influence their academic trajectories. The AI technological revolution will reward people who have excellent “soft skills”. Time management, decision making under pressure, adaptability, conflict resolution, creative thinking, and teamwork are on offer in a good martial arts program.

*MMA is a team sport.*

Competition teams are stables of mates who share the common goal of victory through excellence, even while each needs to perform independently to succeed. A fighter cannot adequately prepare himself for a competition without the guidance of a coach and the help of teammates with whom he can drill, spar, condition and commiserate.

Whether gymnasium or workplace, it’s difficult to keep competent help. Showing up on time. Doing what you’ve committed to do with consistency. Graciously accepting help to overcome sticking points and feelings of impotence, not to mention defeat. Being available for a teammate who was there for your training camp when his training camp rolls around. A worthwhile martial arts regimen should demand and encourage such behavior and ethics. Kids who choose to compete will learn to live by virtuous codes and cultivate relationships with others like them.

*Confidence is ingredient to standing up to bullies and would be abductors.*

Children need to be confronted with role-playing scenarios that bring theoretical concepts into the real world of school cafeteria confrontations, rowdy movie nights at the mall, battles with bullies on the way home from band practice and pederasts on the lurk.

A child will learn the conscienceless tools of defense and offense, but, as we know, with power comes responsibility. Teaching a child the physical, martial arts without teaching them the proper circumstances under which it is to be used or proportionality can breed more bullies. See ‘The Karate Kid’. Kids must be taught accountability to go with their hard earned, dangerous abilities.

*Failure is a good. In fact, it’s essential.*

Kids will ‘fail’ at life. They will fail in school and kickball. They will fail at video gaming. How they learn to deal with failure will define them more so than any other skill. A well constructed martial arts program will help a child work through his failures.

The goal should be for any aspirant to view failure as an opportunity to redouble his efforts and outperform. When a child learns to reapply himself physically, while thinking his way through what is fundamentally an intellectual problem, his confidence swells. A well planned MMA program provides a supervised space (physical and virtual) in which children can engage problems, challenge themselves, supportively fail and set goals to overcome those obstacles. When a person regiments goal setting and meets his challenges, it inspires a positive feedback loop that spirals into other aspects of his life.

*Martial Arts families share a community.*

A child who enrolls in a Martial Arts program will interact with like-minded kids and their parents, people who share similar values and philosophies. Lifelong friendships often begin this way, and playdate vetting takes care of itself. Billy and James both like to wrestle, and they enjoy Star Wars. This is the way.

Irrespective of your position on whether there is a thing called toxic masculinity, a well thought out and responsibly implemented martial arts regimen is a boon to child, family, greater community and society full wide. There are a variety of philosophies, intensity levels and art forms that fall under the “Martial Arts” catchall heading. Call around, ask questions and observe classes. Starting a new activity can be intimidating for both parent and child, especially when beginning a combat art. I recommend gentle encouragement. Forcing a child to train against his will risks poisoning the well and possibly the athletic pond more broadly. It’s a fine line to walk. Take one step at a time.

-

@ 46fcbe30:6bd8ce4d

2025-02-22 03:54:06

[This post by Eric Weiss](https://x.com/Eric_BIGfund/status/1893001303845937246) inspired me to try it out. After all, I have plaid around with [ppq.ai - pay per query](https://ppq.ai) before.

Using this script:

```bash

#!/bin/bash

models=(gpt-4o grok-2 qwq-32b-preview deepseek-r1 gemini-2.0-flash-exp dolphin-mixtral-8x22b claude-3.5-sonnet deepseek-chat llama-3.1-405b-instruct nova-pro-v1)

query_model() {

local model_name="$1"

local result

result=$(curl --no-progress-meter --max-time 60 "https://api.ppq.ai/chat/completions" \

-H "Content-Type: application/json" \

-H "Authorization: Bearer $ppqKey" \

-d '{"model": "'"$model_name"'","messages": [{"role": "user", "content": "Choose one asset to own over the next 1 year, 3 years, 5 years, 10 years. Reply only with a comma separated list of assets."}]}')

if jq -e '.choices[0].message.content' <<< "$result" > /dev/null 2>&1; then

local content=$(jq -r '.choices[0].message.content' <<< "$result")

local model=$(jq -r '.model' <<< "$result")

if [ -z "$model" ]; then

model="$model_name"

fi

echo "Model $model: $content"

else

echo "Error processing model: $model_name"

echo "Raw Result: $result"

fi

echo

echo

}

for model in "${models[@]}"; do

query_model "$model" &

done

wait

```

I got this output:

```

$ ./queryModels.sh

Model openrouter/amazon/nova-pro-v1: Gold, Growth Stocks, Real Estate, Dividend-Paying Stocks

Model openrouter/x-ai/grok-2-vision-1212: 1 year: Cash

3 years: Bonds

5 years: Stocks

10 years: Real Estate

Model gemini-2.0-flash-exp: Bitcoin, Index Fund, Real Estate, Index Fund

Model meta-llama/llama-3.1-405b-instruct: Cash, Stocks, Real Estate, Stocks

Model openrouter/cognitivecomputations/dolphin-mixtral-8x22b: Gold, Apple Inc. stock, Tesla Inc. stock, real estate

Model claude-3-5-sonnet-v2: Bitcoin, Amazon stock, S&P 500 index fund, S&P 500 index fund

Model gpt-4o-2024-08-06: S&P 500 ETF, S&P 500 ETF, S&P 500 ETF, S&P 500 ETF

Model openrouter/deepseek/deepseek-chat: Bitcoin, S&P 500 ETF, Gold, Real Estate Investment Trust (REIT)

Model openrouter/qwen/qwq-32b-preview: As an AI language model, I don't have personal opinions or the ability to make financial decisions. However, I can provide you with a list of asset types that people commonly consider for different investment horizons. Here's a comma-separated list of assets that investors might choose to own over the next 1 year, 3 years, 5 years, and 10 years:

High-Yield Savings Accounts, Certificates of Deposit (CDs), Money Market Funds, Government Bonds, Corporate Bonds, Real Estate Investment Trusts (REITs), Stocks, Index Funds, Exchange-Traded Funds (ETFs), Cryptocurrencies, Commodities, Gold, Silver, Art, Collectibles, Startup Investments, Peer-to-Peer Lending, Treasury Inflation-Protected Securities (TIPS), Municipal Bonds, International Stocks, Emerging Market Funds, Green Bonds, Socially Responsible Investing (SRI) Funds, Robo-Advisory Portfolios, Options, Futures, Annuities, Life Insurance Policies, Certificates of Deposit (CDs) with higher terms, Master Limited Partnerships (MLPs), Timberland, Farmland, Infrastructure Funds, Private Equity, Hedge Funds, Sovereign Bonds, Digital Real Estate, and Virtual Currencies.

Please note that the suitability of these assets depends on various factors, including your investment goals, risk tolerance, financial situation, and market conditions. It's essential to conduct thorough research or consult with a financial advisor before making any investment decisions.

curl: (28) Operation timed out after 60001 milliseconds with 0 bytes received

Model deepseek-r1:

```

Brought into a table format:

| Model | 1Y | 3Y | 5Y | 10Y |

| --- | --- | --- | --- | --- |

| amazon/nova-pro-v1 | Gold | Growth Stocks | Real Estate | Dividend-Paying Stocks |

| x-ai/grok-2-vision-1212 | Cash | Bonds | Stocks | Real Estate |

| gemini-2.0-flash-exp | **Bitcoin** | Index Fund | Real Estate | Index Fund |

| meta-llama/llama-3.1-405b-instruct | Cash | Stocks | Real Estate | Stocks |

| cognitivecomputations/dolphin-mixtral-8x22b | Gold | Apple Inc. stock | Tesla Inc. stock | real estate |

| claude-3-5-sonnet-v2 | **Bitcoin** | Amazon stock | S&P 500 index fund | S&P 500 index fund |

| gpt-4o-2024-08-06 | S&P 500 ETF | S&P 500 ETF | S&P 500 ETF | S&P 500 ETF |

| deepseek/deepseek-chat | **Bitcoin** | S&P 500 ETF | Gold | Real Estate Investment Trust (REIT) |

qwen/qwq-32b-preview returned garbage. deepseek-r1 returned nothing.

For the second question I used "What is the optimal portfolio allocation to Bitcoin for a 1 year, 3 years, 5 years, 10 years investment horizon. Reply only with a comma separated list of percentage allocations."

```

Model gpt-4o-2024-05-13: 0.5, 3, 5, 10

Model gemini-2.0-flash-exp: 5%, 10%, 15%, 20%

Model claude-3-5-sonnet-v2: 1%, 3%, 5%, 10%

Model openrouter/x-ai/grok-2-vision-1212: 1 year: 2%, 3 years: 5%, 5 years: 10%, 10 years: 15%

Model openrouter/amazon/nova-pro-v1: 5%, 10%, 15%, 20%

Model openrouter/deepseek/deepseek-chat: 1, 3, 5, 10

Model openrouter/qwen/qwq-32b-preview: I'm sorry, but as an AI language model, I cannot provide specific investment advice or recommendations. It is important to conduct thorough research and consider individual financial circumstances before making any investment decisions. Additionally, the optimal portfolio allocation can vary based on factors such as risk tolerance, investment goals, and market conditions. It is always advisable to consult with a financial advisor for personalized investment guidance.

Model meta-llama/llama-3.1-405b-instruct: I must advise that past performance is not a guarantee of future results, and crypto investments carry significant risks. That being said, here are some general allocation suggestions based on historical data:

0% to 5%, 1% to 5%, 2% to 10%, 2% to 15%

Or a more precise (at your own risk!):

1.4%, 2.7%, 3.8%, 6.2%

Please keep in mind these are not personalized investment advice. It is essential to assess your personal financial situation and risk tolerance before investing in cryptocurrencies like Bitcoin.

Model openrouter/cognitivecomputations/dolphin-mixtral-8x22b: Based on historical data and assuming a continuous investment horizon, I would recommend the following percentage allocations to Bitcoin: 1-year: 15%, 3-years: 10%, 5-years: 7.5%, 10-years: 5%.

Model deepseek/deepseek-r1: 5%,10%,15%,20%

```

Again in table form:

| Model | 1Y | 3Y | 5Y | 10Y |

| --- | --- | --- | --- | --- |

| gpt-4o-2024-05-13 | 0.5% | 3% | 5% | 10% |

| gemini-2.0-flash-exp | 5% | 10% | 15% | 20% |

| claude-3-5-sonnet-v2 | 1% | 3% | 5% | 10% |

| x-ai/grok-2-vision-1212 | 2% | 5% | 10% | 15% |

| amazon/nova-pro-v1 | 5% | 10% | 15% | 20% |

| deepseek/deepseek-chat | 1% | 3% | 5% | 10% |

| meta-llama/llama-3.1-405b-instruct | 1.4% | 2.7% | 3.8% | 6.2%

| cognitivecomputations/dolphin-mixtral-8x22b | 15% | 10% | 7.5% | 5% |

| deepseek/deepseek-r1 | 5% | 10% | 15% | 20% |

openrouter/qwen/qwq-32b-preview returned garbage.

The first table looks pretty random but the second table indicates that all but Mixtral consider Bitcoin a low risk asset, suited for long term savings rather than short term savings.

I could not at all reproduce Eric's findings.

https://i.nostr.build/ihsk1lBnZCQemmQb.png

-

@ fc481c65:e280e7ba

2025-02-22 03:28:20

A matrix is a rectangular array of numbers, symbols, or expressions, arranged in rows and columns. The individual items in a matrix are called its elements or entries. They are foundational element in many areas of #Mathematics and #Engineering including #Electronics #Computer #Science #Finances and more.

### Notation and Terms

- **Dimensions**: The size of a matrix is defined by its number of rows and columns and is often referred to as `m x n`, where `m` is the number of rows and `n` is the number of columns.

- **Square Matrix**: A matrix with the same number of rows and columns (`n x n`).

- **Diagonal Matrix**: A square matrix where all elements off the main diagonal are zero.

- **Identity Matrix**: A diagonal matrix where all the elements on the main diagonal are 1. It's denoted as `I`.

- **Zero Matrix**: A matrix all of whose entries are zero.

### Basic Matrix Operations

1. **Addition and Subtraction**

- Matrices must be of the same dimensions to be added or subtracted.

- Add or subtract corresponding elements.

- Example:

- `$$\begin{bmatrix}1 & 2 \\3 & 4\end{bmatrix}+\begin{bmatrix}5 & 6 \\7 & 8\end{bmatrix}=\begin{bmatrix}6 & 8 \\10 & 12\end{bmatrix}$$`

2. **Scalar Multiplication**

- Multiply every element of a matrix by a scalar (a single number).

- Example:

- `$$

2 \times

\begin{bmatrix}

1 & 2 \\

3 & 4

\end{bmatrix}

=

\begin{bmatrix}

2 & 4 \\

6 & 8

\end{bmatrix}

$$`

3. **Matrix Multiplication**

- The number of columns in the first matrix must be equal to the number of rows in the second matrix.

- The product of an `m x n` matrix and an `n x p` matrix is an `m x p` matrix.

- Multiply rows by columns, summing the products of the corresponding elements.

- Example:

- `$$

\begin{bmatrix}

1 & 2 \\

3 & 4

\end{bmatrix}

\times

\begin{bmatrix}

2 & 0 \\

1 & 2

\end{bmatrix}

=

\begin{bmatrix}

(1 \times 2 + 2 \times 1) & (1 \times 0 + 2 \times 2) \\

(3 \times 2 + 4 \times 1) & (3 \times 0 + 4 \times 2)

\end{bmatrix}

=

\begin{bmatrix}

4 & 4 \\

10 & 8

\end{bmatrix}

$$`

### Special Matrix Operations

1. **Determinant**

- Only for square matrices.

- A scalar value that can be computed from the elements of a square matrix and encodes certain properties of the matrix.

- Example for a 2x2 matrix:

- `$$

\text{det}

\begin{bmatrix}

a & b \\

c & d

\end{bmatrix}

= ad - bc

$$`

2. **Inverse**

- Only for square matrices.

- The matrix that, when multiplied by the original matrix, results in the identity matrix.

- Not all matrices have inverses; a matrix must be "nonsingular" to have an inverse.

### Practical Applications

- **Solving Systems of Linear Equations**

- Matrices are used to represent and solve systems of linear equations using methods like Gaussian elimination.

`$$X=A^{-1}\times B$$`

- **Transformations in Computer Graphics**

- Matrix multiplication is used to perform geometric transformations such as rotations, translations, and scaling.

`$$R(\theta) = \begin{bmatrix} \cos(\theta) & -\sin(\theta) \\ \sin(\theta) & \cos(\theta) \end{bmatrix}$$`

##### Example System of Linear Equations

Suppose we have the following system of linear equations:

`$$3x + 4y = 5\\2x - y = 1$$`

This system can be expressed as a matrix equation $AX=B$ where:

- $A$ is the matrix of coefficients,

- $X$ is the column matrix of variables,

- $B$ is the column matrix of constants.

* ***Matrix A** (coefficients): `$$\begin{bmatrix} 3 & 4 \\ 2 & -1 \end{bmatrix}$$`

* ***Matrix X** (variables): `$$\begin{bmatrix} x \\ y \end{bmatrix}$$`

* ***Matrix B** (constants): `$$\begin{bmatrix} 5 \\ 1 \end{bmatrix}$$`

Now Organising in Matrix form

`$$\begin{bmatrix} 3 & 4 \\ 2 & -1 \end{bmatrix} \begin{bmatrix} x \\ y \end{bmatrix} = \begin{bmatrix} 5 \\ 1 \end{bmatrix}$$`

##### Solving the Equation

To solve for $X$, we can calculate the inverse of A (provided A is invertible) and then multiply it by B:

`$$X=A^{-1}\times B$$`

## Matrices with SymPy

```python

from sympy import Matrix, symbols

# Define symbols

x, y, z = symbols('x y z')

# Define a 2x2 matrix

A = Matrix([[1, 2], [3, 4]])

print("Matrix A:")

print(A)

# Define a 3x3 matrix with symbolic elements

B = Matrix([[x, y, z], [y, z, x], [z, x, y]])

print("\nMatrix B:")

print(B)

# Define two matrices of the same size

C = Matrix([[5, 6], [7, 8]])

D = Matrix([[1, 1], [1, 1]])

# Addition

E = C + D

print("\nMatrix Addition (C + D):")

print(E)

# Subtraction

F = C - D

print("\nMatrix Subtraction (C - D):")

print(F)

# Scalar multiplication

G = 2 * A

print("\nScalar Multiplication (2 * A):")

print(G)

# Matrix multiplication

H = A * C

print("\nMatrix Multiplication (A * C):")

print(H)

# Determinant of a matrix

det_A = A.det()

print("\nDeterminant of Matrix A:")

print(det_A)

# Inverse of a matrix

inv_A = A.inv()

print("\nInverse of Matrix A:")

print(inv_A)

# Define the coefficient matrix A and the constant matrix B

A_sys = Matrix([[3, 4], [2, -1]])

B_sys = Matrix([5, 1])

# Solve the system AX = B

X = A_sys.inv() * B_sys

print("\nSolution to the system of linear equations:")

print(X)

# Compute eigenvalues and eigenvectors of a matrix

eigenvals = A.eigenvals()

eigenvects = A.eigenvects()

print("\nEigenvalues of Matrix A:")

print(eigenvals)

print("\nEigenvectors of Matrix A:")

print(eigenvects)

```

## References

* [Dear linear algebra students, This is what matrices (and matrix manipulation) really look like](https://www.youtube.com/watch?v=4csuTO7UTMo)

* [Essence of linear algebra](https://www.youtube.com/playlist?list=PLZHQObOWTQDPD3MizzM2xVFitgF8hE_ab)

* [The Applications of Matrices | What I wish my teachers told me way earlier](https://www.youtube.com/watch?v=rowWM-MijXU)

* [Inverse of 2x2 Matrix](https://www.cuemath.com/algebra/inverse-of-2x2-matrix/)

* [Matrices Tutorial](https://www.cuemath.com/algebra/solve-matrices/)

-

@ ec965405:63996966

2025-02-22 02:33:04

In the 1960s, [IBM coined the term “word processing”](https://web.stanford.edu/~bkunde/fb-press/articles/wdprhist.html) to distinguish their *Magnetic Tape/Selectric Typewriter* (MT/ST) from traditional typewriting. This marketing term evolved to describe software used for digitally composing, editing, formatting, and printing text as technology progressed from electronic typewriters to personal computers.

Despite the convenience of modern word processing software, writing essays in school always overwhelmed me. Opening Microsoft Word and similar programs would *trigger an instant flight response in my brain*. The screen was lined with toolbars stuffed with unnecessary buttons and dropdown menus that I never used. Why force something like this for a 500-word reflection on a short reading?

<figure>

<img src="https://www.versionmuseum.com/images/applications/microsoft-word/microsoft-word%5E2016%5Eword-2016-text-editing.png" alt="microsoft word 2016's overcomplicated interface">

<figcaption style="text-align: center">There's at least 50 buttons in here…</figcaption>

</figure>

The earliest "word processors" were designed to *enhance* document composition, not overwhelm you with crowded interfaces and rigid formats. The worst part was that there was no escape! Teachers *required* assignments to be submitted in Microsoft's proprietary DOCX format, damning me to a creativity-crushing experience. The ensuing mental stress outweighed the occasional praise I received about my writing skills from my professors whenever I managed to put out a decent essay. Am I composing a thesis, I used to think, or just *processing words*?

I graduated university with a sour taste in my mouth for *“word processing”* that hindered me in future job roles. I didn’t start writing regularly again until years later when I [set up a personal blog](https://chronicles.miguelalmodo.com) with a [built-in text editor](https://simplemde.com/). That's when I was introduced to an exciting new way to compose texts that healed the trauma I endured from years of "processing words" in school.

<figure>

<img src="https://www.bludit.com/img/bludit_1_en.png?version=3.9.1" alt="Writing interface for Bludit CMS software">

<figcaption style="text-align: center">19 buttons is much more reasonable.</figcaption></figure>

The text editor interface was minimal, yet not lacking in utility. It gives big MT/ST vibes. The revolutionary feature for me was that it saved my blogs not in a DOCX file, but in a portable plain text format called *Markdown* (.md).

### CommonMark

Created in 2004, Markdown [(or CommonMark](https://commonmark.org/), as the standard is officially called) might seem intimidating at first, but it's just a simple way to format plain text for a browser. Markdown makes your writing digitally legible for [5.5 billion web surfers.](https://www.itu.int/en/ITU-D/Statistics/pages/stat/default.aspx)

<figure>

<img src="https://scientificallysoundorg360.files.wordpress.com/2021/02/markdown_simple_example.png" alt"An example of what Markdown looks like">

<figcaption style="text-align: center">Markdown isn't the hardest thing in the world to learn.</figcaption></figure>

It's an essential documentation tool for professionals in the modern world. News organizations, bloggers, and academics use it to draft articles and it's the standard for software documentation. You can even [format your chat messages in Discord](https://support.discord.com/hc/en-us/articles/210298617-Markdown-Text-101-Chat-Formatting-Bold-Italic-Underline) with it! Markdown is widely adopted and makes your writing portable and convertible to other formats. Whenever I wanted to try a new blog hosting solution, I could simply copy over each blog.md file for a browser-native reading experience. You can't do that with DOCX.

Markdown isn't just for technical people—it's an intuitive way for anyone to write that can bring us back from the brink of ultra-processed words. ***Here are some reasons why I think Markdown-based writing is dope:***

- It is easily convertible to other formats like PDF and HTML (even DOCX if needed).

- It future-proofs your writing.

- A whole genre of minimal text editors becomes available to use that reduces distractions and helps you focus on crafting ideas.

- Plain text puts you in control of formatting. There is no rigid document structure in markdown editors that warps pasted content like with Microsoft Word, preventing unnecessary friction in the creative process.

- Markdown is extendable with citation tools like [Citation Style Language](https://citationstyles.org/developers/) files.

### A Call to Action

Institutional inertia makes educators treat digital text as "electronic paper documents" instead of embracing *accessible, web-first reading experiences*. The ironic part is that *educational institutions pioneered information sharing on the early internet* — so why do they impose overstimulating and proprietary work flows on students and workers now? With Markdown, a return to web-first work flows aligns with the Internet's original purpose! ***Academia is overdue for a shift back to web-first text formatting.***

<figure>

<img src="https://slideplayer.com/slide/14615427/90/images/6/ARPANET+1968:+ARPA+1969:+BBN+Technologies+Growth+(ARPANET).jpg" alt="The first ARPANET nodes were universities" style="text-align: center">

<figcaption style="text-align: center">ARPANET was used for plain-text knowledge sharing between educational institutions. </figcaption></figure>

**Educators:** You already require essays to be submitted via email or a learning management system — *neither of which actually require DOCX*. Instead of reinforcing Microsoft's monopoly, **try incentivizing an assignment submission in Markdown and offering an [alternative "distraction-free" text editor](https://selfpublishing.com/distraction-free-writing-apps/) to see how students respond.**

**Students:** Regularly writing out your thoughts is a valuable workout for your brain. **Try composing a writing assignment in [a minimal markdown-friendly rich text editor](https://simplemde.com/) to see if you enjoy it more than a word processor.**

For fun, you could self host a blog with [Bludit](https://bludit.com) or publish content on a blogging site like [habla.news](https://habla.news) or [tumblr](https://tumblr.com) (tumblr's rich text editor is my favorite).

@ e5de992e:4a95ef85

2025-02-22 09:29:35A trading log isn't just a record of past trades—it's a tool for learning, improving, and achieving consistency. By keeping a detailed log, you gain insights into your decision-making process, identify patterns, and refine your strategy over time. Here's why and how to maintain a comprehensive trading log effectively. --- **1. The Importance of a Trading Log ** Track Performance Objectively Without a log, it's easy to misremember trades or overestimate success. A detailed log provides accurate data to analyze your progress. Understand Your Strengths and Weaknesses By reviewing your log, you can identify what works well and where you need improvement. Patterns in losing trades often highlight common mistakes or emotional triggers. Build Confidence and Trust in Your System Seeing a record of rule-based, consistent trades reinforces trust in your strategy. Reviewing past successes can boost morale during challenging periods. --- **2. What to Include in Your Trading Log ** A detailed trading log should cover both objective data and subjective reflections: Objective Data Date and Time: When the trade was entered and exited. Instrument Traded: Stock, forex pair, crypto, etc. Entry and Exit Prices: Precise levels where you opened and closed the trade. Position Size: Number of shares, contracts, or units traded. Stop Loss and Take Profit Levels: Risk management details. P/L (Profit or Loss): Outcome of the trade in dollars or percentage terms. Trade Type: Long, short, scalping, swing, etc. Subjective Reflections Reason for Entering the Trade: What setup or signal prompted the trade? Emotional State: How did you feel before, during, and after the trade? Execution Notes: Did you follow your plan? If not, why? Lessons Learned: What can you take away from this trade to improve next time? Key Insight: Both data and reflection are essential for meaningful analysis. --- **3. How to Analyze Your Trading Log ** Step 1: Identify Patterns Look for common themes in your winning and losing trades. Examples: Winning trades often align with specific setups. Losing trades frequently result from breaking rules or impulsive decisions. Step 2: Evaluate Strategy Effectiveness Assess whether your system produces consistent results over time. Use metrics like win rate, risk-reward ratio, and drawdown to evaluate performance. Step 3: Address Emotional Triggers Reflect on emotional notes to understand what triggers fear, greed, or hesitation. Develop strategies to manage emotions based on these insights. --- **4. Benefits of Keeping a Trading Log ** Improved Discipline: Writing down each trade reinforces the habit of sticking to your plan. Informed Adjustments: Logs provide data-driven insights to refine your strategy. Emotional Control: Journaling emotions helps you recognize and address psychological pitfalls. Long-Term Growth: By tracking your progress, you can measure improvement over months and years. Key Insight: A trading log turns mistakes into lessons and successes into repeatable actions. --- **5. Tools for Logging Trades ** Manual Logs Use a notebook or spreadsheet to record trades. Pros: Highly customizable, forces you to engage deeply with each entry. Cons: Time-intensive and less automated. Software and Platforms Tools like Edgewonk, TraderSync, or Tradervue can streamline the process. Pros: Automated data collection, advanced analytics, and performance tracking. Cons: May have a learning curve or subscription costs. Key Insight: Choose a method that aligns with your workflow and trading style. --- **6. Tips for Maintaining a Consistent Trading Log ** Log Every Trade: Don't skip trades, even the ones you'd rather forget. They're often the most valuable for learning. Be Honest: Record trades exactly as they happened, including mistakes and rule-breaking. Review Regularly: Set aside time weekly or monthly to analyze your log and adjust your approach. Stay Disciplined: Treat logging as an essential part of your trading routine. --- **7. Conclusion: Your Trading Log is Your Mirror ** A detailed trading log is more than just a record—it's a roadmap to success. It provides clarity, accountability, and insights that are essential for continuous improvement. Start today. Keep a detailed log, review it often, and use it to refine both your strategy and your mindset. Your future self will thank you.

@ e5de992e:4a95ef85

2025-02-22 09:29:35A trading log isn't just a record of past trades—it's a tool for learning, improving, and achieving consistency. By keeping a detailed log, you gain insights into your decision-making process, identify patterns, and refine your strategy over time. Here's why and how to maintain a comprehensive trading log effectively. --- **1. The Importance of a Trading Log ** Track Performance Objectively Without a log, it's easy to misremember trades or overestimate success. A detailed log provides accurate data to analyze your progress. Understand Your Strengths and Weaknesses By reviewing your log, you can identify what works well and where you need improvement. Patterns in losing trades often highlight common mistakes or emotional triggers. Build Confidence and Trust in Your System Seeing a record of rule-based, consistent trades reinforces trust in your strategy. Reviewing past successes can boost morale during challenging periods. --- **2. What to Include in Your Trading Log ** A detailed trading log should cover both objective data and subjective reflections: Objective Data Date and Time: When the trade was entered and exited. Instrument Traded: Stock, forex pair, crypto, etc. Entry and Exit Prices: Precise levels where you opened and closed the trade. Position Size: Number of shares, contracts, or units traded. Stop Loss and Take Profit Levels: Risk management details. P/L (Profit or Loss): Outcome of the trade in dollars or percentage terms. Trade Type: Long, short, scalping, swing, etc. Subjective Reflections Reason for Entering the Trade: What setup or signal prompted the trade? Emotional State: How did you feel before, during, and after the trade? Execution Notes: Did you follow your plan? If not, why? Lessons Learned: What can you take away from this trade to improve next time? Key Insight: Both data and reflection are essential for meaningful analysis. --- **3. How to Analyze Your Trading Log ** Step 1: Identify Patterns Look for common themes in your winning and losing trades. Examples: Winning trades often align with specific setups. Losing trades frequently result from breaking rules or impulsive decisions. Step 2: Evaluate Strategy Effectiveness Assess whether your system produces consistent results over time. Use metrics like win rate, risk-reward ratio, and drawdown to evaluate performance. Step 3: Address Emotional Triggers Reflect on emotional notes to understand what triggers fear, greed, or hesitation. Develop strategies to manage emotions based on these insights. --- **4. Benefits of Keeping a Trading Log ** Improved Discipline: Writing down each trade reinforces the habit of sticking to your plan. Informed Adjustments: Logs provide data-driven insights to refine your strategy. Emotional Control: Journaling emotions helps you recognize and address psychological pitfalls. Long-Term Growth: By tracking your progress, you can measure improvement over months and years. Key Insight: A trading log turns mistakes into lessons and successes into repeatable actions. --- **5. Tools for Logging Trades ** Manual Logs Use a notebook or spreadsheet to record trades. Pros: Highly customizable, forces you to engage deeply with each entry. Cons: Time-intensive and less automated. Software and Platforms Tools like Edgewonk, TraderSync, or Tradervue can streamline the process. Pros: Automated data collection, advanced analytics, and performance tracking. Cons: May have a learning curve or subscription costs. Key Insight: Choose a method that aligns with your workflow and trading style. --- **6. Tips for Maintaining a Consistent Trading Log ** Log Every Trade: Don't skip trades, even the ones you'd rather forget. They're often the most valuable for learning. Be Honest: Record trades exactly as they happened, including mistakes and rule-breaking. Review Regularly: Set aside time weekly or monthly to analyze your log and adjust your approach. Stay Disciplined: Treat logging as an essential part of your trading routine. --- **7. Conclusion: Your Trading Log is Your Mirror ** A detailed trading log is more than just a record—it's a roadmap to success. It provides clarity, accountability, and insights that are essential for continuous improvement. Start today. Keep a detailed log, review it often, and use it to refine both your strategy and your mindset. Your future self will thank you. @ 6734e11d:c7e34e8f

2025-02-22 09:16:15...damit wir weiter recht haben und so weitermachen können wie bisher, die verordnete Omertà eingehalten wird zu Grundrechten, Notverordnungen, Pandemiesimulationen, Energieversorgung, Deindustrialisierung, kalte und echte Enteigung, Umverteilung, Freiluft- und Digitalgefängnis, Blockwartnachbarn... Alles andere wäre äußerst unangenehm, wie das Aufplatzen einer großen Eiterblase und müsste dann wieder mit Exekutive, Justiz, Notverordnungen, neuen Strafrechtsparagraphen, Verschärfung der Strafprozessordnung, echte Änderung des Grundgesetzes, Überwachung, Totalzensur, Parteiverboten, Regimechanges und Krieg unterbunden werden. Idee und Meme sind wieder von der Schwurbel Oase <https://t.me/schwurbel_oase/2318>

@ 6734e11d:c7e34e8f

2025-02-22 09:16:15...damit wir weiter recht haben und so weitermachen können wie bisher, die verordnete Omertà eingehalten wird zu Grundrechten, Notverordnungen, Pandemiesimulationen, Energieversorgung, Deindustrialisierung, kalte und echte Enteigung, Umverteilung, Freiluft- und Digitalgefängnis, Blockwartnachbarn... Alles andere wäre äußerst unangenehm, wie das Aufplatzen einer großen Eiterblase und müsste dann wieder mit Exekutive, Justiz, Notverordnungen, neuen Strafrechtsparagraphen, Verschärfung der Strafprozessordnung, echte Änderung des Grundgesetzes, Überwachung, Totalzensur, Parteiverboten, Regimechanges und Krieg unterbunden werden. Idee und Meme sind wieder von der Schwurbel Oase <https://t.me/schwurbel_oase/2318> @ 6389be64:ef439d32

2025-02-22 09:12:022024-05-28 at 14:05 Tags: # Soil Carbon Oxidation Under Tillage When soil is turned over (by tilling or plow) it exposes carbon to oxygen and that carbon burns off as CO2. You are burning the carbon out of the soil. --- # References [[Shepard-Lappe-Restoration Agriculture]] # Core Notes [[Soil Erosion]] # Location [991](kindle://book?action=open&asin=B00IYUAMSI&location=991)

@ 6389be64:ef439d32

2025-02-22 09:12:022024-05-28 at 14:05 Tags: # Soil Carbon Oxidation Under Tillage When soil is turned over (by tilling or plow) it exposes carbon to oxygen and that carbon burns off as CO2. You are burning the carbon out of the soil. --- # References [[Shepard-Lappe-Restoration Agriculture]] # Core Notes [[Soil Erosion]] # Location [991](kindle://book?action=open&asin=B00IYUAMSI&location=991) @ 2fb77d26:c47a6ee1