-

@ 8fb140b4:f948000c

2023-11-21 21:37:48

@ 8fb140b4:f948000c

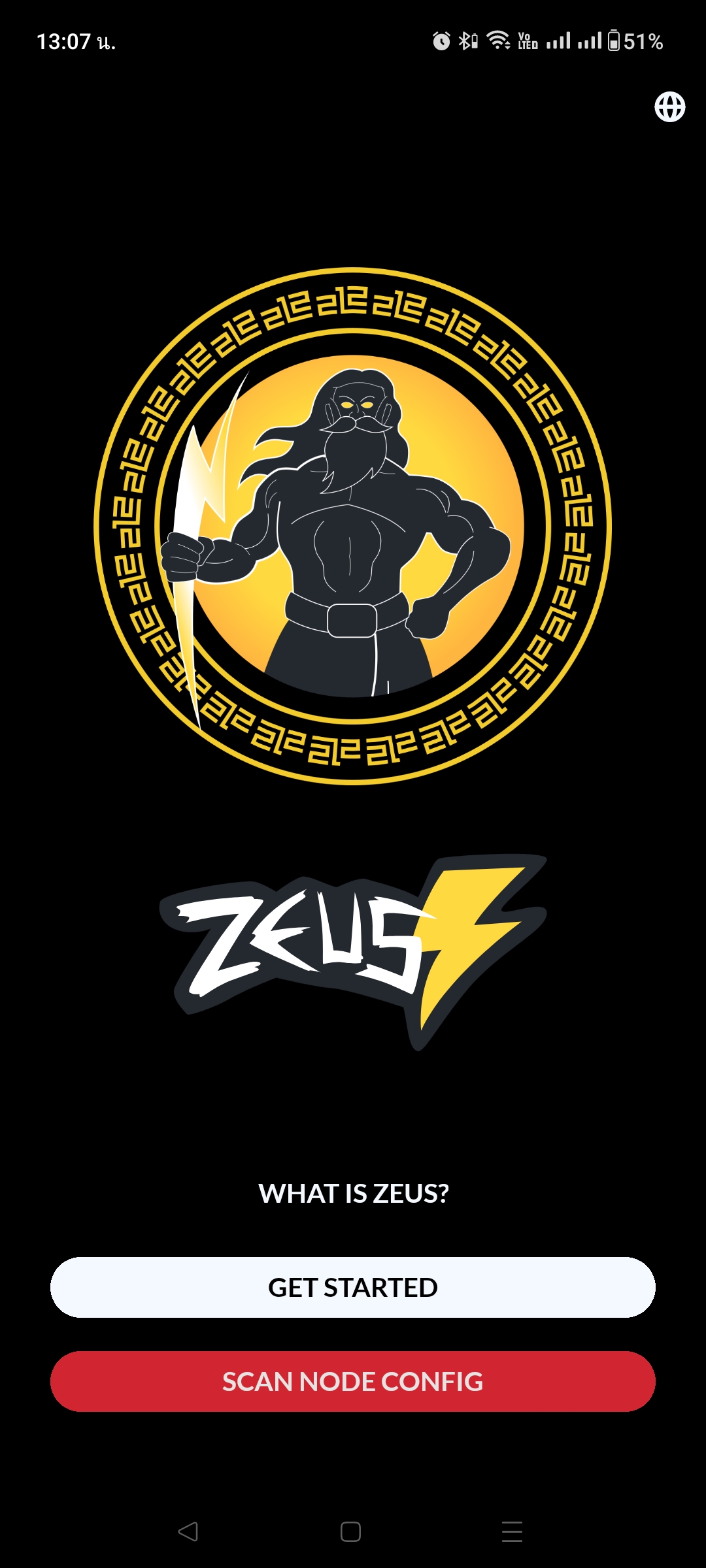

2023-11-21 21:37:48Embarking on the journey of operating your own Lightning node on the Bitcoin Layer 2 network is more than just a tech-savvy endeavor; it's a step into a realm of financial autonomy and cutting-edge innovation. By running a node, you become a vital part of a revolutionary movement that's reshaping how we think about money and digital transactions. This role not only offers a unique perspective on blockchain technology but also places you at the heart of a community dedicated to decentralization and network resilience. Beyond the technicalities, it's about embracing a new era of digital finance, where you contribute directly to the network's security, efficiency, and growth, all while gaining personal satisfaction and potentially lucrative rewards.

In essence, running your own Lightning node is a powerful way to engage with the forefront of blockchain technology, assert financial independence, and contribute to a more decentralized and efficient Bitcoin network. It's an adventure that offers both personal and communal benefits, from gaining in-depth tech knowledge to earning a place in the evolving landscape of cryptocurrency.

Running your own Lightning node for the Bitcoin Layer 2 network can be an empowering and beneficial endeavor. Here are 10 reasons why you might consider taking on this task:

-

Direct Contribution to Decentralization: Operating a node is a direct action towards decentralizing the Bitcoin network, crucial for its security and resistance to control or censorship by any single entity.

-

Financial Autonomy: Owning a node gives you complete control over your financial transactions on the network, free from reliance on third-party services, which can be subject to fees, restrictions, or outages.

-

Advanced Network Participation: As a node operator, you're not just a passive participant but an active player in shaping the network, influencing its efficiency and scalability through direct involvement.

-

Potential for Higher Revenue: With strategic management and optimal channel funding, your node can become a preferred route for transactions, potentially increasing the routing fees you can earn.

-

Cutting-Edge Technological Engagement: Running a node puts you at the forefront of blockchain and bitcoin technology, offering insights into future developments and innovations.

-

Strengthened Network Security: Each new node adds to the robustness of the Bitcoin network, making it more resilient against attacks and failures, thus contributing to the overall security of the ecosystem.

-

Personalized Fee Structures: You have the flexibility to set your own fee policies, which can balance earning potential with the service you provide to the network.

-

Empowerment Through Knowledge: The process of setting up and managing a node provides deep learning opportunities, empowering you with knowledge that can be applied in various areas of blockchain and fintech.

-

Boosting Transaction Capacity: By running a node, you help to increase the overall capacity of the Lightning Network, enabling more transactions to be processed quickly and at lower costs.

-

Community Leadership and Reputation: As an active node operator, you gain recognition within the Bitcoin community, which can lead to collaborative opportunities and a position of thought leadership in the space.

These reasons demonstrate the impactful and transformative nature of running a Lightning node, appealing to those who are deeply invested in the principles of bitcoin and wish to actively shape its future. Jump aboard, and embrace the journey toward full independence. 🐶🐾🫡🚀🚀🚀

-

-

@ 8fb140b4:f948000c

2023-11-18 23:28:31

@ 8fb140b4:f948000c

2023-11-18 23:28:31Chef's notes

Serving these two dishes together will create a delightful centerpiece for your Thanksgiving meal, offering a perfect blend of traditional flavors with a homemade touch.

Details

- ⏲️ Prep time: 30 min

- 🍳 Cook time: 1 - 2 hours

- 🍽️ Servings: 4-6

Ingredients

- 1 whole turkey (about 12-14 lbs), thawed and ready to cook

- 1 cup unsalted butter, softened

- 2 tablespoons fresh thyme, chopped

- 2 tablespoons fresh rosemary, chopped

- 2 tablespoons fresh sage, chopped

- Salt and freshly ground black pepper

- 1 onion, quartered

- 1 lemon, halved

- 2-3 cloves of garlic

- Apple and Sage Stuffing

- 1 loaf of crusty bread, cut into cubes

- 2 apples, cored and chopped

- 1 onion, diced

- 2 stalks celery, diced

- 3 cloves garlic, minced

- 1/4 cup fresh sage, chopped

- 1/2 cup unsalted butter

- 2 cups chicken broth

- Salt and pepper, to taste

Directions

- Preheat the Oven: Set your oven to 325°F (165°C).

- Prepare the Herb Butter: Mix the softened butter with the chopped thyme, rosemary, and sage. Season with salt and pepper.

- Prepare the Turkey: Remove any giblets from the turkey and pat it dry. Loosen the skin and spread a generous amount of herb butter under and over the skin.

- Add Aromatics: Inside the turkey cavity, place the quartered onion, lemon halves, and garlic cloves.

- Roast: Place the turkey in a roasting pan. Tent with aluminum foil and roast. A general guideline is about 15 minutes per pound, or until the internal temperature reaches 165°F (74°C) at the thickest part of the thigh.

- Rest and Serve: Let the turkey rest for at least 20 minutes before carving.

- Next: Apple and Sage Stuffing

- Dry the Bread: Spread the bread cubes on a baking sheet and let them dry overnight, or toast them in the oven.

- Cook the Vegetables: In a large skillet, melt the butter and cook the onion, celery, and garlic until soft.

- Combine Ingredients: Add the apples, sage, and bread cubes to the skillet. Stir in the chicken broth until the mixture is moist. Season with salt and pepper.

- Bake: Transfer the stuffing to a baking dish and bake at 350°F (175°C) for about 30-40 minutes, until golden brown on top.

-

@ a012dc82:6458a70d

2023-11-23 04:17:27

@ a012dc82:6458a70d

2023-11-23 04:17:27Table Of Content

-

The Timeless Appeal of Real Estate

-

Bitcoin: The Digital Gold

-

The Broader Investment Landscape: A Case Study of Instacart

-

Conclusion

-

FAQs

In the dynamic realm of investments, the spotlight often shifts between various assets, each promising lucrative returns and stability. Recently, two contenders, real estate and Bitcoin, have been at the forefront of discussions. Both have their proponents and critics, making the choice between them a complex one. Drawing from the insights of Marcel Pechman on Episode 29 of Macro Markets, we aim to provide a comprehensive understanding of these two investment avenues.

The Timeless Appeal of Real Estate

Real estate, often referred to as 'brick and mortar', has been a cornerstone of wealth accumulation for centuries. Its tangible nature and the intrinsic value of land have made it a favorite among investors.

Stability Amidst Challenges

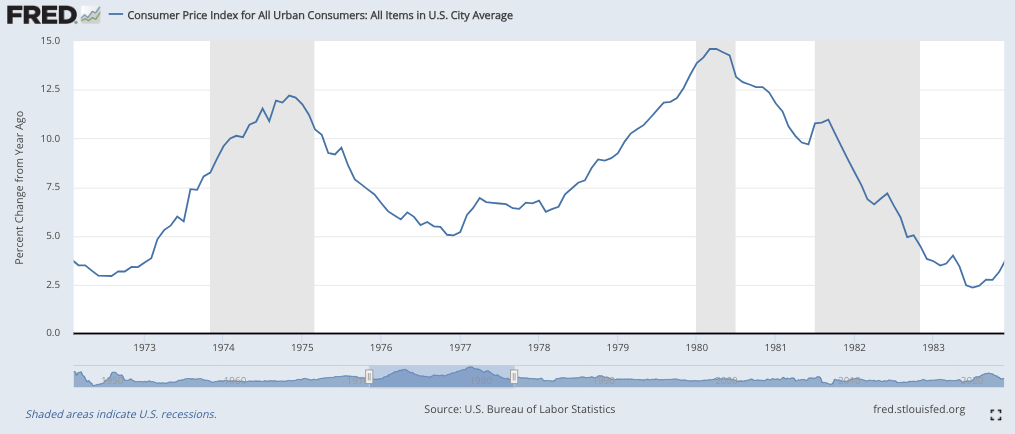

Despite facing headwinds like rising mortgage rates, which have led to stagnant demand, the real estate market remains resilient. The current average 30-year fixed-rate mortgage interest rate is 7.27%, causing a decline in both refinancing and home purchase applications. Yet, Pechman believes that the specter of inflation could push house prices upwards, offering potential gains for property owners.

Historical Reliability

Throughout history, especially during economic downturns, real estate, particularly urban residential properties, has proven to be a reliable store of value. Even when markets fluctuate, the intrinsic value of land and property often remains intact, providing a safety net for investors.

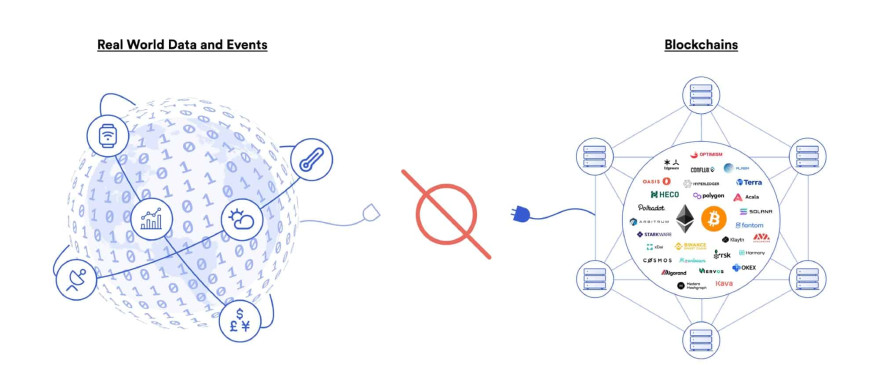

Bitcoin: The Digital Gold

Bitcoin, often dubbed as 'digital gold', has emerged as a revolutionary asset in the financial world. Its decentralized nature and potential for high returns have attracted a new generation of investors.

A New Kind of Reserve

Pechman highlights Bitcoin's potential to serve as a transparent reserve system. Unlike traditional currencies, Bitcoin can be used by banks and nations to issue digital assets backed by Bitcoin, without the need for a vast user base. This positions Bitcoin uniquely in the crypto space, differentiating it from other cryptocurrencies that rely heavily on user growth and transaction fees.

Transparency and Security

One of Bitcoin's standout features is its transparent ledger system, the blockchain. This ensures that all transactions are recorded and can be audited, offering a level of security and transparency that's hard to match. Compared to precious metals, which can pose auditing challenges, Bitcoin provides a clear and transparent store of value.

The Broader Investment Landscape: A Case Study of Instacart

To understand the broader shifts in the investment world, Pechman's analysis of Instacart's valuation is enlightening. The company's initial public offering was valued at around $10 billion, a significant drop from its peak valuation of $39 billion. This highlights the volatility and challenges in the venture capital space, suggesting a potential shift in investor priorities.

Seeking Reliability

The Instacart case underscores the importance of reliability in investments. In an uncertain economic climate, investors are increasingly looking for assets that offer stability and long-term growth, be it in traditional avenues like real estate or emerging ones like Bitcoin.

Conclusion

The tug-of-war between real estate and Bitcoin is bound to continue as both assets have their unique strengths. While real estate offers tangible value and historical reliability, Bitcoin promises transparency, security, and a new paradigm of financial operations. As the global economic landscape evolves, astute investors will likely find value in diversifying and including both these assets in their portfolios.

FAQs

What makes Bitcoin a notable investment? Bitcoin offers transparency, security, and the potential to serve as a transparent reserve system for banks and nations, positioning it uniquely in the crypto space.

What insights does the Instacart valuation provide? Instacart's valuation highlights the challenges in the venture capital space and suggests a potential shift in investor priorities towards more reliable assets.

Is diversification between real estate and Bitcoin recommended? While both assets have unique strengths, diversifying and including both in investment portfolios can offer a balanced approach in the evolving economic landscape.

Why is Bitcoin dubbed as 'digital gold'? Due to its decentralized nature, potential for high returns, and its role as a store of value similar to gold, Bitcoin is often referred to as 'digital gold'.

That's all for today, see ya tomorrow

If you want more, be sure to follow us on:

NOSTR: croxroad@getalby.com

X: @croxroadnews

Instagram: @croxroadnews.co

Youtube: @croxroadnews

Subscribe to CROX ROAD Bitcoin Only Daily Newsletter

https://www.croxroad.co/subscribe

DISCLAIMER: None of this is financial advice. This newsletter is strictly educational and is not investment advice or a solicitation to buy or sell any assets or to make any financial decisions. Please be careful and do your own research.

-

-

@ 8fb140b4:f948000c

2023-11-02 01:13:01

@ 8fb140b4:f948000c

2023-11-02 01:13:01Testing a brand new YakiHonne native client for iOS. Smooth as butter (not penis butter 🤣🍆🧈) with great visual experience and intuitive navigation. Amazing work by the team behind it! * lists * work

Bold text work!

Images could have used nostr.build instead of raw S3 from us-east-1 region.

Very impressive! You can even save the draft and continue later, before posting the long-form note!

🐶🐾🤯🤯🤯🫂💜

-

@ 76c71aae:3e29cafa

2023-11-23 03:10:49

@ 76c71aae:3e29cafa

2023-11-23 03:10:49The "reply guy." These characters aren't merely annoying; they can actively suppress open conversation. When replies turn hostile or uncomfortable, it often leads to people withdrawing from the discussion. This isn't an abstract concept; it's something I've personally encountered.

This just came up for me in a pretty benign way, with the Wellington Cycling Group on Facebook. After being hit by a car yesterday, I hesitated to share my experience there. Why? Because I anticipated a flood of blame-shifting and negative comments. While the group is largely filled with supportive cycling enthusiasts, it also harbors a subset of anti-bicycle trolls. These individuals seem to have a grudge against cyclists and new bike lanes, possibly even being the culprits behind spikes scattered on bike paths.

In this group, the majority are wonderfully supportive, but the thought of engaging with a few disruptive trolls – both in public comments and private messages – was enough to keep me silent. My story remained untold in that space, effectively muted by the anticipated backlash. Instead, I turned to Nostr and other platforms where such anti-bicycle sentiment isn't prevalent. While Nostr isn't completely free of trolls, the specific anti-bicycle trolling that plagued the Wellington Cycling group isn't an issue here.

The issue of silencing voices extends beyond traditional censorship by platforms or authorities. It also manifests in the subtle suppression by individuals or groups who discourage others from participating. This could range from blaming cyclists for urban traffic woes to inappropriate comments or doxxing.

The challenge we face is the subjective nature of what's considered acceptable behavior. There's no universal rule that applies to every community, whether it's a Facebook group, a social media platform like Nostr, or any other online space. However, we can empower users to curate their own conversational environments.

On Nostr, we’ve got a protocol that is resilient and resistant to censorship by a corporation running the platform or the state. We as users can mute people we don’t want to see, without them being removed from the broader space of Nostr. But I think having the mutes be exclusively about what we see for ourselves isn’t enough.

Take Edward Snowden's use of Nostr as an example. On Nostr, when I see a post by Snowden, I also pull in his content/user reports. If Snowden has reported somebody as a spammer, then that content is hidden behind a content warning, clearly stating, this post is hidden because it’s been reported as spam by Snowden.

When I report or mute someone, it's a clear signal that I don't want them in my threads. It might be beneficial to have an option to view replies from muted or reported users, but by default, I think we shouldn’t show their replies. The core idea is allowing individuals and communities to define their own conversational boundaries. Centralized platforms like twitter and instagram do let you lock replies to specific people, or your followers. They don’t show replies from people you’ve blocked either, of course.

If we don't allow users this level of control, we're indirectly shaping the nature of discourse. Most people prefer a friendly, welcoming space over the hostile territories of platforms like 4chan or Twitter flame wars. Most people will make the choice to retreat into spaces where they feel safe. Just like how I choose not to post some place where I’d get trolled. People want freedom, but they also want to be able to hang out with friends, free from advertising and harassment.

My experience not posting to the Wellington Cycling Group made me think about how we handle these issues on Nostr. I've heard from women who value Nos for its lack of direct messaging, as it frees them from unwanted interactions. Interestingly, while our roadmap considers adding DM support, this feature isn't universally desired. It's a reminder that shaping our online spaces is as much about what we choose to exclude as what we include.

Nostr isn’t the only place struggling with this. We see it on Twitter, Instagram, Mastodon, and Bluesky.

-

@ fa0165a0:03397073

2023-10-06 19:25:08

@ fa0165a0:03397073

2023-10-06 19:25:08I just tested building a browser plugin, it was easier than I thought. Here I'll walk you through the steps of creating a minimal working example of a browser plugin, a.k.a. the "Hello World" of browser plugins.

First of all there are two main browser platforms out there, Chromium and Mozilla. They do some things a little differently, but similar enough that we can build a plugin that works on both. This plugin will work in both, I'll describe the firefox version, but the chromium version is very similar.

What is a browser plugin?

Simply put, a browser plugin is a program that runs in the browser. It can do things like modify the content of a webpage, or add new functionality to the browser. It's a way to extend the browser with custom functionality. Common examples are ad blockers, password managers, and video downloaders.

In technical terms, they are plugins that can insert html-css-js into your browser experience.

How to build a browser plugin

Step 0: Basics

You'll need a computer, a text editor and a browser. For testing and development I personally think that the firefox developer edition is the easiest to work with. But any Chrome based browser will also do.

Create a working directory on your computer, name it anything you like. I'll call mine

hello-world-browser-plugin. Open the directory and create a file calledmanifest.json. This is the most important file of your plugin, and it must be named exactly right.Step 1: manifest.json

After creation open your file

manifest.jsonin your text editor and paste the following code:json { "manifest_version": 3, "name": "Hello World", "version": "1.0", "description": "A simple 'Hello World' browser extension", "content_scripts": [ { "matches": ["<all_urls>"], "js": ["hello.js"] //The name of your script file. // "css": ["hello.css"] //The name of your css file. } ] }If you wonder what the

jsonfile format is, it's a normal text file with a special syntax such that a computer can easily read it. It's thejsonsyntax you see in the code above. Let's go through what's being said here. (If you are not interested, just skip to the next step after pasting this we are done here.)manifest_version: This is the version of the manifest file format. It's currently at version 3, and it's the latest version. It's important that you set this to 3, otherwise your plugin won't work.name: This is the name of your plugin. It can be anything you like.version: This is the version of your plugin. It can be anything you like.description: This is the description of your plugin. It can be anything you like.content_scripts: This is where you define what your plugin does. It's a list of scripts that will be executed when the browser loads a webpage. In this case we have one script, calledhello.js. It's the script that we'll create in the next step.matches: This is a list of urls that the script will be executed on. In this case we have<all_urls>, which means that the script will be executed on all urls. You can also specify a specific url, likehttps://brave.com/*, which means that the script will only be executed on urls that start withhttps://brave.com/.js: This is a list of javascript files that will be executed. In this case we have one file, calledhello.js. It's the script that we'll create in the next step.css: This is where you can add a list of css files that will be executed. In this case we have none, but you can add css files here if you want to.//: Text following these two characters are comments. They are ignored by the computer, You can add comments anywhere you like, and they are a good way to document your code.

Step 2: hello.js

Now it's time to create another file in your project folder. This time we'll call it

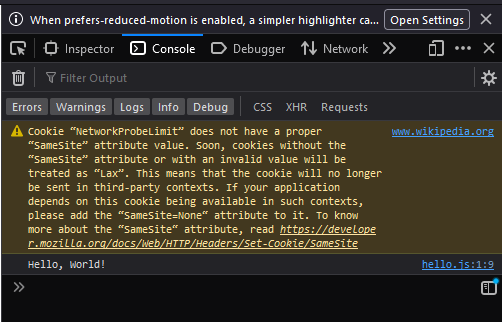

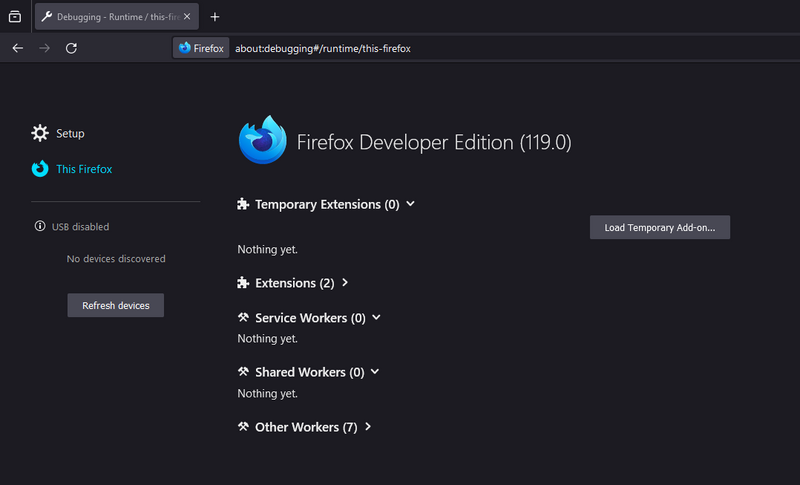

hello.js. When created, open it in your text editor and paste the following code:js console.log("Hello World!");That's javascript code, and it's what will be executed when you run your plugin. It's a simpleconsole.logstatement, which will print the text "Hello World!" to the console. The console is a place where the browser prints out messages, and it's a good place to start when debugging your plugin.Step 3: Load and launch your plugin

Firefox

Now it's time to load your plugin into your browser. Open your browser and go to the url

about:debugging#/runtime/this-firefox. You should see a page that looks something like this:

Click the button that says "Load Temporary Add-on...". A file dialog will open, navigate to your project folder and select the file

manifest.json. Your plugin should now be loaded and running.Go to a website, any website, and open the inspector then navigate to the console. You'll find the inspector by right-clicking anywhere within the webpage, and click "Inspector" in the drop-down menu. When opening the console you might see some log messages from the site you visited and... you should see the text "Hello World!" printed there, from our little plugin! Congratulations!

Chrome

Open your browser and go to the url

chrome://extensions/. Click the button that says "Load unpacked". A file dialog will open, navigate to your project folder and select the folderhello-world-browser-plugin. Your plugin should now be loaded and running.Note the difference, of selecting the file

manifest.jsonin firefox, and selecting the folderhello-world-browser-pluginin chrome. Otherwise, the process is the same. So I'll repeat the same text as above: (for those who skipped ahead..)Go to a website, any website, and open the inspector then navigate to the console. You'll find the inspector by right-clicking anywhere within the webpage, and click "Inspector" in the drop-down menu. When opening the console you might see some log messages from the site you visited and... you should see the text "Hello World!" printed there, from our little plugin! Congratulations!

As you can see this isn't as complicated as one might think. Having preformed a "Hello-World!"-project is a very useful and valuable first step. These setup steps are the basics for any browser plugin, and you can build on this to create more advanced plugins.

-

@ 8fb140b4:f948000c

2023-08-22 12:14:34

@ 8fb140b4:f948000c

2023-08-22 12:14:34As the title states, scratch behind my ear and you get it. 🐶🐾🫡

-

@ 8fb140b4:f948000c

2023-07-30 00:35:01

@ 8fb140b4:f948000c

2023-07-30 00:35:01Test Bounty Note

-

@ 8fb140b4:f948000c

2023-07-22 09:39:48

@ 8fb140b4:f948000c

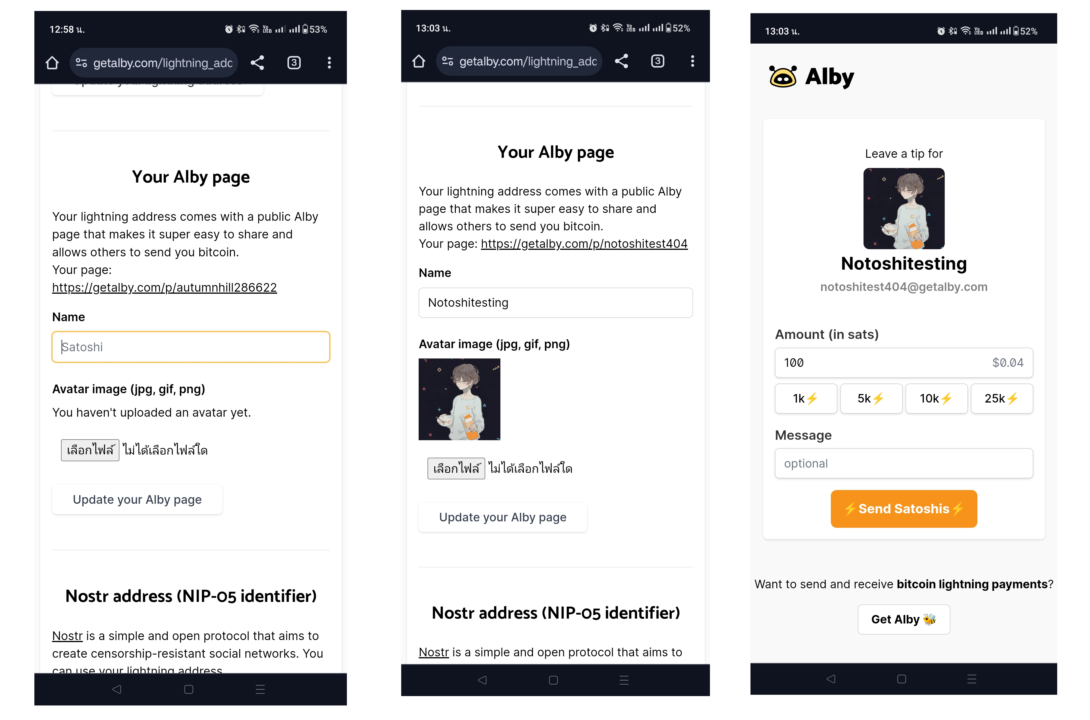

2023-07-22 09:39:48Intro

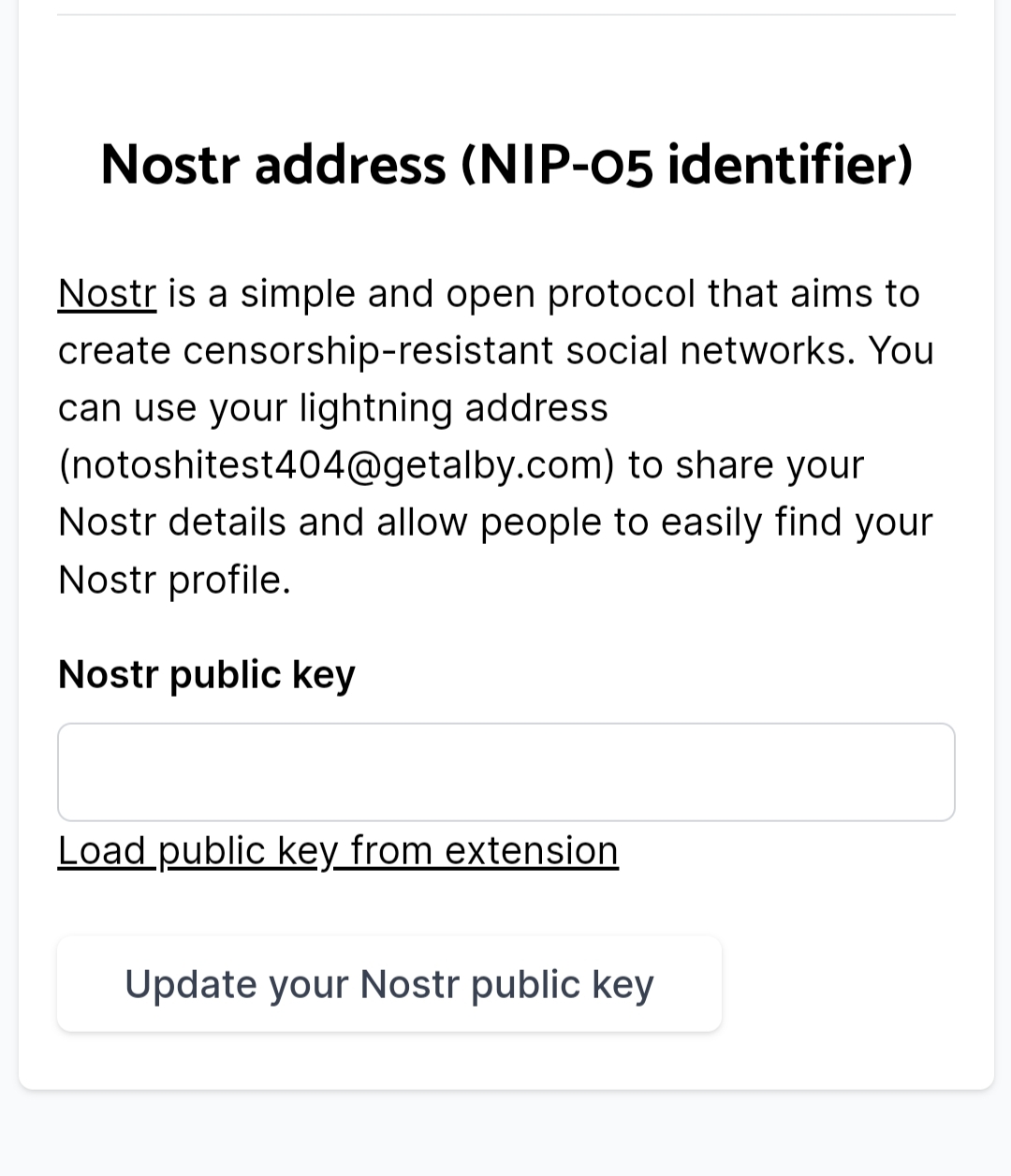

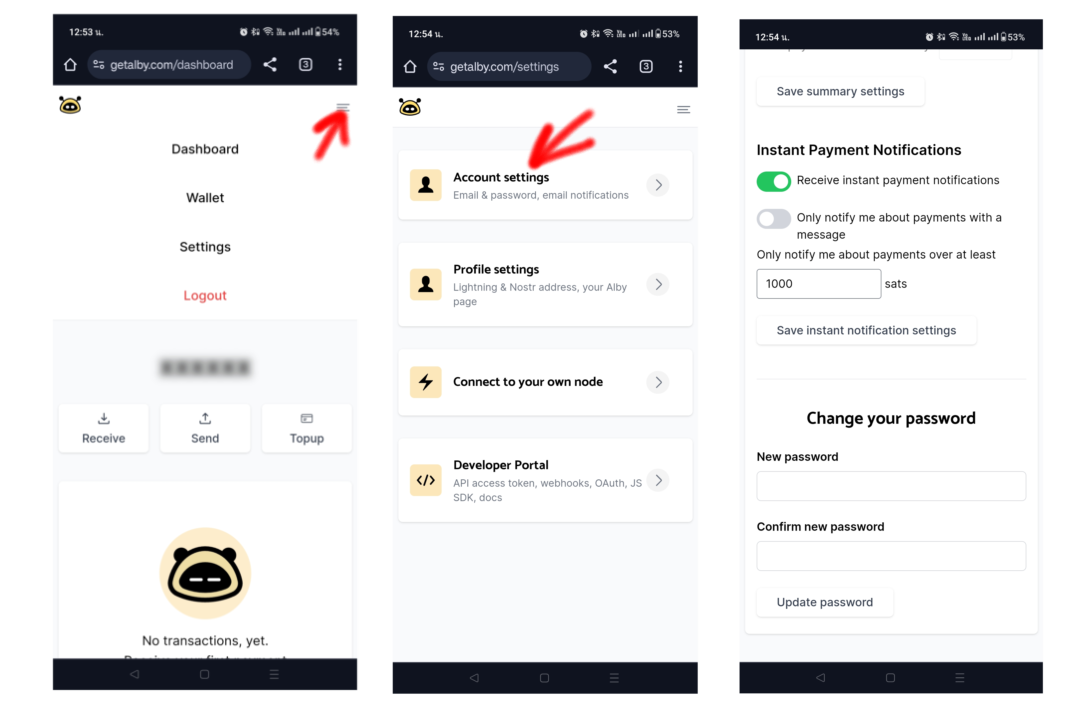

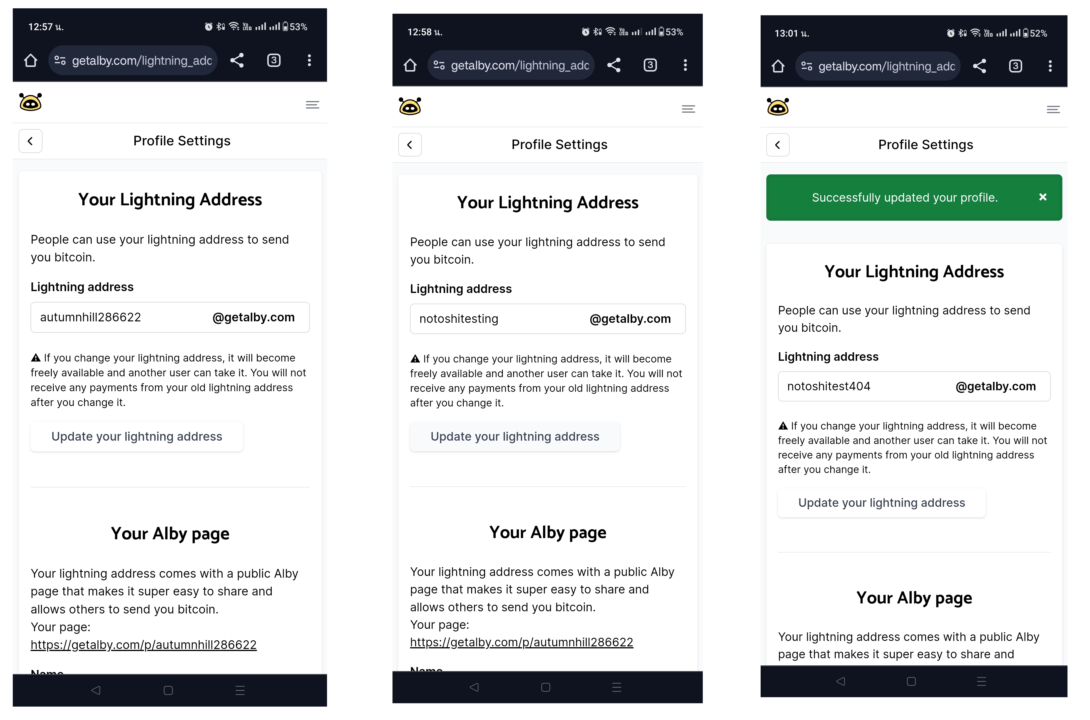

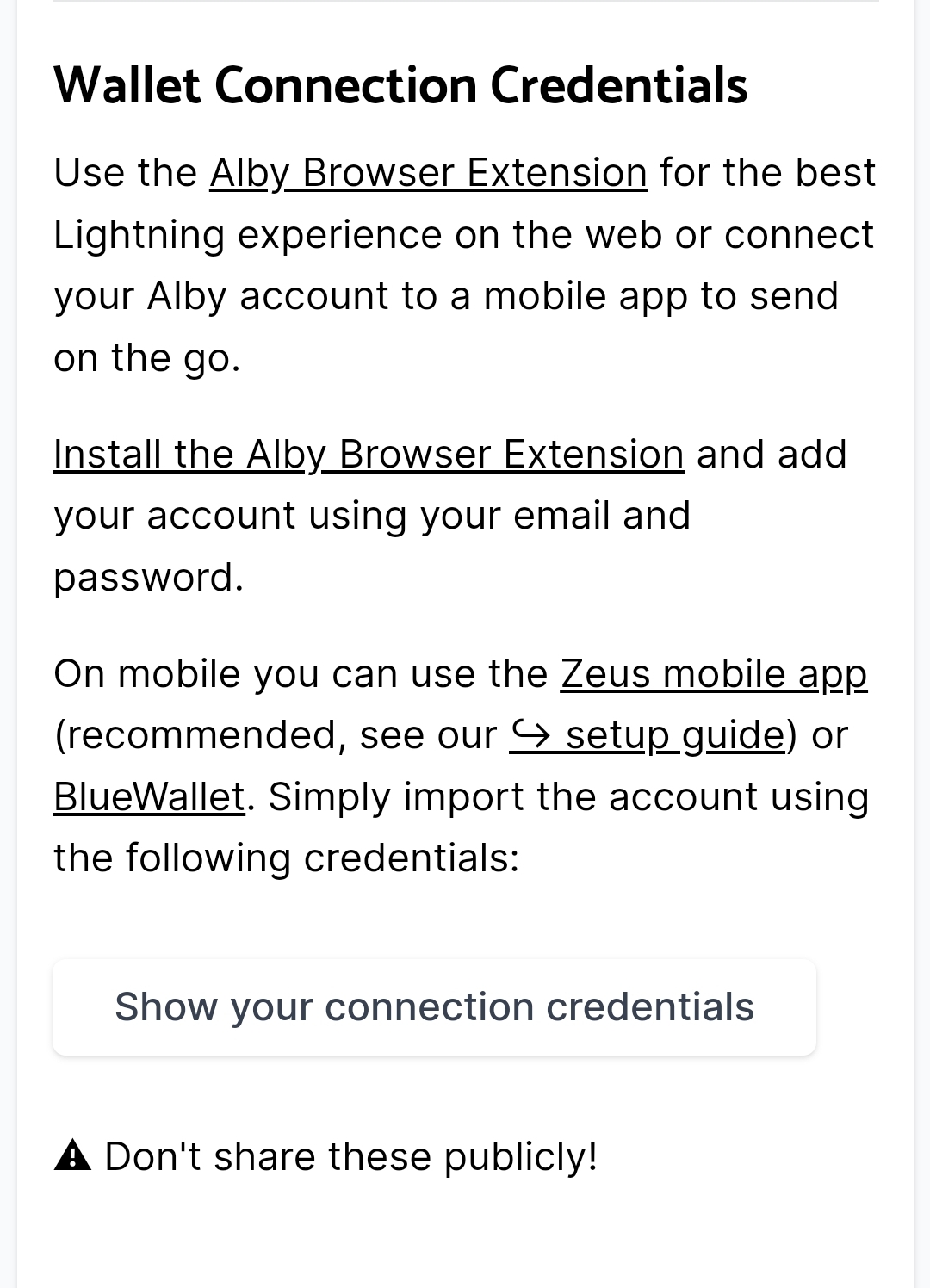

This short tutorial will help you set up your own Nostr Wallet Connect (NWC) on your own LND Node that is not using Umbrel. If you are a user of Umbrel, you should use their version of NWC.

Requirements

You need to have a working installation of LND with established channels and connectivity to the internet. NWC in itself is fairly light and will not consume a lot of resources. You will also want to ensure that you have a working installation of Docker, since we will use a docker image to run NWC.

- Working installation of LND (and all of its required components)

- Docker (with Docker compose)

Installation

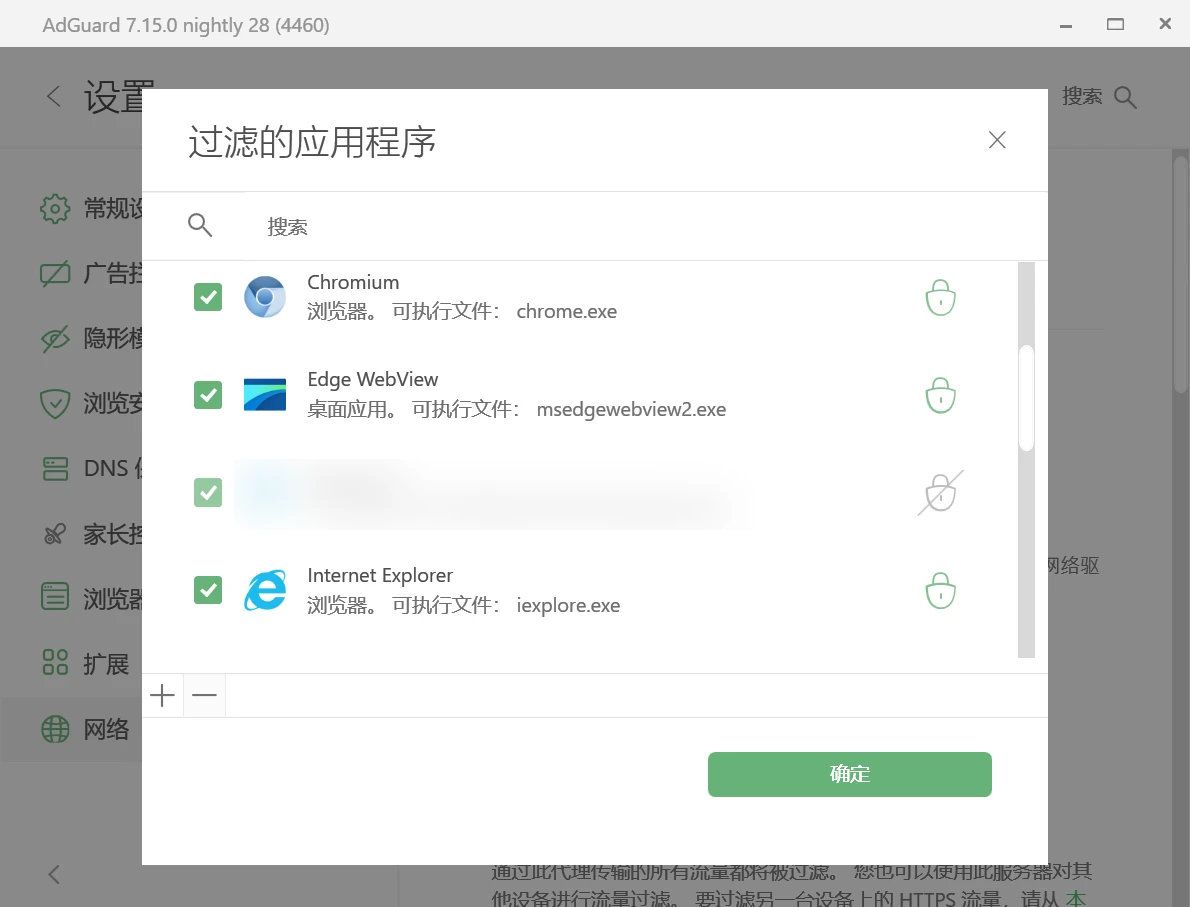

For the purpose of this tutorial, we will assume that you have your lnd/bitcoind running under user bitcoin with home directory /home/bitcoin. We will also assume that you already have a running installation of Docker (or docker.io).

Prepare and verify

git version - we will need git to get the latest version of NWC. docker version - should execute successfully and show the currently installed version of Docker. docker compose version - same as before, but the version will be different. ss -tupln | grep 10009- should produce the following output: tcp LISTEN 0 4096 0.0.0.0:10009 0.0.0.0: tcp LISTEN 0 4096 [::]:10009 [::]:**

For things to work correctly, your Docker should be version 20.10.0 or later. If you have an older version, consider installing a new one using instructions here: https://docs.docker.com/engine/install/

Create folders & download NWC

In the home directory of your LND/bitcoind user, create a new folder, e.g., "nwc" mkdir /home/bitcoin/nwc. Change to that directory cd /home/bitcoin/nwc and clone the NWC repository: git clone https://github.com/getAlby/nostr-wallet-connect.git

Creating the Docker image

In this step, we will create a Docker image that you will use to run NWC.

- Change directory to

nostr-wallet-connect:cd nostr-wallet-connect - Run command to build Docker image:

docker build -t nwc:$(date +'%Y%m%d%H%M') -t nwc:latest .(there is a dot at the end) - The last line of the output (after a few minutes) should look like

=> => naming to docker.io/library/nwc:latest nwc:latestis the name of the Docker image with a tag which you should note for use later.

Creating docker-compose.yml and necessary data directories

- Let's create a directory that will hold your non-volatile data (DB):

mkdir data - In

docker-compose.ymlfile, there are fields that you want to replace (<> comments) and port “4321” that you want to make sure is open (check withss -tupln | grep 4321which should return nothing). - Create

docker-compose.ymlfile with the following content, and make sure to update fields that have <> comment:

version: "3.8" services: nwc: image: nwc:latest volumes: - ./data:/data - ~/.lnd:/lnd:ro ports: - "4321:8080" extra_hosts: - "localhost:host-gateway" environment: NOSTR_PRIVKEY: <use "openssl rand -hex 32" to generate a fresh key and place it inside ""> LN_BACKEND_TYPE: "LND" LND_ADDRESS: localhost:10009 LND_CERT_FILE: "/lnd/tls.cert" LND_MACAROON_FILE: "/lnd/data/chain/bitcoin/mainnet/admin.macaroon" DATABASE_URI: "/data/nostr-wallet-connect.db" COOKIE_SECRET: <use "openssl rand -hex 32" to generate fresh secret and place it inside ""> PORT: 8080 restart: always stop_grace_period: 1mStarting and testing

Now that you have everything ready, it is time to start the container and test.

- While you are in the

nwcdirectory (important), execute the following command and check the log output,docker compose up - You should see container logs while it is starting, and it should not exit if everything went well.

- At this point, you should be able to go to

http://<ip of the host where nwc is running>:4321and get to the interface of NWC - To stop the test run of NWC, simply press

Ctrl-C, and it will shut the container down. - To start NWC permanently, you should execute

docker compose up -d, “-d” tells Docker to detach from the session. - To check currently running NWC logs, execute

docker compose logsto run it in tail mode add-fto the end. - To stop the container, execute

docker compose down

That's all, just follow the instructions in the web interface to get started.

Updating

As with any software, you should expect fixes and updates that you would need to perform periodically. You could automate this, but it falls outside of the scope of this tutorial. Since we already have all of the necessary configuration in place, the update execution is fairly simple.

- Change directory to the clone of the git repository,

cd /home/bitcoin/nwc/nostr-wallet-connect - Run command to build Docker image:

docker build -t nwc:$(date +'%Y%m%d%H%M') -t nwc:latest .(there is a dot at the end) - Change directory back one level

cd .. - Restart (stop and start) the docker compose config

docker compose down && docker compose up -d - Done! Optionally you may want to check the logs:

docker compose logs

-

@ 82341f88:fbfbe6a2

2023-04-11 19:36:53

@ 82341f88:fbfbe6a2

2023-04-11 19:36:53There’s a lot of conversation around the #TwitterFiles. Here’s my take, and thoughts on how to fix the issues identified.

I’ll start with the principles I’ve come to believe…based on everything I’ve learned and experienced through my past actions as a Twitter co-founder and lead:

- Social media must be resilient to corporate and government control.

- Only the original author may remove content they produce.

- Moderation is best implemented by algorithmic choice.

The Twitter when I led it and the Twitter of today do not meet any of these principles. This is my fault alone, as I completely gave up pushing for them when an activist entered our stock in 2020. I no longer had hope of achieving any of it as a public company with no defense mechanisms (lack of dual-class shares being a key one). I planned my exit at that moment knowing I was no longer right for the company.

The biggest mistake I made was continuing to invest in building tools for us to manage the public conversation, versus building tools for the people using Twitter to easily manage it for themselves. This burdened the company with too much power, and opened us to significant outside pressure (such as advertising budgets). I generally think companies have become far too powerful, and that became completely clear to me with our suspension of Trump’s account. As I’ve said before, we did the right thing for the public company business at the time, but the wrong thing for the internet and society. Much more about this here: https://twitter.com/jack/status/1349510769268850690

I continue to believe there was no ill intent or hidden agendas, and everyone acted according to the best information we had at the time. Of course mistakes were made. But if we had focused more on tools for the people using the service rather than tools for us, and moved much faster towards absolute transparency, we probably wouldn’t be in this situation of needing a fresh reset (which I am supportive of). Again, I own all of this and our actions, and all I can do is work to make it right.

Back to the principles. Of course governments want to shape and control the public conversation, and will use every method at their disposal to do so, including the media. And the power a corporation wields to do the same is only growing. It’s critical that the people have tools to resist this, and that those tools are ultimately owned by the people. Allowing a government or a few corporations to own the public conversation is a path towards centralized control.

I’m a strong believer that any content produced by someone for the internet should be permanent until the original author chooses to delete it. It should be always available and addressable. Content takedowns and suspensions should not be possible. Doing so complicates important context, learning, and enforcement of illegal activity. There are significant issues with this stance of course, but starting with this principle will allow for far better solutions than we have today. The internet is trending towards a world were storage is “free” and infinite, which places all the actual value on how to discover and see content.

Which brings me to the last principle: moderation. I don’t believe a centralized system can do content moderation globally. It can only be done through ranking and relevance algorithms, the more localized the better. But instead of a company or government building and controlling these solely, people should be able to build and choose from algorithms that best match their criteria, or not have to use any at all. A “follow” action should always deliver every bit of content from the corresponding account, and the algorithms should be able to comb through everything else through a relevance lens that an individual determines. There’s a default “G-rated” algorithm, and then there’s everything else one can imagine.

The only way I know of to truly live up to these 3 principles is a free and open protocol for social media, that is not owned by a single company or group of companies, and is resilient to corporate and government influence. The problem today is that we have companies who own both the protocol and discovery of content. Which ultimately puts one person in charge of what’s available and seen, or not. This is by definition a single point of failure, no matter how great the person, and over time will fracture the public conversation, and may lead to more control by governments and corporations around the world.

I believe many companies can build a phenomenal business off an open protocol. For proof, look at both the web and email. The biggest problem with these models however is that the discovery mechanisms are far too proprietary and fixed instead of open or extendable. Companies can build many profitable services that complement rather than lock down how we access this massive collection of conversation. There is no need to own or host it themselves.

Many of you won’t trust this solution just because it’s me stating it. I get it, but that’s exactly the point. Trusting any one individual with this comes with compromises, not to mention being way too heavy a burden for the individual. It has to be something akin to what bitcoin has shown to be possible. If you want proof of this, get out of the US and European bubble of the bitcoin price fluctuations and learn how real people are using it for censorship resistance in Africa and Central/South America.

I do still wish for Twitter, and every company, to become uncomfortably transparent in all their actions, and I wish I forced more of that years ago. I do believe absolute transparency builds trust. As for the files, I wish they were released Wikileaks-style, with many more eyes and interpretations to consider. And along with that, commitments of transparency for present and future actions. I’m hopeful all of this will happen. There’s nothing to hide…only a lot to learn from. The current attacks on my former colleagues could be dangerous and doesn’t solve anything. If you want to blame, direct it at me and my actions, or lack thereof.

As far as the free and open social media protocol goes, there are many competing projects: @bluesky is one with the AT Protocol, nostr another, Mastodon yet another, Matrix yet another…and there will be many more. One will have a chance at becoming a standard like HTTP or SMTP. This isn’t about a “decentralized Twitter.” This is a focused and urgent push for a foundational core technology standard to make social media a native part of the internet. I believe this is critical both to Twitter’s future, and the public conversation’s ability to truly serve the people, which helps hold governments and corporations accountable. And hopefully makes it all a lot more fun and informative again.

💸🛠️🌐 To accelerate open internet and protocol work, I’m going to open a new category of #startsmall grants: “open internet development.” It will start with a focus of giving cash and equity grants to engineering teams working on social media and private communication protocols, bitcoin, and a web-only mobile OS. I’ll make some grants next week, starting with $1mm/yr to Signal. Please let me know other great candidates for this money.

-

@ d40e8ae7:a70f258a

2023-11-23 06:42:17

@ d40e8ae7:a70f258a

2023-11-23 06:42:17fuck you!

-

@ cce0989b:b497e608

2023-11-23 06:03:19

@ cce0989b:b497e608

2023-11-23 06:03:19There are two types of growth: invisible growth and visible growth.

Visible growth is wonderful. It's the moment when you achieve a major milestone or all of your hard work pays off. You find a new job, you embark upon a new stage in your life, you complete a major project or launch a product into the world.

But what we have to keep in mind is that this visible growth is only possible because of the invisible growth that preceded it. Invisible growth is where the real change happens. It’s where you identify your values, make important decisions, cultivate habits and self-discipline, practice over and over (and over) again, take risks, and learn from your mistakes.

Without invisible growth, there is no visible growth.

Sometimes, you will go through periods in your life where you won't see any visible growth — and these times can be deeply frustrating. When that happens to you, check in with yourself: are you persisting with your invisible work? If so, stay consistent. The results will all be visible soon, and you'll be so grateful that you persevered.

-

@ 20986fb8:cdac21b3

2023-11-23 02:33:28

@ 20986fb8:cdac21b3

2023-11-23 02:33:28YakiHonne コミュニティはノストラシアに興奮しており、ノストラシアの感動的なスピーチを熱心に文字に起こしています。 追加のスピーチトランスクリプトは、今後公開される予定です。 日本語版とスペイン語版は、最初にコミュニティ メンバーによって AI ツールの助けを借りて翻訳および校正されます。 YakiHonneユーザーの皆様はぜひレビューにご参加ください。 無事にレビューを完了した方には特別報酬として3000Satが付与されます。 まずはご連絡ください (ここにコメントしてください、DM、または TG)。 連絡してレビューを送信した人が、幸運な特典の受け取り者となります。 もしよろしければ、これらのスピーチをさらに多くの言語に翻訳していただければ幸いです。 参加しませんか!

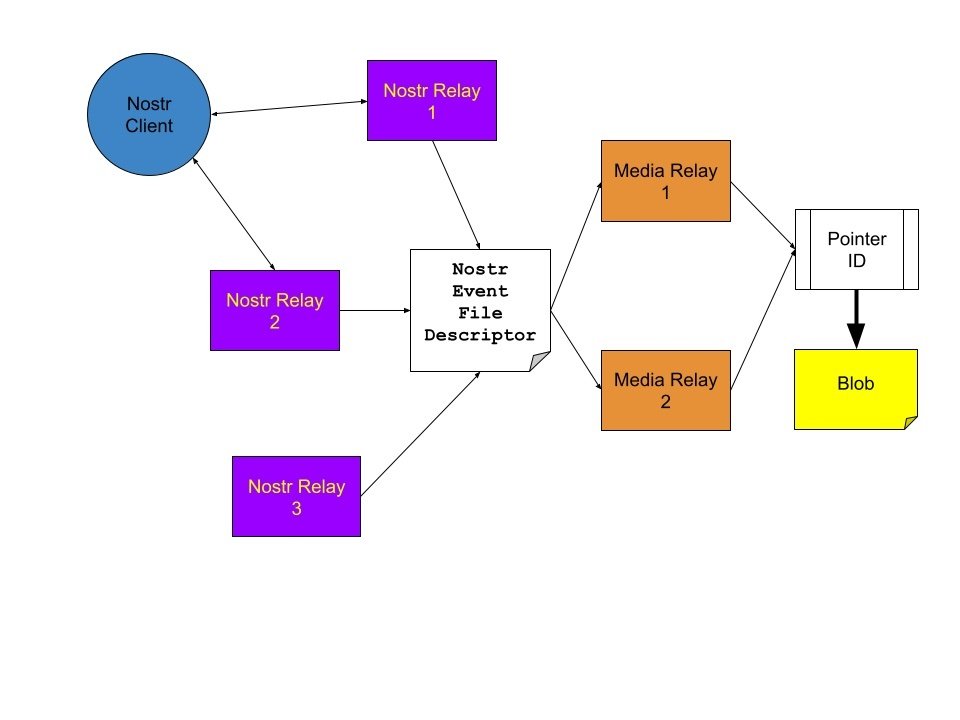

🌟English: The Gossip Model 🌟中文版: The Gossip Model 🌟Español: El modelo del chisme

わかった。私はマイケル・ディルガーです。私はゴシップクライアントで働いています。これは「ゴシップ モデル」というタイトルの講演ですが、「リレー ランデブー」に変更したいと思います。そのほうが、私たちが話していることをよりよく説明していると思うからです。なぜなら、ゴシップのモデル、つまりゴシップはクライアントの名前だったからです。

「リレーランデブー」を行うには、受信箱モデル、送信箱モデルのいくつかの方法があります。そういった用語を使うことになると思います。そこで、「ゴシップ モデル」のアイデア全体を削除し、代わりにそれらについて話します。そして、私たちが話そうとしていることは、「リレー・ランデブー」の方がよく説明されていると思います。

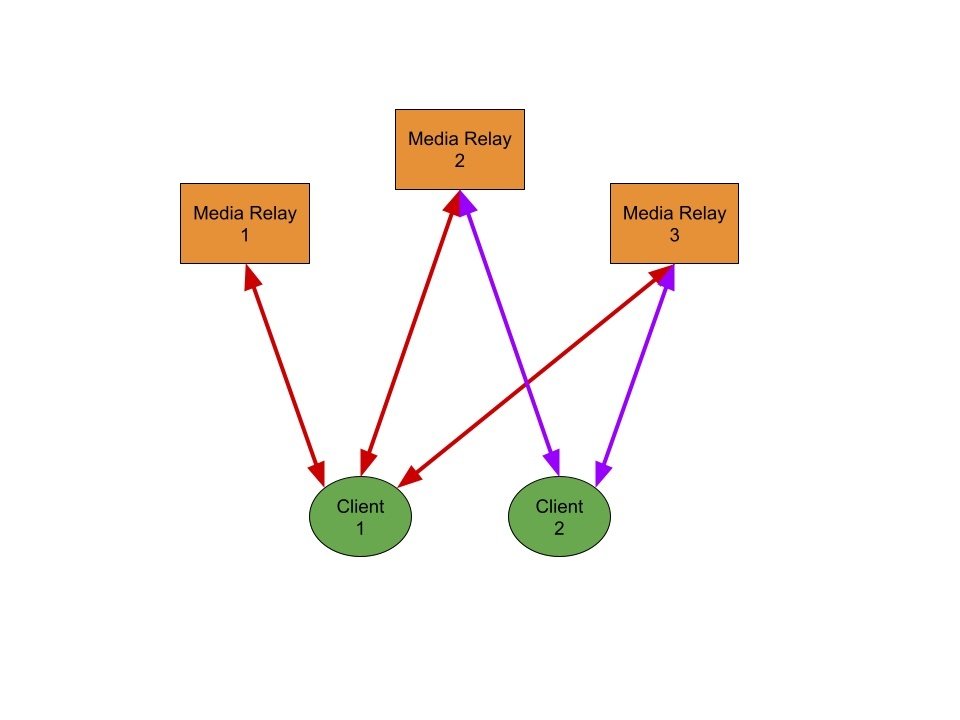

つまり、nostr について考えてみると、それはリレーによって送信されるメモやその他のものです。何が起こるかというと、クライアントがリレーにイベントを配置し、目的のためにそこにイベントを配置します。リレーに行ってイベントを開催して、それを衰退させるだけではありません。重要なのは、誰かが最終的にそのリレーに参加し、その恩恵を受けるためにそのイベントを中止することになるということです。

したがって、どのリレーが何の目的で使用されるかという問題があります。私はnostrで約300のリレーに遭遇しました。また、自分のイベントをリレーに載せて、他の人がそれを見つけてくれることを期待している場合、実際に同じリレーを使用していなければ、あまりうまく機能しません。したがって、いくつかのモデルが考えられます。

そのうちの 1 つは受信トレイ モデルと呼ばれるもので、電子メールによく似ています。電子メールを使用すると、たとえばニュースレターを購読し、ニュースレターの発行者があなたの電子メールにニュースレターをたとえば毎週送信します。イベントの作成者が中継に載せているところです。彼らは特定の人に宛てられたリレーにそれを載せているのです。

outbox と呼ばれる別のモデルもあり、これは Web サイトに似ています。それは特定の誰かに宛てられたものではありません。それは誰のためでもあります。

私が関わった Nostr の最初の使用法は、多くの人にとって、Twitter クローン、マイクロブログのようなものだと思います。その意味で、人々に見てもらうために何かを公開したい場合、どのリレーでそれを公開すべきかを人々が知る必要があります。彼らが私をフォローしたとしても、私がフィンランドのリレーに公開し、他の誰かがドイツのリレーを使用しているとしても、彼らはそれを見つけることができません。

リレーは互いに通信しません。実際には相互に中継しているわけではありません。したがって、私のコンテンツをフォローしたい人には、「私はフィンランドのこのリレーに投稿しているんだ」とわかるような何らかの方法が必要です。 NIP 65 というものがあります。これは基本的に、「これは、どのリレーをどのような目的で使用しているかを人々に伝えることができる方法です」と述べています。私たちが始めたいくつかの目的は、「ここは私の作品を公開する場所です。入手したい場合はここに来てください。」という送信ボックスでした。もう 1 つは受信箱で、「何か読んでほしいなら、受信箱に入れてください。私はその中にタグ付けされるものを探しているからです。」

パブロがこれほど多くのパネルに登場するとは知らなかったことをお詫びしたい。でも、もっと詳しく話す前に、何か言いたいことがありますか?」

この講演で私が話したいテーマは、メモを保存したりリレーからメモを取得したりする方法は実際にはたくさんあり、それはユースケースに大きく依存するということです。

最初にクライアントを作成したとき、私がやったことは、Fiat-Jaf のコードのようなものを調べたことだったと思います。彼にはリレー プールと呼ばれる概念がありました。これは Nostr で実行できる最もばかげた行為のようなものですが、実際には始めたばかりなら大丈夫です。これにより、ノートをプッシュおよび取得する非常に簡単な方法についての良いアイデアが得られます。つまり、単にリレーの配列があり、公開先のリレーのセットだけを用意し、その後で小さな部分を書くことができます。これらのノートをリレーにプッシュするだけのコードです。さて、この時点では、これが分散化やその類のものにどのように役立つかについて考えても、開発を始めるときの簡単な方法のようなものでした。

これが私がダマスを始めたきっかけであり、今でもこのモデルをダマスに持っています。それが分散化にとって最善の方法であるというわけではありません。あなたが今言及したように、これには多くの問題がありますが、ソーシャル メディア ネットワークを構築しようとしているだけであれば、それらのリレーをプロフィールに置くだけで、他の人があなたのプロフィールを読むことができます。彼らが最初にそれを入手でき、その後メモにアクセスできると仮定すると、検閲への耐性が得られます。

したがって、このアイデアを試してみたい場合は、これが nostr で始めるのに最も簡単なモデルであると思います。しかし、他にもたくさんのゴシップがあります。インボックス、アウトボックスモデルと考えられていると思います。しかし、私が話したいのは、データやさまざまなモデルをフェッチして取得する別の方法が実際に存在するということですが、現時点では誰もあまり話題にしていません。

そこで私がやりたいのは、nostr 上で非同期通信を構築することです。つまり、電子メールと同じように、電子メールはもう使いたくないのです。すべてに nostr を使用したいだけです。そこで、私が考えていたことの 1 つは、メーリング リストを実行していて、メーリング リストを表すリレーがあると想像してみてください。したがって、人々はそのリレーにメモを送りたがります。

それは一種のことで、リレー自体がメーリング リストそのものであると考えられるかもしれません。唯一の問題は、人々がそれをリレープールに追加するだけで、会費モデルのようなモデルを使用している場合、ランダムな人々から大量のランダムなメッセージを受け取るだけになるため、これがコミュニティのような理由ですベースのリレーや、非常に特殊な目的のリレーのようなものは、単にメモを送信するだけなので、実際には効果的ではありません。

この問題を解決するために、私はこれを解決する方法を考えてきました。やりたいことの 1 つは、メモに Like to や CC、さまざまな種類のメタデータを追加して、メーリング リストのリレーがメモを受信したときに実際にメモを受信できるようにすることです。それがその特定のリレーに送信されることを意図していることを確認します。

全体的にはいろいろあると思います。 nostr でメモを送受信するにはさまざまな方法がありますが、私が伝えたいテーマは、最良の方法が 1 つあるわけではないということです。ご存知のとおり、おそらく Goss モデルが素晴らしいモデルだとは言えませんが、ソーシャル メディア環境における分散化にはおそらくこれが最適でしょう。しかし、おそらく、電子メール、同期通信、メーリング リストなどの他の種類のプロトコルを構築したい場合は、メモを送受信する別の方法があるかもしれません。とにかく、これを行うためのさまざまな方法を模索し始めたばかりだと思います。視点。

そこで私が言いたかったのは、これらのさまざまなモデルは基本的に、あなたが解決しようとしている問題は何なのか、そしてどのモデルが適切に解決するのかを考える必要があるということです。マイクロブログというものはアウトボックスで解決できると思っていましたが、Pub というアクティビティを知って驚きました。受信トレイ モデルでマイクロブログを行うのとはまったく逆の方法で、これも同様に機能します。受信トレイ モデルとは異なるプロパティがあります。

ご存知のとおり、別のアクティビティ パブ サーバーにフェデレートを送信している人は、フェデレーションを切断して、その情報のフィードを続行できなくなる可能性があります。したがって、RSS フィードを公開して誰でも入手できるようなものではありません。そして、チャット サーバー モデルや中継に参加するライブ イベントなど、他のモデルもあります。全員が同じリレーに集合しなければなりません。そして、私たちが考えていないモデルがさらにあるかもしれません。

だからこそフィアヤフは、おそらく数週間か1か月前に、この機能がどのように機能するかを仕様化するために文書化するのは興味深いだろうと書いたと述べた。そして、私はそのアイデアに激しく反対しました。なぜなら、私たちはこれを探求し始めていると思うし、何がうまくいくのかまったくわからないからです。そして、これは、何をしようとしているかに応じて、さまざまな方法で機能すると思うことに完全に同意します。

話題のリレーについて皆さんはどう思いますか?なぜなら、あなたがリレーに対して CC や BCC などと言っていることは、クライアントが CCC と言うのを妨げるものではなく、私はすべてのリレーに CC を送り、プールを行うつもりですが、私はすべてを CC するつもりです。

しかし、その時点で、そのようなクライアントは、ある種迷惑で悪意のあるものになるように構築されています。そうすると、あなたは基本的にスパムメールを作成していることになりますよね?しかし、デフォルトの状態では、この新しい電子メール タイプのランデブー プロトコルを使用するクライアントの構築を開始したい場合、全員を CC するだけではないと思います。それがすべてではないように。

メタデータを追加する最大のポイントは、メッセージを特定の場所に到達させることと同様です。そして、これは実際には遠ざかりつつありますが、これらのことをやり始めると、検閲への耐性が低くなります。リレーを終了するために送信するのではなく、特定のリレーに送信することになり、検閲される可能性があります。

この件について人々の考え方を変えるために私が考えていることの 1 つは、実際には検閲済みのモデルがいても大丈夫だということです。みんながとても集中しているように、私はヴェラーがこのことについてよく話していることを知っています、彼のモデレートされたコミュニティで、彼はそれが検閲に耐えられるように、さまざまな中継で機能することを本当に望んでいます。それで大丈夫です。しかし、簡単に検閲できる方法でこのプロトコルを使用することはまったく問題ないと思います。あなたが本当に望んでいることは...社内にリレーがある場合、そこには従業員からのメモのみが含まれるようにしたいと考えています。技術的に全員を検閲しているようなものです。それで、おそらく私たちは、それは…人々は考え方を変える必要があると思います。

同様に、完全に分散化されない他のタイプのモデルも登場するでしょう。 6 つの異なるリレーに送信する必要があるようにプロトコルを設計する必要はありません。特定のリレーに送信してもまったく問題ありません。特定のリレーでランダムなメモが得られるだけではないように、メモ上でそれを伝えるためのより良い方法が必要です。

検閲への抵抗について私が考えるのは、いくつかの点で検閲への抵抗が必要だということです。検閲耐性は非常に高価であり、検閲耐性を高めようと思えば望むほど、プロトコルの構造とアーキテクチャの観点からコストが高くなりますが、私たちが実際に望んでいるのは、検閲耐性が終わりに達することです。パーミッションレスのイノベーションであり、パーミッションレスのものを実現できると思います。あなたが説明しているようなことについては、リレーレベルで局地的な検閲を行うことができ、コミュニティに参加している場合は検閲される可能性があり、検閲を受けていてコミュニティに参加したくない場合は、参加することができますどこか別の場所ですよね?

そして、このようなコミュニティについて話しているのであれば、それを正しく行うためのさまざまな方法があると思います ビクターには彼のやり方があり、それは検閲への抵抗というよりも、コミュニティベースのリレーがどのように行われるかに焦点が当てられています、このリレーはこの特定のコミュニティに関するものですそして、私たちはあらゆる方法でそれを行うつもりだと思います、そして、それがアイデアの市場のようなものになることを知っているでしょう、そしてそれらのいくつかは最終的に他のものよりもうまくいくでしょう、なぜなら私たちが今座っている場所から私たちはたくさんの探求をしているからですすること。

そう、完全にその通りです。それが私がNIP 65が好きな理由です。リレーベースのコミュニティの一員であり、そのリレーによって検閲を受けるというモデルに到達している場合でも、ディスカッションに参加している人々は選択できるからです。そのコミュニティによって検閲を受けている場合は、どこかにメモを取りに行く必要があるため、コミュニティのリーダーに暴露される可能性がありますが、人々はオプトインして他の場所からメモを取りに行くこともできるため、コミュニティの分岐点のようなものになります。

そうですね、他に何が言いたいですか?

話題のリレーに関して、リレーには入ってくるコンテンツから身を守る方法が必要だと思いますか。その規模は機能しますか?

何を言っているのか分かりませんが、ある種のコンテンツのモデレーションです。

たとえば、通常の哲学リレーを実行したいのですが、哲学についてのディスカッションのみが必要です。私が望んでいるのは、gbobal に行ってエアドロップではないようになりたいということです。私は哲学的な議論だけをしたいのです。たとえば、私が philosophicalrelay.com を作成し、人々がそれを Damus、primal、gossip に追加し、フットボールについて話し始めたとすると、それも philosophicalrelay に公開され、ああ、これはと言って公開キーをホワイトリストに登録できます。男は哲学について話す時間の 25% を話しますが、私は残りの 75% をまだすべて取得しているので、個々のノードを検査する必要があります。モデルが存在することで機能すると思いますか?

そうですね、すべては私に訪れるのです。コンテンツのように、これは哲学のためであるというノード上の何かをマークする必要があるということが常に表示されます。つまり、彼がこの 2 つのアイデアを使用して哲学リレーに具体的に明示的に送信しているようなものなのか、それともハッシュタグではないかもしれない、あるいはハッシュタグを使用できるかもしれないというようなトピックを売り込む方法があるのかもしれません。ハッシュタグと重複します。ハッシュタグと重なったり、あらゆる種類の重なりが重なったりします。これらのアイデアはどれも完全に支離滅裂ではありません。そうですね、リレーは哲学のハッシュタグを持たないものをすべて拒否したり、すべて哲学に基づいたアカウントからの公開鍵をホワイトリストに登録したりすることもできるので、それが最善の方法かどうかはわかりません。

ノストラ、ワイン関係者は努力していると思います。彼らはハッシュタグに基づいた話題のリレーのように試みましたが、うまくいかなかったようです。

はい、最大の問題は、人々がたわごとをスパム送信することです。だから、Damus に付け加えようと考えていたことが 1 つあります。今、話が脱線しているかどうかはわかりませんが、次のようなハッシュタグについて話しています。それは単純なもので、おそらくノード上の最初のハッシュタグがトピックとしてカウントされるので、単にスパムを送信することはできないということです。

申し訳ありませんが、私は自分のプロジェクトを正当にシリングしています。先ほどその話をしました。情報トリプルと呼ばれるものを使用してメタデータに関する作業を行っていたので、まさにそれを解決することに取り組んでいます。それでは、カンファレンスに少しだけ参加しましょう。いいですね。

いいえ、はい、私たちは間違いなくあなたが知っているすべてのアイデアが必要ですこれはコミュニティ、トピック、そしてそれらを実装する方法のようなものだと思いますが、管理されたコミュニティであればコミュニティベースであるべきです、これらはすべて私たちがまだ持っているアイデアです私たちは今、なんとなく考えているところだけど、ご存知の通り、マイクが言ったように、あらゆることを試して、どのコミュニティが最もうまく機能するかを確認するつもりだと思います。

あなたのモデルでは、電子メールのようなアイデアがとても気に入っています。リレーが npub のような ID を持っている場合はどうなるでしょうか?ほとんどの場合、それはあなたが望むようなものです私にはわかりませんが、あなたが具体的に特定の場所に送りたいかどうかはわかりません。だから、それがあるだけでIDが得られるのは良いことですが、それでもメモが特定の場所に届くことを望んでいます。なぜメモ自体にリレーが必要になることを知っていると思うのですか。

リレーにはアイデンティティがあり、アイデンティティと通信するか、URLの代わりにアイデンティティを参照することは間接的なものであると思います。そのため、これをこの公開キーリレーに送信していると言うことになり、それは現在あるマッピングのようなものです。このDNSですが、私たちはDNSを管理していないので、変更される可能性があります。再マップすることはできますが、それでも同じ公開鍵であるため、異なるDNSアドレスを移動できるリレーへのIDを持っているようなものです。これは昨日私がこのことについて聞いたばかりです。昨日この話をしたのは、ヒントについて考えていたからで、URL がすべて破壊され、10 年後に何が起こるか考えていたからです。PA があれば、もう少し移動できます。簡単に切り替えてすべてのヒントを維持できるようなものですが、URL は難しいです。正しくコントロールすること。

ダムスでは狩りの多くを行うことも、狩りに関わる作業もできないと思います。なぜなら、私は固定リレーを持っているからです。ランダムなリレーからプルしたくありませんし、それらはいずれにせよ時間の経過とともに死ぬでしょうから、つまり元に戻ることを意味しますDamus の初期の頃は署名検証をまったく行っていなかったので、ゴシップ モデルを使用すると、人々があなたを送信するだけで大惨事になるだけですが、今では署名をチェックしていますが、これが大きな理由の 1 つでしたが、ご存知のとおりです。初期の頃、人々はダマスを完全に壊すような恐ろしいバグの多いリレーのようなものを構築していましたが、その中には悪意のあるものも含まれていました。ダマスはまだそれらのリレーに対して本当に強化されていないと思います。そのため、プロフィールに何かを入れてもリレーから読み取られたままにすることができますユーザーエクスペリエンスを壊すこともできます。

そうですね、私はそれについて考えていました。これが私がどのように考えるかの一例です。Web サイトにアクセスし、その Web サイトが Web ブラウザーにこの Google フォントをロードするように指示し、その後、ブラウザーが次のようになったとします。グーグル、そして今、グーグルは私がどのウェブサイトであったかを知っています。私はこれらのことを Google に知られたくないので、基本的に私のブラウザに ublock Origin と呼ばれるものを入れています。これにより、ページがロードできる正確なリソースを制御できます。 Google からフォントを読み込もうとしていることはわかっています。フォントのデザインがどのようなものかは気にしません。ただ、Google に自分が常にどこにいるかを知られたくないだけです。だから私はそれをブロックしますよね? Web クライアントは常にこれを実行し、何をロードするかを指示しなかったものを自動的にロードするだけです。それを繰り返すべきではないと思います。アウトボックス モデルを引き続き使用できる、よりスマートなクライアントを用意すべきだと思いますが、ユーザーにホワイトリストの制御を与え、私がそこから引き出すつもりであると言うか、このリレーが不正行為をしているとたまたま知っていると言うためにブラックリストを作成する必要があります。私たちはそこには行かないよ。誰かの送信ボックスリレーがそこにリストされていても気にしません。そこでは使用しません。

そうですね、私はより分散化されたものに移行し、ランダムなリレーからの取得をよりオープンにして、ブラックリストを気に入る方法を考えていました。したがって、リレーが誤動作していることに気付いた場合に実行できる特定のテストのようなものがあります。おそらく、クライアント内でそれをコード化することができます。「ああ、何か悪いことが起こっていることを検出して、それを自動的にブラックリストに登録するだけです。そのようなテクニックを使用できます。」

そうですね、同じコミットで ndk に送信トレイを実装したとき、ブラックリストに登録しました。そう、それは絶対に 100% 基本的なものだからです。

ダモスエクスペリエンスのようなものを打破することに関しては、ユーザーが騙されてアクセスできる邪悪なリレーを追加する可能性があるため、邪悪なリレーを処理する必要があります。誰かのプロフィールはわかりませんが、リレーがリストされているのが表示されますが、大丈夫ですそれは自動的ではありませんが、そうです。

私がいつも気に入っているのは、それは常にユーザーの決定権であり、コンピューターの決定権であるというものです。

また、実際の悪の限界は、実際にできることはそれほど多くないということです。できることはイベントを送信することだけです。イベントには特定のフィールドが含まれているだけです。本質的には非常に単純な文字列であり、署名されているかどうか、検証が機能したかどうか、そうでないことによる攻撃対象領域はそれほど多くないと思います。私が言及できること。私には自分のことがたくさんありますが、まだしっかりしていないので、たとえば、広告やなりすましを返すリレーを作成することもできます。つまり、そこには信頼の網があり、それを見ることができますが、親切にすることができます時々奇妙になることがあるので、快適になる前にダムスを強化する必要があるように感じます。

このバフィーをクエリするのと同じように、リレーからの結果についてダムスをチェックしますか?他のパブキーからのリターンが必要なので、そのようなこともあります。実際には厳密なチェックは行っていないので、いくつかのことを除いては基本的に好きですそれは似ていますが、必ずしも正しいわけではありません、はい、やはり最も古い Nostr クライアントの 1 つであるため、これは一種の風変わりであり、ゆっくりと試して、すべてを修正しようとしています。そして、nostr DB で私の計画を次のようにします。 nostr DB はネイティブ NDK のようなものなので、そのロジックの一部をそこに構築し始めることができ、Damas Android とモノの間でそのロジックを再利用できます。

それで、私がこのアウトボックスモデルに取り組み始めたのは、約1年前の昨年11月にクライアントについて書き始めたとき、よく考えたのですが、これらのさまざまな人々をフォローしたいのですが、彼らのメモがどこにあるかわからない、どうやって見つけることができますか?アストラルとダムスが一種のコンテンツでリレーリストを共有していたことは知っているので、ある意味明らかではありませんでしたが、それを選択するだけで済みました。 つまり、あなたはそれを使用して独自のクライアントを設定していましたが、私はそれを選択することができましたそれを覗いて、ああ、ここが彼らの物が置かれている場所だ、私が彼らをフォローするためのメモを取得する場所だ、と言うだけです。彼らはまた、あなたが時々見ることができる推奨リレー URL ヒントでもありました。私は人々にリレーを nip 5 と Fiatjaf に置くよう提案しました。実際、それが nip への私の最初の貢献だったと思います。そして、Fiatjaf はそれを受け入れて、あなたがあなたのリレーをリストできるようにしました人が物を置いている場所を見つける方法もいろいろあるのですが、それが私が最初にやろうとしたことの一つだったので知りませんでした。ただ、人々はこうやってやっているに違いないと思って、調べたこともありました他のクライアントは、単にリレーをリレー プールとして選択しているだけであることに気づきました。

そう、Damus の場合は、ちょうど分散型ソーシャル ネットワークの概念実証を構築しようとしていたようなもので、すべて異なる人が所有する少数のリレーがあったのです。私にとってはそれで十分だと思っていましたし、リレーに送信するだけでリレーから取得するだけだと思っていました。明らかに、全体として、長期的なスケールで、より大規模でより分散化されたものを考えている場合、それは機能しません。だからこそ、Damus はおそらく、最近では何と呼ばれていようと、よりアウトボックス モデルに移行することになるでしょう。 、でもそれはうまくいきます、そしてそれはかなりうまくいきます、そして今のように私たちはめちゃくちゃ速い炒め物リレーを持っています、それでそれは私が好きにしているものの一つのようです、まあ、procr on私はまだ到達する必要がありますが、ええ、それは重要です。

そうですね、これは技術的に難しいので、実行するのが難しい作業です。非常に曖昧で、人々があなたがやっていることに気付かないほど光沢がまったくなく、アプリケーションのパフォーマンスを悪化させると主張することもできます。

そうですね、実装中に多くのバグに遭遇したとおっしゃっていましたが、これは単純な実装ではありません。

私はそこにほぼ 1 年バグを抱えていました。それは、フォローしている 150 人をいくつかのリレーがカバーしていると思っていたのですが、そうではなく、実際には 15 個のリレーであり、実際にはクライアントがデータベース接続があるリレーに公開鍵を割り当てていたことが判明しました。その割り当てのスコアは非常に低く、場合によってはゼロであったため、その割り当てを行うべきではありませんでした。はい、いいえ、接続を最小限に抑えたいと言う意味で最適化したい場合は難しいかもしれません。冗長性のために少なくとも2回フォローしているすべての人をカバーするために可能な限りリレーし、実際の人とその人の間の関連性が高いこと、つまり、それが彼らが指定した送信ボックスであるか、または何らかの理由で彼らが常に投稿している場所であることを知っていますそして、そのセットを計算するには、そのアルゴリズムについて考えるさまざまな方法があります。いくつかのスコアを作成してからそれを並べ替え、リレーを選択するために最適なスコアを選択しようとして、リレーを選択したら、そこで機能する可能性のあるすべてのパブキーを調べて、次のように割り当てようとするという、一種のアドホックなものを思いつきました。できるだけ多くのリレーを選択し、すべてのリレーがカバーされるまでそれを繰り返すだけです。最も賢いアルゴリズムではないかもしれませんが、考えて書くのはかなり簡単でした。

このモデルで私が気に入っている点は、これを実装したいと思う主な理由のようなものです。家にリレーがあるのと同じように、人々が自分のリレーを実行できるように、パブリックにアドレス指定可能であれば、実際に便利であるだけではないということです。バックアップが必要だ それが私にとって重要なことだ 現時点ではリレーを実行するためのあまり説得力のある議論がないという事実 個人リレーを実行する唯一の説得力のある議論はバックアップであるようなものだが、それは実際には十分ではないこれは議論としては十分な説得力がありませんが、多くのクライアントがこのモデルを実行していて、あなたを悩ませているすべてのイベントがリレーに書き込まれている場合、バックアップはバックアップとしてより完全なものになります。自分が書いた内容だけでなく、自分に宛てた内容も含まれているため、より説得力が増します。

これが興味深いと思うもう 1 つの理由は、リレーのプライバシーの問題について少し考えているからです。Nostr 内のすべての情報は確かに公開されていますが、リレーに送信するリクエストのほとんどすべては、そのリレーにのみ固有であるためです。現時点では、すべてのクライアントは基本的に、接続されているすべてのリレーに対して必要なものすべてをクエリします。したがって、あなたが接続しているすべてのリレーは、あなたが何をしているのか、どんなものをリクエストしているのかを正確に見ることができます。つまり、誰かのプロフィールにアクセスしてスクロールしていると、あなたが毎朝大丈夫であること、この人のプロフィールをチェックしていること、この人をストーキングしていることを彼らは本当に知ることができますよね?ゴシップ プロトコルも役立つと思います。よし、このリレーにいくつかのリクエストを送信します。これら 3 つのリレーは、実行されるイベントの点で非常に似ていることはわかっています。そのため、すべてのリレーのすべてではなく、すべてのリレーを同時にページインするのではなく、ページを表示することにします。ここにいくつかを送るつもりですが、あなたが何をしているのかの地図を入手するのは少し難しいです。

全体がより分散されます。分散できるので、スケーラビリティにとっては良いことになります。 1 秒前に忘れていたことの 1 つは、スケーリングできることと、検閲などになった中心的なものから抜け出すことができることと、実際に不必要にスケーリングすることとの間には違いがあるということです。必要なのは 50 個のリレーだけである可能性がありますが、それはわかりません。つまり、50 個のリレーというのは、私にとっては大変な競争のように思えますが、どのリレーも気に入らない、自分のリレーが欲しい、別のリレーを追加したいなど、常にノーと言える能力が必要です。それを行う自由があること。必ずしも全員が個人リレーを持つ必要があるわけではありませんが、そうする人もいます。

Nostr が死ぬか、Nostr が 10,000 人か 100,000 人だけが 50 個のリレーを使用するようなニッチなものにならない限り、50 個のリレーが機能するかどうかは、リレーするビジネス モデルがあるかどうかにかかっていると思います。ユーザー。私はその数字を自分の考えから引き出しているだけです。リレーが何個必要かわかりません。つまり、いいえ。

しかし、それは興味深い疑問を引き起こします。なぜなら、リレーは、リレーを実行することの経済的側面がまだほとんど解明されていない部分の一部であると私は思うからです。そして、私たちがノストルの胎児期の前段階にいるのと同じように、これが非常に重要であるかどうかはわかりません。重要な問題はまだ解明されていません。50 が実数である可能性もありますが、それは 50 個ほどあるということを意味します。

実際、今ではそれ以上のものがあります。そう、メリン・カルバロスはリレーや持続可能性などについて話しており、私は彼の言うことを信じるつもりです。私はこれらの数字を見ていないので、検証しないでください。しかし、彼はリレーの数が減少していると述べました。私にとって、それは理にかなっています。なぜなら、今なぜあなたはリレーを実行するのでしょうか、バックアップとして何でもOKですが、ええ、ノストラワインやエデンのようなプロのリレーを実行できるように実行するのですが、Dがどれだけあなたを好きかどうかはわかりません。」再、それは大きなリレーですが、どれくらい投資しているかわかりません。そうですね、月額300円くらいですかね。そうですね、それは大したことではありませんが、Nostr が 100 倍に成長すれば、それはそうです。 Whiz は、多額の価値のあるサーバーをたくさん接続してくれたので、すぐに実行される大きなリレーがたくさんあります。それで、これが私に与えました、あなたたちが送信箱モデルについて話していました、それをどのように私のアイデアと電子メールを備えた非同期モデルと組み合わせることができるかについて考えさせられました、そして私はそれらが非常に互換性のあるアイデアであることに気づきました。それで、想像してみてください、それらがあなたの正しいリレーであり、あなたが読んだり読んだりするリレーであることがわかったら、具体的に私のクライアント、もし私が電子メールクライアントを持っているなら、私はその 2 つを入力すると、あなたのメッセージを受け取ることができるでしょう。私はそれらのリレーを取得し、CC の 2 つに入れて、それをメモに含めるだけです。これは、このメモの目的が実際に非常に興味深いものであることをリレーに知らせるもう 1 つの方法です。

DMリレーの話はまだしてないですよね?なぜなら、私とビクターにはさらに多くのものがあったからです。つまり、彼が他の4人と同じようにリストされている中で、そのうちのいくつかはおそらくアーカイブリレーのように暫定的に通過していると思います。物事をアーカイブする場所を人に教える必要はありませんが、一部のリレーを受信トレイとして使用したい場合もありますが、一部のリレーは特に、イベントを受け入れるだけで送信しないため、より優れています。彼らは後退します。したがって、すべての DM をその DM に入れて、たとえ復号化できなくても、他の人が DM のコピーを入手できないようにしたいと考えていますが、できればコピーを持たせたくありません。したがって、リレーランデブーの使用法など、追加のタイプがある可能性があります。

私が興味を持っていることの 1 つは、これを処理する方法がありませんが、種類固有のリレーです。私が実行している紫色のページは、種類 0 と 1002 を提供し、次に nip 65 を提供するページです。人々はそのリレーを使用し、常に種類のページを公開しようとします。これはリレー リストに含まれているため、クライアントはそこに送信することになり、常にそれを拒否するつもりです。これは実際、Damus にまだ追加していない主な理由の 1 つであり、プロファイルアップのみがそこに送信されるようなコードを追加する必要があったためであり、それは私が書かなければならない余分なコードでしたが、ご存知のとおり、それで私は気づきました私のリレーリストには、「これはプロファイルリレーです。そこにプロファイルの種類を送信するだけなので、追加する必要があるものはすべて」というようなメタデータが必要であるようなものです。

はい、それを仕様化する必要があります。しかし、nip 11 は、リレーがどのような nip を行うかを知っていると言っていますが、これらの一部は nip ではありませんよね?そういうことですよね?これはニップではありません。これは一種です。そうですね、種類 1 を受け入れないわけがありません。私のクライアントも含めて、人々が自分でリレーを選択する場合について、クライアントはもっと改善する必要があります。そのリレーが意図していること、または正しく動作するように設計されていることと実際に一致すること。このリレーをアウトとして設定します。紫色のページを送信トレイとして設定します。私のものを受け入れてくれないからうまくいきませんよね?したがって、プロトコルでこれを指定した場合に、クライアントがここに送信ボックスに適していると宣伝するリレーがあると言えるようにする何らかの方法が必要です。これらは受信箱としてうまく機能すると言っているリレーです。これらは DM として設計されたものです。これらは広告用に設計されたもので、パープル ページは広告とディスカバリーです。

つまり、コマンドの結果を使用できるかもしれないので、Nostr にコマンドの結果を追加しました。以前は、リレーにメモを書いても、それが書かれたかどうかを教えてくれなかったようで、多くの場合、あなたが好きだったからです。何もかもが空洞になってしまうので、コマンドの結果はこのアイデアで、応答コードを送信するのと同じように、正常に書き込まれたようなものですが、正常に書き込まれなかった場合は、実際には小さなエラーメッセージをイベント内なので、「ああ、種類 x しか受け入れられないことがわかっている」のような場合には、これを使用できるかもしれません。おそらく、コマンドの結果からヒントを受け取り、リレーを自動的に構成することができます。これは興味深いことかもしれませんが、

分かった、分かった、分かった、ここでやめておこうか分かった分かった、分かった、分かった、ありがとう ありがとう!

About YakiHonne:

YakiHonne is a Nostr-based decentralized content media protocol, which supports free curation, creation, publishing, and reporting by various media. Try YakiHonne.com Now!

Follow us

- Telegram: http://t.me/YakiHonne_Daily_Featured

- Twitter: @YakiHonne

- Nostr pubkey: npub1yzvxlwp7wawed5vgefwfmugvumtp8c8t0etk3g8sky4n0ndvyxesnxrf8q

- Facebook Profile: https://www.facebook.com/profile.php?id=61551715056704

- Facebook Page: https://www.facebook.com/profile.php?id=61552076811240

- Facebook Group: https://www.facebook.com/groups/720824539860115

- Youtube: https://www.youtube.com/channel/UCyjDDtWFCntGvf4EyFJ7BlA

-

@ 20986fb8:cdac21b3

2023-11-23 02:31:08

@ 20986fb8:cdac21b3

2023-11-23 02:31:08La comunidad de YakiHonne está entusiasmada con Nostrasia y han transcrito diligentemente los inspiradores discursos de Nostrasia. Transcripciones de discursos adicionales estarán disponibles con el tiempo. Las versiones japonesa y española son inicialmente traducidas y revisadas por miembros de la comunidad con la ayuda de herramientas de inteligencia artificial. Todos los usuarios de YakiHonne están invitados a unirse al proceso de revisión. Aquellos que completen con éxito la revisión recibirán una recompensa especial de 3000 Sats. Para comenzar, simplemente comuníquese con nosotros (Comente aquí, DM o TG) para registrarse, y el primero La persona con quien contactar y enviar su reseña será el afortunado destinatario de la recompensa. Y oye, si estás dispuesto, nos encantaría traducir estos discursos a más idiomas. ¡Únete a nosotros!

🌟English: The Gossip Model 🌟中文版: The Gossip Model 🌟日本語: ゴシップモデル

Bueno. Soy Michael Dilger. Trabajo en el cliente de chismes. Esta es una charla que se titula "El modelo del chisme", pero quiero cambiarla por "Relay Rendezvous" porque creo que eso explica mejor de qué estamos hablando. Porque el modelo del chisme, ese era el nombre de un cliente.

Hay un par de formas de realizar "Relay Rendezvous", modelo de bandeja de entrada y modelo de bandeja de salida. Creo que usaremos esos términos. Así que dejaremos de lado la idea del "modelo de chismes" y hablaremos de eso en su lugar. Y creo que "Relay Rendezvous" explica mejor de qué estamos tratando de hablar.

Entonces, si piensas en nostr, son notas y otras cosas transmitidas por retransmisiones. Lo que sucede es que un cliente pone un evento en un relé y lo pone allí con un propósito. No se va simplemente a un relevo para poner un evento y que languidezca. El punto es que alguien eventualmente irá a ese relevo y cancelará ese evento para beneficiarse de él.

Entonces tenemos la pregunta de qué relé y para qué propósito. He encontrado unos 300 relevos en nostr. Y si simplemente pones tu evento en algún relevo y esperas que alguien más lo encuentre, no funcionará muy bien si en realidad no están usando el mismo relevo. Entonces hay un par de modelos que podrías tener.

Uno de ellos se llama modelo de bandeja de entrada y es muy parecido al correo electrónico. Con el correo electrónico, usted se suscribiría, por ejemplo, a un boletín informativo, y alguien que lo publique le enviaría a su correo electrónico el boletín, digamos, todas las semanas. Aquí es donde el creador del evento lo pone en relevo. Lo están poniendo en un relé destinado a una persona en particular.

Hay otro modelo llamado bandeja de salida, que se parece más a un sitio web. No está destinado a nadie en particular. Es para cualquiera.

El primer uso de Nostr en el que estuve involucrado, y creo que para mucha gente, es algo así como un clon de Twitter, algo así como microblogging. Y en ese sentido, si quiero publicar algo para que la gente lo vea, necesitan saber en qué retransmisión debo publicarlo. Si me siguen, no podrán encontrarlo si lo publiqué en un relevo en Finlandia y alguien más está usando un relevo en Alemania.

Los relés no se comunican entre sí. En realidad, no se están transmitiendo entre sí. Así que tiene que haber alguna manera para que las personas, si quieren seguir mi contenido, sepan: "Oye, voy a publicar en este relevo en Finlandia". Hay un NIP 65 y básicamente dice: "Esta es una manera de decirle a la gente qué relés estás usando y con qué propósito". Los dos propósitos con los que comenzamos eran la casilla de salida para decir: "Aquí es donde publico mis cosas. Ven aquí si quieres obtenerlas". Y el otro estaría en la bandeja de entrada para decir: "Si quieres que lea algo, ponlo en mi bandeja de entrada porque estaré atento a las cosas que me etiqueten en eso".

Quiero disculparme porque no sabía que Pablo iba a estar en tantos paneles. ¿Pero quieren decir todo lo que quieran antes de entrar en más cosas?"

Entonces, creo que el tema del que quiero hablar en esta charla es que, en realidad, hay muchas formas diferentes de almacenar notas y recuperar notas de los relés, y realmente depende del caso de uso.

Cuando hice a mi cliente por primera vez, creo que lo que hice fue mirar un código parecido a Fiat-Jaf, y él tenía este concepto llamado grupo de retransmisiones, y es la cosa más tonta posible que puedes hacer en Nostr, pero en realidad es Por ejemplo, si estás empezando, está bien. Le da una buena idea de una forma muy sencilla de enviar y recuperar notas, que es simplemente, tiene una serie de retransmisiones, sólo un conjunto de retransmisiones en las que desea publicar, y luego puede escribir una pequeña parte de código que simplemente envía esas notas a esos relés. Ahora, en este punto, incluso pensando en cómo esto va a ser bueno para la descentralización o algo así, era simplemente una forma sencilla de comenzar cuando estás en desarrollo.

Así empecé con Damus, y todavía tengo este modelo en Damas. No significa que sea la mejor manera de descentralizar. Hay muchos problemas con esto, como acabas de mencionar, pero si solo estás tratando de construir una red social, puedes simplemente poner esos repetidores en tu perfil, y luego la gente puede leer tu perfil, suponiendo que puedan conseguirlo para empezar, y luego puedan acceder a las notas, y tendrás resistencia a la censura.

Así que creo que este es el modelo más simple para comenzar con nostr si quieres jugar con esa idea. Pero hay muchos otros chismes, es otro. La bandeja de entrada, la salida, supongo que se considera el modelo de bandeja de salida. Pero algo de lo que quiero hablar es que en realidad hay otras formas de buscar y recuperar datos y modelos completamente diferentes de los que nadie está hablando en este momento.

Entonces, algo que quiero hacer es construir una comunicación asincrónica en nostr. Entonces, como el correo electrónico, ya no quiero usarlo más. Sólo quiero usar nostr para todo. Entonces, una cosa en la que estaba pensando es imaginar si estás ejecutando una lista de correo y tienes un relé que representa la lista de correo. Entonces la gente quiere enviar notas a ese relevo.

Eso es algo así como, por lo que podría ser, el relé en sí podría considerarse la lista de correo en sí. El único problema con esto es que si las personas simplemente agregan eso al grupo de retransmisión, si están usando un modelo como el modelo de cuotas, entonces solo recibirás un montón de mensajes aleatorios de personas aleatorias y por eso les gusta la comunidad. Los relevos basados en -o aquellos que son como relevos de propósito muy especial no son realmente efectivos porque la gente simplemente les envía notas.

Entonces, para solucionar este problema, he estado pensando en cómo resolverlo y una cosa que quiero hacer es agregar me gusta y CC y diferentes tipos de metadatos en las notas para que, si su lista de correo recibe una nota, en realidad se asegura de que esté destinado a ser enviado a ese relé en particular.

Creo que, en general, hay muchas cosas diferentes. Hay muchas maneras diferentes de enviar y recibir notas en nostr y creo que el tema que quiero transmitir es que no existe una mejor manera de hacerlo. Ya sabes, tal vez el modelo de Goss, supongo que no debo decir el modelo increíble, pero tal vez sea mejor para la descentralización en un entorno de redes sociales. Pero tal vez si quisiera crear otros tipos de protocolos como correo electrónico o comunicaciones sincrónicas o listas de correo, podría haber diferentes formas de enviar y recibir notas. Creo que recién estamos comenzando a explorar diferentes formas de hacer esto de todos modos, así que esa fue solo mi perspectiva.

Así que quería decir que estos diferentes modelos son básicamente: tenemos que pensar en cuál es el problema que estás resolviendo y qué modelo se resolverá correctamente. Lo del microblogging pensé que Outbox lo resolvió y me sorprendió descubrir que la actividad Pub hace el Exactamente de la manera opuesta a la que hace el microblogging con un modelo de bandeja de entrada, y también funciona. Tiene diferentes propiedades con un modelo de bandeja de entrada.

La persona que envía, ya sabes, los federados a otro servidor de publicación de actividades puede cortarlo y no continuar alimentando esa información. Así que en realidad no es como publicar un feed RSS donde cualquiera pueda obtenerlo. Y luego hay otros modelos, ya sabes, como un modelo de servidor de chat o un evento en vivo en el que vas a un relevo. Todos tienen que encontrarse juntos en el mismo relevo. Y puede que haya más modelos en los que no estamos pensando.

Es por eso que Fiatjaf dijo que escribió tal vez hace un par de semanas o un mes que sería interesante documentar para especificar cómo debería funcionar esto. Y me opuse vehementemente a esa idea porque creo que estamos empezando a explorar esto y no tenemos idea de qué funciona. Y estoy totalmente de acuerdo en que creo que esto funcionará de diferentes maneras dependiendo de lo que intentes hacer.

¿Qué piensan ustedes sobre los relevos de actualidad? Porque lo que estás diciendo con CC y BCC al relé, eso no impide que un cliente diga CCC y voy a CC todos los relés y voy a hacer un grupo, pero Solo voy a enviar copia de todo.

Pero en ese punto, estás construyendo ese cliente para que sea algo molesto y malicioso. Entonces básicamente estás creando algo de spam, ¿verdad? Pero el estado predeterminado es, ya sabes, si queremos comenzar a crear clientes que utilicen este nuevo protocolo de encuentro de tipo correo electrónico, entonces supongo que no se limitará a enviar CC a todos. Como si ese no fuera el punto.

El objetivo de agregar metadatos es que desea que el mensaje llegue a una ubicación específica. Y esto en realidad se está alejando, pero cuando empiezas a hacer estas cosas, se vuelve menos resistente a la censura. Porque ya no lo estás lanzando para finalizar los relés, lo estás lanzando a un relé específico y luego puedes ser censurado.

Así que creo que una cosa que creo que cambiará la forma de pensar de la gente sobre esto es que en realidad está bien tener modelos censurados, ¿verdad? Como todos están tan concentrados, sé que Verer habla mucho sobre esto, ya sabes, su comunidad moderada realmente quiere que funcione en muchos retransmisiones diferentes para que sea resistente a la censura. Y eso está bien. Pero creo que está completamente bien utilizar el protocolo de manera que pueda ser fácilmente censurado. Realmente quieres serlo... si tienes un relevo dentro de tu empresa, debes asegurarte de que solo tenga notas de tus empleados. Técnicamente estás censurando a todo el mundo. Entonces, tal vez nosotros, ya sabes, creo que es... creo que la gente debería cambiar su forma de pensar.

Habrá otros tipos de modelos en los que no estará completamente descentralizado. No es necesario diseñar el protocolo para enviarlo a seis retransmisiones diferentes. Está completamente bien enviarlo a un relé específico. Simplemente necesitamos mejores formas de comunicar eso en la nota para que no recibas notas aleatorias en tu retransmisión específica.

Mi forma de pensar sobre la resistencia a la censura es que necesitamos resistencia a la censura para algunas cosas; La resistencia a la censura es muy cara, cuanto más resistencia a la censura se quiera que sea, más cara será en términos de estructura y arquitectura del protocolo, pero lo que realmente queremos es que la resistencia a la censura llegue a su fin, y creo que el fin es innovación sin permiso y creo que podemos tener cosas sin permiso. Para algunas cosas como lo que estás explicando, podemos tener una censura localizada a nivel de relevo y si participas en la comunidad puedes ser censurado y si estás censurado y no quieres participar en la comunidad puedes ir. en otro lugar verdad?

Y creo que si estamos hablando de comunidades como esta, hay diferentes maneras de hacerlo bien. Víctor tiene su manera de hacer las cosas, es más una resistencia a la censura, hay un enfoque en cómo es un relevo basado en la comunidad, este relevo se trata de esta comunidad en particular. Y creo que lo haremos de todas las maneras y luego sabremos que será como un mercado de ideas y algunas de ellas terminarán funcionando mejor que otras porque desde donde estamos ahora tenemos mucho por explorar. hacer.

Sí, totalmente y para completar ese pensamiento anterior, es por eso que me gusta NIP 65 porque incluso cuando llegas al modelo en el que eres parte de la comunidad, una comunidad basada en retransmisiones y ese retransmisión te censura, las personas que participan en la discusión pueden optar. ir a buscar tu nota a algún lugar si esa comunidad te censura para que el líder de la comunidad te exponga, pero la gente puede optar por ir a buscar tus notas a otro lugar, así que es como una bifurcación de la comunidad.

¿Qué más quieres decir?

¿Creen que, con respecto a los retransmisiones temáticas, los retransmisiones deberían tener una forma de defenderse del contenido que llega? ¿Puede funcionar esa escala?

No estoy seguro de lo que quieres decir, pero algún tipo de moderación de contenido.

Por ejemplo, quiero ejecutar lo habitual, por ejemplo el relevo filosófico, y solo quiero una discusión sobre filosofía. Lo que quiero es poder ir a gbobal y no ser lanzamientos aéreos. Sólo quiero discusión filosófica. Si crees que yo, por ejemplo, creo philosophicalrelay.com y la gente lo agrega a Damus, a primal, a gossip, y empiezan a hablar sobre fútbol, también lo publicaré en el relevo filosófico y puedo incluir en la lista blanca al pubkey diciendo oh sí, esto. El tipo habla el 25% del tiempo sobre filosofía, pero todavía estoy entendiendo el otro 75% del material, por lo que es necesario inspeccionar cada nodo individual. ¿Creen que podría funcionar que haya un modelo?

Bueno, todo viene por mí; Siempre vuelve a ser necesario marcar algo en el nodo, como en el contenido, que dice que esto es para filosofía. Entonces, si es como si lo estuviera enviando específicamente y explícitamente al relevo de filosofía usando las dos ideas o tal vez haya una manera de comercializar temas como tal vez no hashtag o tal vez podría usar un hashtag; se superpone con hashtags. Se superpone con los hashtags, se superpone con todo tipo de superposiciones. Ninguna de estas ideas es completamente inconexa. Sí, entonces el relevo podría simplemente rechazar todo lo que no tenga los hashtags de filosofía o tal vez la clave de pub de la lista blanca que tiene de las cuentas que están todas basadas en filosofía, así que probablemente no sé si esa es la mejor manera de hacerlo.

Creo que la gente de Nostr, el vino, lo está intentando; Lo intentaron como un relevo de actualidad basado en hashtags, ya que parece que no funcionó.

Sí, entonces el mayor problema es que la gente simplemente les envía spam, así que, ya sabes, una cosa que estaba pensando en agregar a Damus, no sé si nos estamos desviando ahora que estamos hablando de hashtags como Será algo simple en el que tal vez el primer hashtag en el nodo sea el que se cuenta como tema, por lo que no se puede simplemente enviar spam.

Lo siento, simplemente estoy rebajando mi propio proyecto. Tuve esa charla antes. Estaba haciendo algunas cosas de metadatos con algo llamado info triples, así que estoy trabajando para resolver exactamente eso, así que estemos un poco en conferencia. Bien, muy bien.

No, sí, definitivamente necesitamos todas las ideas que sabes, creo que son comunidades similares, temas y cómo implementarlos, deberían estar basados en la comunidad, deberían ser comunidades moderadas, todas estas son ideas que todavía tenemos. Nos estamos dando cuenta en este momento, pero creo que sí, como ya sabes, Mike dijo que vamos a probar todas las cosas y ver cuáles funcionan mejor en el tipo de comunidades.

Con su modelo, realmente me gusta esa idea de correo electrónico, como ¿qué pasa si los relés tienen una identidad como un npub? La mayoría de las veces es como si quisieras, no sé, específicamente quieres enviarla a una ubicación específica, así que solo tener eso es bueno tener la identidad, pero aún quieres que la nota llegue a un lugar determinado. Por eso creo que sabes que querrías el relevo en la nota misma.

Creo que los relés tienen una identidad y hablar con la identidad es o hacer referencia a la identidad en lugar de la URL es más una dirección indirecta, por lo que quiero decir que estoy enviando esto a este relé de clave pública y eso es una especie de mapeo para decir bueno, eso está actualmente en este DNS, pero como no controlamos el DNS, eso podría cambiar, puede reasignarlo, pero sigue siendo la misma clave pública, por lo que tiene una especie de identidad para el relé que puede mover diferentes direcciones DNS, eso es lo que escuché ayer sobre esto. Hablé de esto ayer porque estaba pensando en las sugerencias y en lo que sucederá dentro de 10 años cuando todas las URL estén destrozadas y si tienes un PA puedes moverlas un poco más, es como si pudieras cambiar fácilmente y conservar todas las sugerencias, mientras que las URL son difíciles. para controlar el derecho.

No creo que puedas hacer gran parte de la caza o trabajar mucho con la caza en Damus, cierto, porque bueno, tengo relés fijos, no quiero utilizar relés aleatorios y de todos modos van a morir con el tiempo, así que me refiero a atrás. En los primeros días de Damus no hacíamos ninguna verificación de firma, así que si usamos el modelo de chismes sería un desastre porque la gente podría simplemente enviarte, pero ahora sí verificamos la firma, esa fue una de las grandes razones, pero también sabes. Al principio, la gente construía relés con errores horribles que simplemente romperían completamente a Damas y algunos de ellos maliciosos. No creo que Damas se esté endureciendo realmente contra esos relés todavía, así que podrías poner algo en el perfil, pero permanece leído de los relés. y te puede gustar romper la experiencia del usuario.

Bien, estaba pensando en ello, y lo pienso como este es un ejemplo de cómo lo pienso: si voy a un sitio web y el sitio web le dice a mi navegador web que cargue estas fuentes de Google, y luego mi navegador va a Google, y ahora Google sabe qué sitio web era ese. No quiero que Google sepa estas cosas, así que básicamente puse esto llamado ublock origin en mi navegador, y puedo controlar los recursos exactos que las páginas pueden cargar. Sé que está intentando cargar una fuente de Google. No me importa cómo se vea el diseño de la fuente; Simplemente no quiero que Google sepa dónde estoy todo el tiempo. Entonces lo bloqueo, ¿verdad? Los clientes web hacen esto todo el tiempo y automáticamente simplemente cargan cosas que usted no les dijo qué cargar. No creo que debamos repetir eso. Creo que deberíamos tener clientes más inteligentes donde aún podamos usar un modelo de bandeja de salida, pero digamos darle al usuario el control de las listas blancas, para decir que voy a aprovechar eso, la lista negra para decir que simplemente sé que este relé está jugando una mala pasada; no vamos a ir allí. No me importa si el relé de la bandeja de salida de alguien aparece allí; No lo usaremos allí.

Sí, estaba planeando pasar a un sistema más descentralizado, estar más abierto a la obtención de retransmisiones aleatorias y estaba pensando en alguna forma de que me gustara la lista negra. Entonces, hay ciertas pruebas que puedes hacer si notas que el relé se está comportando mal; tal vez podrías codificar eso dentro de tu cliente, y pensarías, oh, está detectando que algo malo está sucediendo y automáticamente lo incluye en la lista negra para que haya técnicas como esa que puedas usar.

Sí, cuando implementé la bandeja de salida en ndk, en el mismo compromiso, tenía la lista negra porque sí, es absolutamente fundamental al 100%.

Con respecto a romper la experiencia de damos, aún necesitarías manejar los relés malvados porque se podría engañar a un usuario para que agregue un relé malvado al que podrías ir. No conozco el perfil de alguien y ves los relés en la lista y está bien. No es automático pero sí.

Siempre me gustó que mi razonamiento fuera que siempre será una decisión del usuario frente a una decisión correcta de la computadora.

Además, el límite de cuán malvado puede ser realmente es que no hay mucho que realmente pueda hacer; todo lo que puede hacer es enviarle un evento, los eventos solo tienen ciertos campos, son esencialmente cadenas muy simples y están firmados, la verificación funcionó o no, no creo que haya mucha superficie de ataque por no hacerlo. que puedo mencionar. Hay tantas cosas en las que realmente no me he endurecido, por ejemplo, podrías tener un relé que devuelva publicidad o incluso suplantación. Quiero decir, tenemos una red de cosas de confianza allí que puedes ver pero puedes ser amable. A veces puede ser un poco extraño, así que siento que necesito endurecer a Damus antes de sentirme cómodo.

¿Verificas en Damus los resultados del relé como si consultaras a Buffy? Necesito devoluciones de otros pubkeys, así que hay cosas así. No tengo controles realmente estrictos, así que básicamente me gusta, excepto que sí en algunas cosas. eso es así, pero no siempre es tan correcto, sí, porque nuevamente uno de los clientes más antiguos de Nostr, así que esto es un poco peculiar y poco a poco voy a intentarlo y estoy tratando de arreglar todo ese final y luego en nostr DB mi plan con nostr DB es como ndk nativo, así que puedo comenzar a incorporar algo de esa lógica y así puedo reutilizar esa lógica entre Damas Android y otras cosas.

Entonces comencé con este modelo de bandeja de salida porque cuando comencé a escribirle a mi cliente en noviembre del año pasado, hace aproximadamente un año, pensé bueno, quiero seguir a estas diferentes personas, no sé dónde están sus notas, ¿cómo puedo encontrarlas? y no era obvio de alguna manera porque sabes que astral y Damus estaban compartiendo listas de retransmisión en el contenido del tipo, así que podría simplemente elegirlo, quiero decir, lo estabas usando para configurar tu propio cliente, pero pude solo míralo y di oh, ahí es donde ponen sus cosas, ahí es donde conseguiré esas notas para seguirlos. También eran, ya sabes, sugerencias de URL de retransmisión recomendadas que podías consultar a veces. Sugerí que la gente pusiera retransmisiones en el nip 5 y Fiatjaf, en realidad creo que fue mi primera contribución a los nips y Fiatjaf aceptó esa para que pudieras enumerar tus retransmisiones. También hay diferentes formas de encontrar dónde la gente pone sus cosas y luego no lo sabía porque esa fue una de las primeras cosas que intenté hacer. Simplemente asumí que así es como la gente debe hacerlo. Incluso había mirado. los otros clientes y me di cuenta de que simplemente estaban eligiendo retransmisiones como grupos de retransmisiones.

Entonces, sí, en el caso de Damus, es como si simplemente estuviera tratando de construir, ya sabes, una prueba de concepto de una red social descentralizada, y, ya sabes, tener un puñado de retransmisiones que eran propiedad de diferentes personas. que yo pensaba que eso era lo suficientemente bueno para mí, que simplemente enviabas a esos retransmisiones, recuperas de esos retransmisiones. Obviamente, si lo consideramos como un todo más grande y más descentralizado, como en una escala a largo plazo, eso no va a funcionar, razón por la cual Damus probablemente pasará a un modelo más externo, como se llame estos días. , pero funciona y funciona bastante bien, y como ahora tenemos relevos de salteados que son increíblemente rápidos, así que es como si fuera una de esas cosas que sigo pensando, oh bueno, todavía tengo que llegar a procr, pero sí, es importante.

Sí, es un trabajo difícil de hacer porque técnicamente es difícil de hacer, es muy ambiguo y no es nada brillante, como si la gente ni siquiera notara lo que estás haciendo, se podría argumentar que empeora el rendimiento de la aplicación.

Sí, y usted decía que se estaba topando con muchos errores durante la implementación, no es una implementación simple.