-

@ bf47c19e:c3d2573b

2025-05-11 17:47:49

@ bf47c19e:c3d2573b

2025-05-11 17:47:49Originalni tekst na dvadesetjedan.com.

Autor: Alex Gladstein / Prevod na hrvatski: TheVeka

Francuska još uvijek koristi monetarni kolonijalizam za iskorištavanje 15 afričkih nacija. Može li Bitcoin biti izlaz?

U jesen 1993. obitelj Fodéa Diopa štedjela je za njegovu budućnost. Briljantan 18-godišnjak koji živi u Senegalu, Fodé je imao pred sobom svijetlu budućnost kao košarkaš i inženjer. Njegov otac, školski učitelj, pomogao mu je pronaći inspiraciju u računalima i povezivanju sa svijetom oko sebe. A njegov atletski talent donio mu je ponude za studiranje u Europi i Sjedinjenim Američkim Državama.

Ali kada se probudio ujutro 12. siječnja 1994., sve se promijenilo. Preko noći je njegova obitelj izgubila pola svoje ušteđevine. Ne zbog krađe, pljačke banke ili bankrota neke tvrtke - već zbog devalvacije valute koju je nametnula strana sila sa sjedištem udaljenim 5000 kilometara od njih.

Prethodne večeri francuski dužnosnici sastali su se sa svojim afričkim kolegama u Dakaru kako bi razgovarali o sudbini "franca de la Communauté financière africaine" (ili franka Financijske zajednice Afrike), široko poznatog kao CFA franak ili skraćeno "seefa". Tijekom čitavog Fodéova života njegov CFA franak bio je vezan za francuski franak u omjeru od 1 naprama 50, ali kad je kasnonoćni sastanak završio, ponoćna objava postavila je novu vrijednost od 1 naprama 100.

Okrutna je ironija bila da je ekonomska sudbina milijuna Senegalaca bila potpuno izvan njihovih vlastitih ruku. Nikakvi prosvjedi nisu mogli svrgnuti njihove ekonomske gospodare. Desetljećima su novi predsjednici dolazili i odlazili, ali temeljni financijski aranžman nikada se nije mijenjao. Za razliku od tipične fiat valute, sustav je bio daleko podmukliji. Bio je to monetarni kolonijalizam.

Mehanika CFA sustava

U svojoj knjizi koja otvara oči, Posljednja afrička kolonijalna valuta: priča o CFA franku (Africa's Last Colonial Currency: The CFA Franc Story), znanstvenici iz područja ekonomije Fanny Pigeaud i Ndongo Samba Sylla govore o tragičnoj i, ponekad šokantnoj, povijesti CFA franka.

Francuska je, kao i druge europske sile, kolonizirala mnoge nacije diljem svijeta u doba svog imperijalnog vrhunca. Veoma često ta kolonizacija bila je brutalna. Nakon okupacije od strane nacističke Njemačke u Drugom svjetskom ratu, Francusko kolonijalno carstvo "Empire colonial français" počeo se raspadati. Francuzi su se borili da zadrže svoje kolonije, nanoseći pritom ogromne ljudske žrtve. Unatoč vođenju skupog niza globalnih ratova, izgubljena je Indokina, zatim Sirija i Libanon, te, na kraju, francuski teritorij u sjevernoj Africi, uključujući cijenjenu naseljeničku koloniju Alžir, bogatu naftom i plinom. No Francuska je bila odlučna ne izgubiti svoje teritorije u zapadnoj i središnjoj Africi. Oni su osiguravali vojnu snagu tijekom dva svjetska rata i nudili obilje prirodnih resursa - uključujući uran, kakao, drvo i boksit - koji su obogatili i održali metropolu (Francusku u njenim postojećim europskim granicama).

Kako se približavala 1960., dekolonizacija se činila neizbježnom. Europa je bila ujedinjena u povlačenju iz Afrike nakon desetljeća pustošenja i pljačke koju su sponzorirale države. Ali francuske su vlasti shvatile da mogu dobiti svoj kolač i pojesti ga, prepuštanjem političke kontrole uz zadržavanje monetarne kontrole.

Ovo naslijeđe i danas postoji u 15 zemalja koje govore francuski i koriste valutu koju kontrolira Pariz: Senegal, Mali, Obala Bjelokosti, Gvineja Bisau, Togo, Benin, Burkina Faso, Niger, Kamerun, Čad, Srednjoafrička Republika, Gabon, Ekvatorijalna Gvineja, Republika Kongo i Komori. U 2022. Francuzi još uvijek vrše monetarnu kontrolu nad više od 2,5 milijuna četvornih kilometara afričkog teritorija, površine 80% veličine Indije.

Francuska je službenu dekolonizaciju započela 1956. s Defferreovim okvirnim zakon "La Loi-cadre Defferre", dijelom zakona koji kolonijama daje više autonomije i stvara demokratske institucije i opće pravo glasa. Godine 1958. francuski ustav je izmijenjen kako bi se uspostavila La Communauté (Zajednica): skupina autonomnih, demokratski upravljanih prekomorskih teritorija. Predsjednik Charles de Gaulle obišao je kolonije diljem zapadne i središnje Afrike kako bi ponudio autonomiju bez neovisnosti kroz La Communauté ili neposrednu potpunu neovisnost. Jasno je dao do znanja da će s prvim biti povlastica i stabilnosti, a s drugim velikih rizika, pa čak i kaosa.

Godine 1960. Francuska je zapravo imala veću populaciju — oko 40 milijuna ljudi — od 30 milijuna stanovnika sadašnjih 15 CFA zemalja. Ali danas 67 milijuna ljudi živi u Francuskoj, a 183 milijuna u CFA zoni. Prema projekcijama UN-a, do 2100. godine Francuska će imati 74 milijuna, a CFA nacije više od 800 milijuna. S obzirom da Francuska još uvijek drži njihovu financijsku sudbinu u svojim rukama, situacija sve više nalikuje ekonomskom apartheidu.

Kada je CFA franak prvobitno uveden 1945., vrijedio je 1,7 francuskih franaka. Godine 1948. ojačan je na 2 francuska franka. Ali u vrijeme kad je CFA franak bio vezan za euro krajem 1990-ih, vrijedio je 0,01 francuski franak. To je ukupna devalvacija od 99,5%. Svaki put kad je Francuska devalvirala CFA franak, povećala je svoju kupovnu moć u odnosu na svoje bivše kolonije i poskupila im uvoz vitalne robe. Godine 1992. Francuzi su putem nacionalnog referenduma mogli glasovati o prihvaćanju eura ili ne. Državljanima CFA-e bilo je uskraćeno takvo pravo i bili su isključeni iz pregovora koji bi njihov novac vezali za novu valutu.

Točan mehanizam CFA sustava evoluirao je od njegovog nastanka, ali osnovna funkcionalnost i metode iskorištavanja su nepromijenjene. Oni su opisani onim što Pigeaud i Sylla nazivaju "teorijom ovisnosti", gdje se resursi perifernih nacija u razvoju "kontinuirano crpe u korist središnjih bogatih nacija... bogate nacije ne ulažu u siromašne nacije da bi ih učinile bogatijima... [ovo] izrabljivanje evoluiralo je tijekom vremena od brutalnih režima ropstva do sofisticiranijih i manje očitih načina održavanja političkog i ekonomskog ropstva.”

Tri središnje banke danas opslužuju 15 zemalja CFA: Središnja banka zapadnoafričkih država (Banque Centrale des États de l'Afrique de l'Ouest - BCEAO) za zapadnoafričke zemlje, Banka država Srednje Afrike (Banque des États de l'Afrique Centrale - BEAC) za srednjoafričke zemlje i Središnja banka Komora (Banque Centrale des Comores BCC) za Komore. Središnje banke drže devizne rezerve (tj. nacionalnu štednju) za pojedinačne nacije u svojoj regiji, koje u svakom trenutku moraju držati nevjerojatnih 50% u francuskoj riznici. Ova brojka, koliko god visoka, rezultat je povijesnih pregovora. Izvorno su bivše kolonije morale držati 100% svojih rezervi u Francuskoj, a tek su 1970-ih stekle pravo kontrolirati neke i ustupiti "samo" 65% Parizu. CFA države nemaju nikakvu diskreciju u pogledu svojih rezervi pohranjenih u inozemstvu. Zapravo, oni ne znaju kako se taj novac troši. U međuvremenu, Pariz točno zna kako se troši novac svake CFA države, budući da vodi "operativne račune" za svaku zemlju u tri središnje banke.

Kao primjer kako ovo funkcionira, kada tvrtka za proizvodnju kave iz Bjelokosti proda robu u vrijednosti od milijun dolara kineskom kupcu, juani od kupca se mijenjaju u eure na francuskom tržištu valuta. Zatim francuska riznica preuzima eure i kreditira iznos u CFA francima na račun Obale Bjelokosti u BCEAO, koji zatim kreditira račun proizvođača kave u zemlji. Sve prolazi kroz Pariz. Prema Pigeaudu i Sylli, Francuska još uvijek proizvodi sve novčanice i kovanice koje se koriste u CFA regiji — naplaćujući 45 milijuna eura godišnje za uslugu — i još uvijek drži 90% zlatnih rezervi CFA, oko 36,5 tona.

Sustav CFA daje pet glavnih prednosti francuskoj vladi:

- rezerve bonusa koje može koristiti prema vlastitom nahođenju;

- velika tržišta za skup izvoz i jeftin uvoz;

- mogućnost kupnje strateških minerala u domaćoj valuti bez smanjenja rezervi;

- povoljne zajmove kada su CFA zemlje u kreditima i povoljne kamatne stope kada su u dugovima (dugo je vremena francuska stopa - inflacije čak premašivala kamatnu stopu zajma, što znači da je Francuska zapravo prisiljavala CFA nacije da plaćaju naknadu za -skladištenje svojih rezervi u inozemstvu); i, konačno,

- "dvostruki zajam", u kojem će CFA nacija posuditi novac od Francuske, i, u potrazi za raspoređivanjem kapitala, imati malo izbora s obzirom na perverzne makroekonomske okolnosti u kojima treba sklopiti ugovor s francuskim tvrtkama. To znači da se glavnica kredita odmah vraća u Francusku, ali je afrička nacija još uvijek opterećena i glavnicom i kamatama.

To dovodi do svojevrsnog fenomena "recikliranja petrodolara" (slično onome kako bi Saudijska Arabija uzimala dolare zarađene prodajom nafte i ulagala ih u američke trezorske zapise), jer bi CFA izvoznici povijesno prodavali sirovine Francuskoj, a dio prihoda bivao prikupljen od strane regionalne središnje banke i “reinvestiran” natrag u dug metropole kroz francuski ili danas europski državni dug. Pored toga, tu je još i selektivna konvertibilnost CFA franka. Poduzeća danas mogu lako prodati svoje CFA franke za eure (prethodno francuske franke), ali građani koji nose CFA franke izvan zone svoje središnje banke ne mogu ih formalno nigdje zamijeniti. Beskorisne su otprilike kao i razglednice. Ako državljanka Bjelokosti napušta svoju zemlju, mora prvo zamijeniti novčanice za eure, gdje francusko ministarstvo financija i Europska središnja banka (ECB) izdvajaju seigniorage (danak feudalnom gospodaru) putem tečaja.

Monetarna represija u igri je da Francuska prisiljava CFA nacije da drže golemu količinu rezervi u pariškim blagajnama, sprječavajući Afrikance u stvaranju domaćih kredita. Regionalne središnje banke na kraju posuđuju vrlo malo po vrlo visokim stopama, umjesto da posuđuju više po niskim stopama. A CFA nacije na kraju, protiv svojih želja, kupuju francuski ili, danas europski, dug svojim strateškim rezervama.

Ono što možda najviše iznenađuje jest posebna povlastica prava prvenstva pri uvozu i izvozu. Ako ste malijski proizvođač pamuka, svoju robu prvo morate ponuditi Francuskoj prije nego što odete na međunarodna tržišta. Ili ako ste u Beninu i želite izgraditi novi infrastrukturni projekt, morate razmotriti francuske ponude, prije ostalih. To je povijesno značilo da je Francuska mogla doći do robe jeftinije od tržišne iz svojih bivših kolonija i prodavati vlastitu robu i usluge po cijenama višim od tržišnih.

Pigeaud i Sylla ovo nazivaju nastavkom "kolonijalnog pakta", koji je bio usredotočen na četiri temeljna načela:

- kolonijama je bila zabranjena industrijalizacija i morale su se zadovoljiti opskrbom metropole sirovinama koje su ih pretvarale u gotove proizvode koji su se zatim preprodani kolonijama,

- metropola je uživala monopol kolonijalnog izvoza i uvoza,

- monopol prilikom slanja kolonijalnih proizvoda u inozemstvo i konačno,

- metropola je dala trgovačke povlastice proizvodima kolonija.

Rezultat toga je situacija u kojoj “središnje banke imaju velike devizne rezerve plaćene po niskim ili čak negativnim stopama u realnom iznosu, u kojoj komercijalne banke drže višak likvidnosti, gdje je pristup kreditima za kućanstva i poduzeća racionaliziran i u kojoj su države sve više prisiljene, kako bi financirali svoje razvojne projekte, ugovarati devizne kredite po neodrživim kamatama, što dodatno potiče bijeg kapitala.

Danas je CFA sustav "afrikaniziran", što znači da novčanice sada prikazuju afričku kulturu te floru i faunu na njima, a središnje banke nalaze se u Dakaru, Yaoundéu i Moroniju - ali to su samo kozmetičke promjene. Novčanice se još uvijek izrađuju u Parizu, operativne račune još uvijek vode francuske vlasti, a francuski dužnosnici još uvijek sjede u odborima regionalnih središnjih banaka i de facto imaju pravo veta. Nevjerojatna je situacija u kojoj građanin Gabona ima francuskog birokrata koji donosi odluke u njezino ime. Kao da ECB ili Federalne rezerve imaju Japance ili Ruse koji odlučuju umjesto Europljana i Amerikanaca.

Svjetska banka i Međunarodni monetarni fond kroz povijest su radili zajedno s Francuskom na provođenju CFA sustava i rijetko, ako ikad, kritiziraju njegovu izrabljivačku prirodu. Zapravo, kao dio sustava Bretton Woods nakon Drugog svjetskog rata - gdje bi Amerikanci vodili Svjetsku banku, a Europljani MMF - položaj generalnog direktora MMF-a često je držao francuski dužnosnik, do nedavno Christine Lagarde. Tijekom godina MMF je pomagao Francuskoj da vrši pritisak na CFA nacije da slijede željenu politiku. Istaknuti primjer bio je ranih 1990-ih, kada Obala Bjelokosti nije htjela devalvirati svoju valutu, ali Francuzi su se zalagali za takvu promjenu. Prema Pigeaudu i Sylli, “krajem 1991., MMF je odbio nastaviti posuđivati novac Obali Bjelokosti, ponudivši zemlji dvije mogućnosti. Ili će država vratiti dugove ugovorene s Fondom ili će prihvatiti devalvaciju.” Obala Bjelokosti i druge CFA nacije su poklekle i prihvatile devalvaciju tri godine kasnije.

U suprotnosti s vrijednostima sloboda, jednakost, bratstvo (liberté, égalité, fraternité), francuski su dužnosnici podupirali tiraniju u CFA zoni posljednjih šest desetljeća. Na primjer, tri čovjeka - Omar Bongo u Gabonu, Paul Biya u Kamerunu i Gnassingbé Eyadéma u Togu - zajedno su skupili 120 godina na vlasti. Sve bi ih njihovi ljudi izbacili daleko prije da Francuzi nisu osigurali gotovinu, oružje i diplomatsko pokriće. Prema Pigeaudu i Sylli, između 1960. i 1991. “Pariz je izveo gotovo 40 vojnih intervencija u 16 zemalja kako bi obranio svoje interese.” Taj je broj danas sigurno veći.

S vremenom je CFA sustav omogućio francuskoj državi da iskorištava resurse i rad CFA nacija, ne dopuštajući im da povećaju svoju akumulaciju kapitala i razviju vlastita izvozno vođena gospodarstva. Rezultati su bili katastrofalni za razvoj društva općenito.

Danas je BDP Obale Slonovače (korigiran za inflaciju) po glavi stanovnika (u dolarima) oko 1.700 USD, u usporedbi s 2.500 USD u kasnim 1970-ima. U Senegalu je tek 2017. BDP po stanovniku premašio visine dosegnute 1960-ih. Kao što primjećuju Pigeaud i Sylla, “10 država zone franka zabilježilo je svoje najviše razine prosječnog dohotka prije 2000-ih. U posljednjih 40 godina prosječna se kupovna moć gotovo posvuda pogoršala. U Gabonu je najveći prosječni prihod zabilježen 1976. godine, nešto ispod 20.000 dolara. Četrdeset godina kasnije smanjio se za pola. Gvineja Bisau pridružila se CFA sustavu 1997. godine, godine u kojoj je zabilježila vrhunac svog prosječnog prihoda. 19 godina kasnije, ovo je palo za 20%.”

Zapanjujućih 10 od 15 CFA zemalja Ujedinjeni narodi smatraju među "najmanje razvijenim zemljama" u svijetu, uz Haiti, Jemen i Afganistan. Na raznim međunarodnim ljestvicama Niger, Srednjoafrička Republika, Čad i Gvineja Bisau često se ubrajaju u najsiromašnije zemlje svijeta. Francuzi održavaju, zapravo, ekstremnu verziju onoga što je Allen Farrington nazvao "kapitalnim površinskim rudnikom".

Senegalski političar Amadou Lamine-Guèye jednom je sažeo CFA sustav kao građani koji imaju "samo dužnosti, a nikakva prava", te da je "zadatak koloniziranih teritorija bio proizvoditi puno, proizvoditi iznad vlastitih potreba i proizvoditi na štetu njihovih neposrednijih interesa, kako bi se metropoli omogućio bolji životni standard i sigurnija opskrba.” Metropola, naravno, odolijeva ovom opisu. Kao što je francuski ministar gospodarstva Michel Sapin rekao u travnju 2017., "Francuska je tu kao prijatelj."

Sada se možete zapitati: Opiru li se afričke zemlje ovom iskorištavanju? Odgovor je da, ali oni plaćaju visoku cijenu. Rani nacionalistički vođe iz doba afričke neovisnosti prepoznali su kritičnu vrijednost ekonomske slobode.

“Neovisnost je samo uvod u novu i uključeniju borbu za pravo na vođenje vlastitih gospodarskih i društvenih poslova [..] neometano uništavajućom i ponižavajućom neokolonijalističkom kontrolom i uplitanjem,” izjavio je 1963. Kwame Nkrumah, koji je vodio pokret koji je Ganu učinio prvom neovisnom nacijom u podsaharskoj Africi. Ali kroz povijest CFA regije, nacionalni čelnici koji su se suprotstavili francuskim vlastima uglavnom su loše prolazili.

Godine 1958. Gvineja je pokušala zatražiti monetarnu neovisnost. U poznatom govoru, vatreni nacionalist Sekou Touré rekao je gostujućem Charlesu de Gaulleu: "Radije bismo imali siromaštvo u slobodi nego bogatstvo u ropstvu," i nedugo zatim napustio sustav CFA. Prema The Washington Postu, “kao reakcija, i kao upozorenje drugim područjima s francuskim govornim područjem, Francuzi su se povukli iz Gvineje tijekom dva mjeseca, odnoseći sa sobom sve što su mogli. Odvrnuli su žarulje, uklonili planove za kanalizacijske cjevovode u Conakryju, glavnom gradu, pa čak i spalili lijekove umjesto da ih ostave Gvinejcima.”

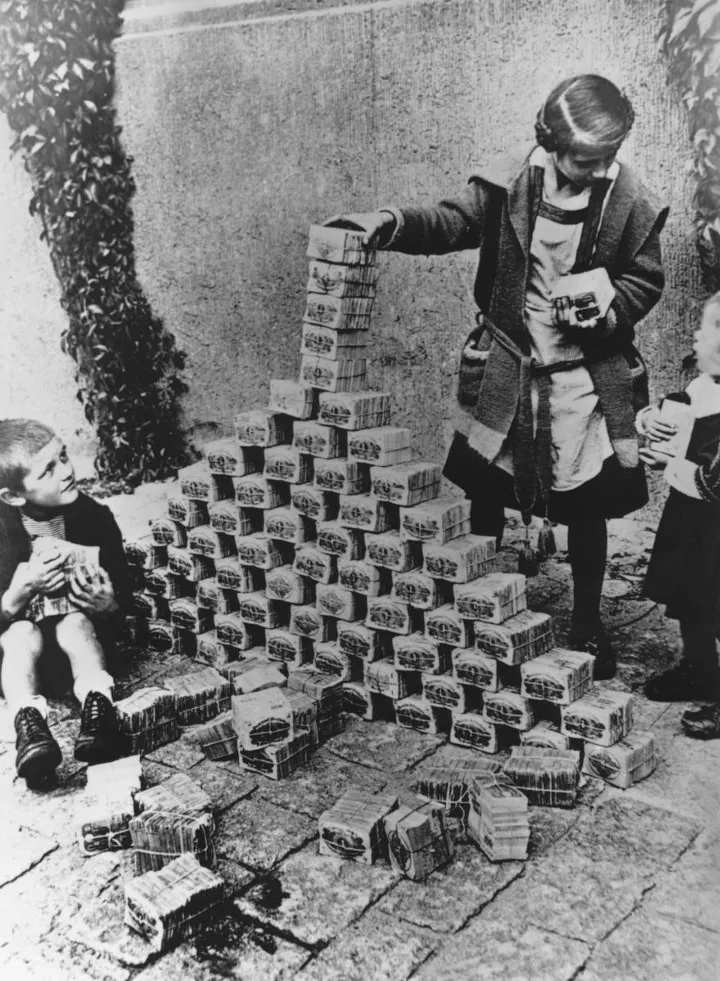

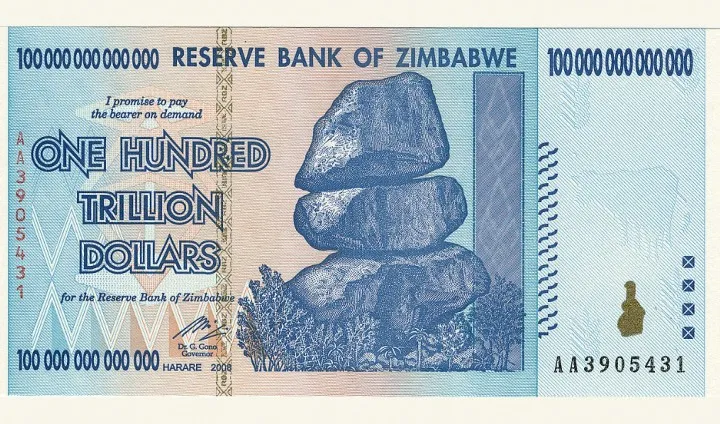

Zatim, kao čin destabilizirajuće odmazde, Francuzi su pokrenuli operaciju Persil, tijekom koje su, prema Pigeaudu i Sylli, francuske obavještajne službe krivotvorile goleme količine novih gvinejskih novčanica i zatim ih "masovno" ubacile u zemlju. "Rezultat", pišu oni, "bio je kolaps gvinejskog gospodarstva." Demokratske nade zemlje srušene su zajedno s njezinim financijama, jer je Touré uspio učvrstiti svoju moć u kaosu i započeti 26 godina brutalne vladavine.

U lipnju 1962. malijski vođa za neovisnost Modibo Keita objavio je da Mali napušta CFA zonu kako bi kovao vlastitu valutu. Keita je detaljno objasnio razloge za taj potez, kao što su ekonomska prevelika ovisnost (80% malijskog uvoza dolazi iz Francuske), koncentracija ovlasti za donošenje odluka u Parizu i usporavanje ekonomske diversifikacije i rasta.

“Istina je da je vjetar dekolonizacije prošao preko starog zdanja, ali nije ga previše poljuljao”, rekao je o statusu quo. Kao odgovor, francuska vlada učinila je malijski franak nekonvertibilnim. Uslijedila je duboka gospodarska kriza, a Keita je svrgnut vojnim udarom 1968. Mali je na kraju odlučio ponovno ući u CFA zonu, ali su Francuzi nametnuli dvije devalvacije malijskog franka kao uvjete za povratak i nisu dopustili ponovni ulazak do 1984. godine.

Godine 1969., kada je predsjednik Nigera Hamani Diori tražio "fleksibilniji" aranžman, gdje bi njegova zemlja imala veću monetarnu neovisnost, Francuzi su to odbili. Prijetili su mu uskraćivanjem plaćanja za uran koji su skupljali iz pustinjskih rudnika koji će Francuskoj dati energetsku neovisnost putem nuklearne energije. Šest godina kasnije, Diorijevu vladu svrgnuo je general Seyni Kountché, tri dana prije planiranog sastanka za ponovno pregovaranje o cijeni nigerskog urana. Diori je želio povisiti cijenu, ali se njegov bivši kolonijalni gospodar nije složio s tim. Francuska vojska bila je stacionirana u blizini tijekom puča, ali, kako Pigeaud i Sylla primjećuju, nisu ni prstom maknuli.

Godine 1985., revolucionarni vojni vođa Thomas Sankara iz Burkine Faso upitan je u intervjuu: “Nije li CFA franak oružje za dominaciju Afrikom? Planira li Burkina Faso nastaviti nositi ovaj teret? Zašto afričkom seljaku u njegovom selu treba konvertibilna valuta?” Sankara je odgovorio: “Je li valuta konvertibilna ili ne to nikada nije bila briga afričkog seljaka. On je protiv svoje volje bačen u ekonomski sustav protiv kojeg je bespomoćan.”

Sankaru je dvije godine kasnije ubio njegov najbolji prijatelj i drugi zapovjednik, Blaise Compaoré. Nikada nije održano suđenje. Umjesto toga, Compaoré je preuzeo vlast i vladao do 2014., lojalan i brutalan sluga CFA sustava.

Borba Faride Nabourema za financijsku slobodu Toga

U prosincu 1962. prvi postkolonijalni vođa Toga Sylvanus Olympio formalno je krenuo u osnivanje središnje banke Togoa i togoanskog franka. Ali ujutro 13. siječnja 1963., nekoliko dana prije nego što je trebao zacementirati ovu tranziciju, ubili su ga togoanski vojnici koji su prošli obuku u Francuskoj. Gnassingbé Eyadéma bio je jedan od vojnika koji su počinili zločin. Kasnije je preuzeo vlast i postao diktator Toga uz punu francusku podršku, vladajući više od pet desetljeća i promičući CFA franak do svoje smrti 2005. Njegov sin vlada do danas. Olympiovo ubojstvo nikada nije riješeno.

Obitelj Faride Nabourema uvijek je bila uključena u borbu za ljudska prava u Togu. Njezin otac bio je aktivni vođa opozicije, a služio je kao politički zatvorenik. Njegov se otac suprotstavljao Francuzima tijekom kolonijalnih vremena. Danas je ona vodeća figura demokratskog pokreta u zemlji.

Farida je imala 15 godina kada je saznala da je povijest diktature Toga bila isprepletena s CFA frankom. Do tog vremena, ranih 2000-ih, počela se zbližavati sa svojim ocem i postavljati mu pitanja o povijesti svoje zemlje. “Zašto je naš prvi predsjednik ubijen samo nekoliko godina nakon što smo stekli neovisnost?” upitala je.

Odgovor: opirao se CFA franku.

Godine 1962. Olympia je započela pokret prema financijskoj neovisnosti od Francuske. Parlament je glasovao za početak takve tranzicije i stvaranje togoanskog franka i držanje njihovih rezervi u vlastitoj središnjoj banci. Farida je bila šokirana kada je saznala da je Olympio ubijen samo dva dana prije nego što je Togo trebao napustiti CFA aranžman. Kako je rekla: “Njegova odluka da traži monetarnu slobodu viđena je kao uvreda hegemoniji u frankofonskoj Africi. Bojali su se da će ih drugi slijediti.”

Danas je, kaže ona, za mnoge togoanske aktiviste CFA glavni razlog za traženje veće slobode. “To je ono što animira mnoge u oporbenom pokretu.”

Razlozi zašto su jasni. Farida je rekla da Francuska drži više od polovice rezervi Toga u svojim bankama, gdje Togoanci nemaju nikakav nadzor nad time kako se te rezerve troše. Često se te rezerve, koje su zaradili Togoanci, koriste za kupnju francuskog duga za financiranje aktivnosti francuskog naroda. Zapravo, taj se novac često posuđuje bivšem kolonijalnom gospodaru uz negativan stvarni prinos. Togoanci plaćaju Parizu da im čuva novac, a pritom financiraju životni standard Francuza.

Godine 1994. devalvacija koja je ukrala ušteđevinu obitelji Fode Diopa u Senegalu teško je pogodila i Togo, uzrokujući ogroman porast državnog duga, smanjenje javnog financiranja lokalne infrastrukture i povećanje siromaštva.

“Zapamtite,” rekla je Farida, “naša vlada je prisiljena dati prednost držanju naših rezervi u francuskoj banci umjesto trošenju kod kuće, tako da kada nas udari šok, moramo se degradirati, kako bismo osigurali da odgovarajuća količina gotovine bude u rukama Parižana .”

To stvara nacionalnu klimu ovisnosti, u kojoj su Togoanci prisiljeni isporučivati sirovu robu i unositi gotovu robu. To je zatvoreni krug iz kojeg nema izlaza.

Farida je rekla da je prije otprilike 10 godina pokret protiv CFA-a počeo dobivati na snazi. Zbog mobilnih telefona i društvenih medija ljudi su se mogli ujediniti i organizirati na decentraliziran način. Nekada su se samo građani Bjelokosti i Togoa borili odvojeno, rekla je, ali sada postoji regionalni napor između aktivista.

Desetljećima postoji ideja o "eko" valuti za sve zemlje Ekonomske zajednice zapadnoafričkih država (ECOWAS), uključujući regionalne gospodarske sile Nigeriju i Ganu. Farida je rekla da su Francuzi pokušali preoteti ovaj plan, videći ga kao način za proširenje vlastitog financijskog carstva. Godine 2013. tadašnji predsjednik François Hollande formirao je komisiju koja je izradila dokument za francusku budućnost u Africi. U njemu su izjavili da je imperativ uključiti anglofone zemlje (afričke zemlje u kojima se priča engleskim jezikom) poput Gane.

Administracija Emmanuela Macrona sada pokušava preimenovati CFA franak u Eco, u kontinuiranom procesu "afrikanizacije" francuskog kolonijalnog financijskog sustava. Nigerija i Gana odustale su od Eko projekta, nakon što su shvatile da će Francuzi i dalje imati kontrolu. Ništa se još formalno nije dogodilo, ali zemlje kojima trenutačno upravlja središnja banka BCEAO na putu su da pređu na ovu eko valutu do 2027. Francuzi će i dalje imati sposobnost donošenja odluka i ne postoje službeni planovi za prilagodbu središnjeg bankarstva srednjoafričkih CFA nacija ili Komora.

"Vrhunac je licemjerja za francuske vođe poput Macrona da odu u Davos i kažu da su gotovi s kolonijalizmom", rekla je Farida, "dok ga zapravo pokušavaju proširiti."

Rekla je da je izvorno CFA franak stvoren na temelju valutnog plana koji su koristili nacistički okupatori Francuske. Tijekom Drugog svjetskog rata, Njemačka je stvorila nacionalnu valutu za francuske kolonije kako bi mogla lako kontrolirati uvoz i izvoz koristeći samo jednu financijsku polugu. Kada je rat završio i Francuzi ponovno stekli slobodu, odlučili su koristiti isti model za svoje kolonije. Dakle, rekla je Farida, temelj CFA franka je zapravo nacistički.

Sustav ima mračnu genijalnost u tome što su Francuzi s vremenom uspjeli tiskati novac za kupnju vitalnih dobara iz svojih bivših kolonija, ali te afričke zemlje moraju raditi kako bi zaradile rezerve.

"To nije fer, to nije neovisnost", rekla je Farida. “To je čista eksploatacija.”

Francuska tvrdi da je sustav dobar jer osigurava stabilnost, nisku inflaciju i konvertibilnost Togoancima. Ali konvertibilnost na kraju olakšava bijeg kapitala - kada je tvrtkama lako pobjeći od CFA-a i danas parkirati svoje profite u eurima - dok zarobljavaju Togoance u režimu seigniorage. Kad god se CFA pretvori - a mora biti pretvoren, jer se ne može koristiti izvan ekonomske zone u kojoj građani međusobno razmijenjuju dobra i usluge - Francuzi i ECB uzimaju svoj dio.

Da, rekla je Farida, inflacija je niska u Togu u usporedbi s neovisnim državama, ali velik dio njihove zarade ide za borbu protiv inflacije umjesto za podršku razvoju infrastrukture i industrije kod kuće. Istaknula je rast Gane, koja ima neovisnu monetarnu politiku i višu inflaciju tijekom vremena od CFA zemalja, u usporedbi s Togom. Po svim pokazateljima - zdravstvu, rastu srednje klase, nezaposlenosti - Gana je superiornija. Zapravo, kad pogledamo iz većega, rekla je da niti jedna CFA nacija nije među 10 najbogatijih zemalja u Africi. Ali od 10 najsiromašnijih, polovica je u CFA zoni.

Farida kaže da francuski kolonijalizam nadilazi novac. Također utječe na obrazovanje i kulturu. Na primjer, rekla je, Svjetska banka daje 130 milijuna dolara godišnje za potporu frankofonim zemljama (zemlje u kojima se priča francuskim jezikom) za plaćanje udžbenika u javnim školama. Farida kaže da je 90% tih knjiga tiskano u Francuskoj. Novac ide izravno iz Svjetske banke u Pariz, a ne u Togo ili bilo koju drugu afričku naciju. Knjige su alat za ispiranje mozga, rekla je Farida. Usredotočeni su na slavu francuske kulture i potkopavaju postignuća drugih naroda, bilo da su američki, azijski ili afrički.

U srednjoj školi Farida je pitala svog oca: "Koriste li ljudi u Europi neki drugi jezik osim francuskog?" On se smijao. Učili su samo o francuskoj povijesti, francuskim izumiteljima i francuskim filozofima. Odrasla je misleći da su jedini pametni ljudi Francuzi. Nikada nije pročitala nijednu američku ili britansku knjigu prije nego što je prvi put otputovala u inozemstvo.

Općenito, rekla je Farida, Francuska Afrika konzumira 80% knjiga koje Francuzi tiskaju. Predsjednik Macron želi proširiti ovu dominaciju i obećao je potrošiti stotine milijuna eura za jačanje francuskog jezika u Africi, izjavljujući da bi on mogao biti "prvi jezik" kontinenta i nazivajući ga "jezikom slobode". S obzirom na trenutne trendove, do 2050. 85% svih govornika francuskog moglo bi živjeti u Africi. Jezik je jedan od stupova podrške opstanku CFA franka.

Politika je nešto drugo. Važan dio CFA sustava je francuska podrška diktaturi. S iznimkom Senegala, niti jedna zemlja bloka CFA nije imala smislenu demokratizaciju. Svaki pojedini uspješni tiranin u frankofonskoj Africi, rekla je Farida, imao je punu podršku francuske države. Kad god dođe do državnog udara protiv demokracije, Francuzi podržavaju pučiste sve dok su oni prijatelji CFA režima. Ali u trenutku kad netko ima antifrancuske tendencije, vidite sankcije, prijetnje ili čak atentate.

Farida ističe primjer Chad i Malija danas. Obje zemlje su pod prijetnjom terorizma i pobune. U Cahdu je pokojnog vojnog diktatora Idrissa Debyja Francuska podržavala tri desetljeća do njegove smrti u travnju. Prema chadskom ustavu, čelnik parlamenta obično je sljedeći na redu za predsjednika, no umjesto toga vojska je postavila Debyjeva sina, generala u vojsci. Francuska vlada pozdravila je ovu ilegalnu tranziciju, a predsjednik Macron je čak posjetio Chad kako bi proslavio ovu prijevaru. U govoru odavanja počasti nazvao je Debyja "prijateljem" i "hrabrim vojnikom" i rekao "Francuska neće dopustiti da itko dovede u pitanje ili prijeti stabilnosti i integritetu Chada danas ili sutra". Sin će, naravno, promovirati CFA franak.

Mali je, s druge strane, rekla je Farida, imao državni udar mjesec dana nakon Chadovog. Hunta i stanovništvo nisu toliko prijateljski raspoloženi prema Parizu i čini se da u Rusiji traže novog partnera za suzbijanje terorizma. Tako je francuska vlada državni udar nazvala "neprihvatljivim", prijeti da će povući trupe iz Malija kako bi ih "ostavila nasamo s teroristima", kako je rekao Farida, i priprema sankcije. Mali je kažnjen od strane Francuske jer je učinio isto što i Chad. Ima despotizma i korupcije s obje strane. Jedina razlika je u tome što se Mali želio odmaknuti od francuske monetarne kontrole, dok Chad i dalje surađuje.

“Kada ste diktator, dokle god radite za Francusku, oni će i dalje nalaziti izgovore da vam pomognu da ostanete na vlasti”, rekla je Farida. Isto su učinili 2005. u njezinoj zemlji Togo, što je dovelo do toga da je sin preuzeo vlast od svog oca diktatora i do njezinog vlastitog političkog buđenja.

Misija Fode Diopa da donese bitcoin u Senegal

Tek kada je Fodé Diop imao priliku otputovati u SAD, mogao je početi gledati svoju zemlju Senegal izvana.

Isprva je devalvacija CFA franka 1994. dovela njegovu akademsku budućnost u opasnost. Imao je priliku otići studirati i igrati košarku na sveučilištu u Kansasu, ali je njegova obiteljska ušteđevina bila uništena. Sretniji od većine oko njega, njegova je obitelj imala još jednu mogućnost: njegov je otac imao prava na knjige za nastavne materijale koje je on izradio, a on ih je mogao upotrijebiti da posudi ono što je bilo potrebno da Fodé ode u školu.

Jednog dana, nekoliko godina nakon što je završio fakultet, dok je živio u SAD-u i radio na novoj web stranici za video on demand sa svojim bratom, Fodé je slučajno naišao na YouTube video dr. Cheikha Anta Diopa, senegalskog znanstvenika i povjesničara, govoreći o tome kako su novac i jezik bili alati za kontrolu ljudskih umova i sredstava za život.

Fodé je već čuo za dr. Diopa - najveće sveučilište u Senegalu nazvano je po njemu - ali nije slušao njegovu kritiku CFA sustava. To je teško pogodilo Fodéa. Kaže da je to bilo poput trenutka u "Matrixu", jednom od njegovih omiljenih filmova, kada Neo uzima crvenu pilulu od Morpheusa i bježi iz svoje kapsule u uznemirujuće brutalni stvarni svijet. Napokon je ugledao vodu u kojoj je plivao dok je odrastao.

"Ovo je bio prvi put u životu da sam počeo razmišljati svojom glavom", rekao je Fodé. “Prvi put sam shvatio da je valuta moje zemlje mehanizam kontrole.”

Rekao je da je to više od puke kontrole nad valutom. Budući da Francuzi tiskaju i kontroliraju novac preko operativnih računa svake zemlje, oni imaju podatke.

“Oni znaju što kamo ide, imaju informacije o svim zemljama. Oni imaju prednost nad tim zemljama. Oni znaju tko je korumpiran. Oni znaju tko kupuje nekretnine u Francuskoj. Oni znaju što je dostupno. Oni imaju prvo pravo odbijanja povlaštenih uvoznih i izvoznih cijena. Imaju potpunu dominaciju,” rekao je Fodé.

Kasnije će razmišljati o devalvaciji iz 1994. godine. Tada je imao samo 18 godina pa nije shvaćao što se dogodilo, osim činjenice da su obiteljske financije postale znatno teže.

“Stavljaju vam vreću na glavu kako ne biste primijetili svoju stvarnost”, rekao je.

U retrospektivi, o tome se vodila velika javna rasprava. Ljudi su shvatili da kada bi išli pretvarati u francuski franak, dobili bi upola manje za svoj novac, iako su radili istu količinu posla. Francuski razlog, rekao je Fodé, bio je učiniti izvoz jeftinijim kako bi afričke zemlje mogle proizvoditi konkurentnije. Ali Fodé to vidi drugačije: to je Francuskoj omogućilo da udari bičem i kupi jeftiniju robu.

Fodé je imao još dva trenutka "crvene pilule". Sljedeći je došao 2007., kada je radio u Las Vegasu na tehnološkoj sceni. Gledao je video Stevea Jobsa, koji je upravo predstavio prvi iPhone. Fodé je bio zapanjen: mobilni telefon koji je imao izvorni preglednik sa zaslonom osjetljivim na dodir. Ista stvar koja je bila na vašem računalu sada je bila i na vašem telefonu. Odmah je znao da će to promijeniti svijet. Njegova sljedeća misao: Kako da izvorna plaćanja unesemo u iPhone aplikacije, tako da ljudi bez bankovnih računa i kreditnih kartica mogu koristiti mobilni novac?

Posljednja crvena pilula za Fodéa bilo je učenje o Bitcoinu 2010. godine. Živio je u Los Angelesu kada je prvi put pročitao bitcoin white paper (bijeli knjiga) Satoshija Nakamota za "peer-to-peer elektronički novčani sustav". Od trenutka kada ga je pročitao, Fodé je pomislio: Po prvi put imamo oružje kojim se možemo boriti protiv ugnjetavanja i kolonijalizma. Novac naroda, koji ne kontroliraju vlade. "Ovo je", rekao je, "upravo ono što nam treba."

Godinama ranije, Fodé je pročitao "Izvan kontrole" Kevina Kellyja. Jedno od poglavlja bilo je o e-valutama. Znao je da će na kraju sav novac biti digitalan, dio velike globalne elektroničke revolucije. Ali nikada nije preduboko razmišljao o transformativnoj snazi koju digitalni novac može imati, sve do Bitcoina.

“Što je novac? Odakle dolazi? Postavljajući ova pitanja, to je ono što je Bitcoin učinio za mene,” rekao je. "Prije toga, ne postavljate sami sebi ova pitanja."

Možda, mislio je, jednog dana Francuska više neće imati pravo ili mogućnost tiskati i kontrolirati novac senegalskog naroda.

Fodé i njegov cimer u Las Vegasu ostajali bi do kasno mnogo puta tijekom narednih godina, razmišljajući o tome što bi Bitcoin mogao omogućiti za plaćanja, štednju i sve gospodarske aktivnosti. Saznao je što se dogodilo kad ste ukrali svoju kreditnu karticu, kakve je informacije to otkrilo. I što su treće strane radile s tim informacijama.

Mislio je da bi brak pametnog telefona i Bitcoina bio nevjerojatan alat za osnaživanje. Fodé bi se često vraćao u Senegal, a svaki put kad bi išao, sa sobom bi ponio hrpu telefona koje bi poklonio. Promatrao ih je kao veze s vanjskim svijetom za svoje prijatelje kod kuće.

Tijekom sljedećih godina radio je u različitim startupovima, a sve u industriji digitalizacije različitih dijelova naših života. Godine 2017. napustio je Vegas i otišao u San Francisco. Pridružio se kampu za kodiranje i odlučio postati računalni inženjer. U početku se jako uključio u scenu kriptovaluta u cjelini, no na kraju se, kaže, "odljubio" od Ethereuma, otprilike u vrijeme kad je počeo ići na sokratske seminare u San Franciscu s osnivačem Rivera Alexom Leishmanom. Upoznao je mnoge programere koji su radili na razvoju bitcoina i najranije korisnike Lightning mreže.

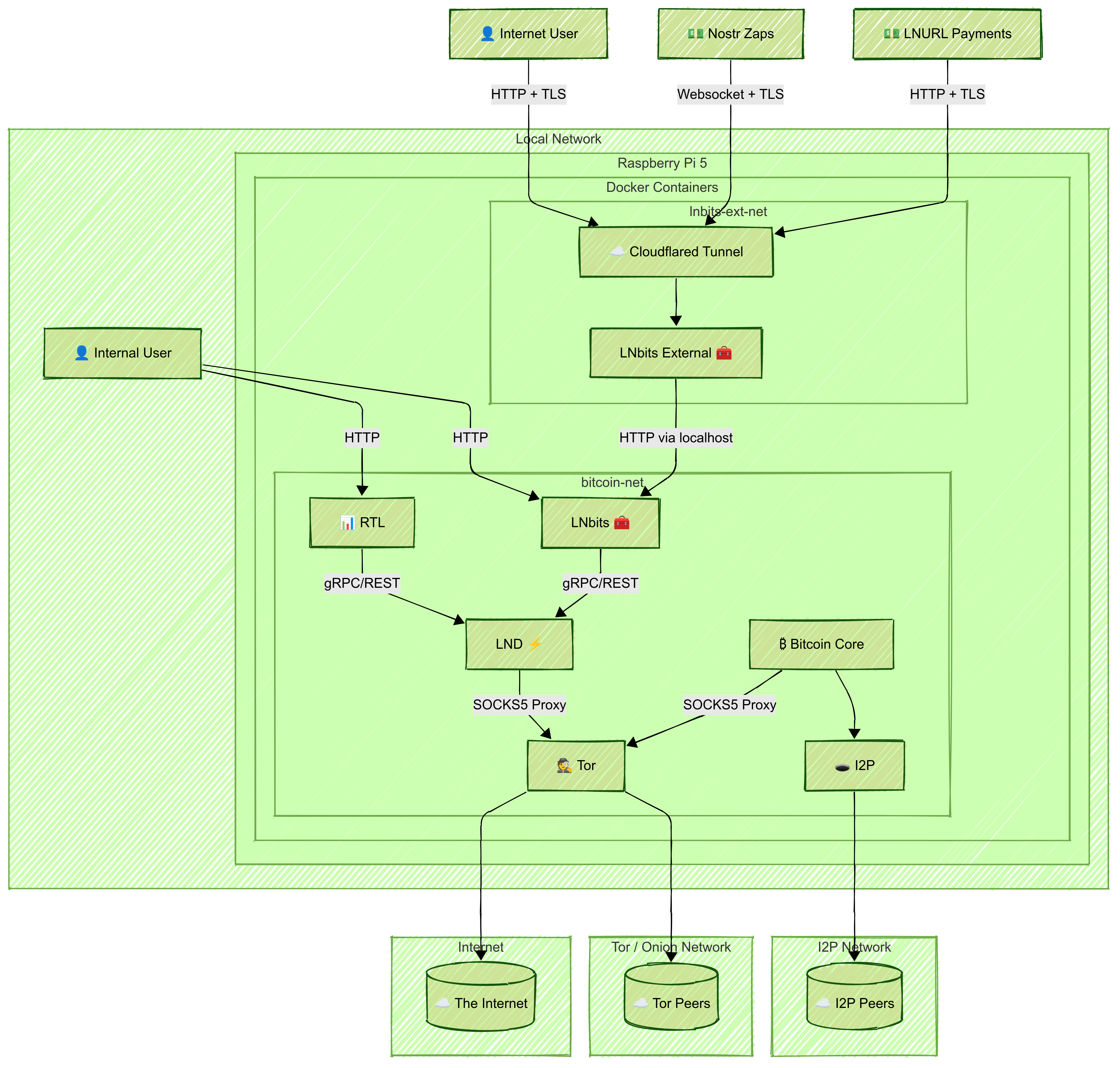

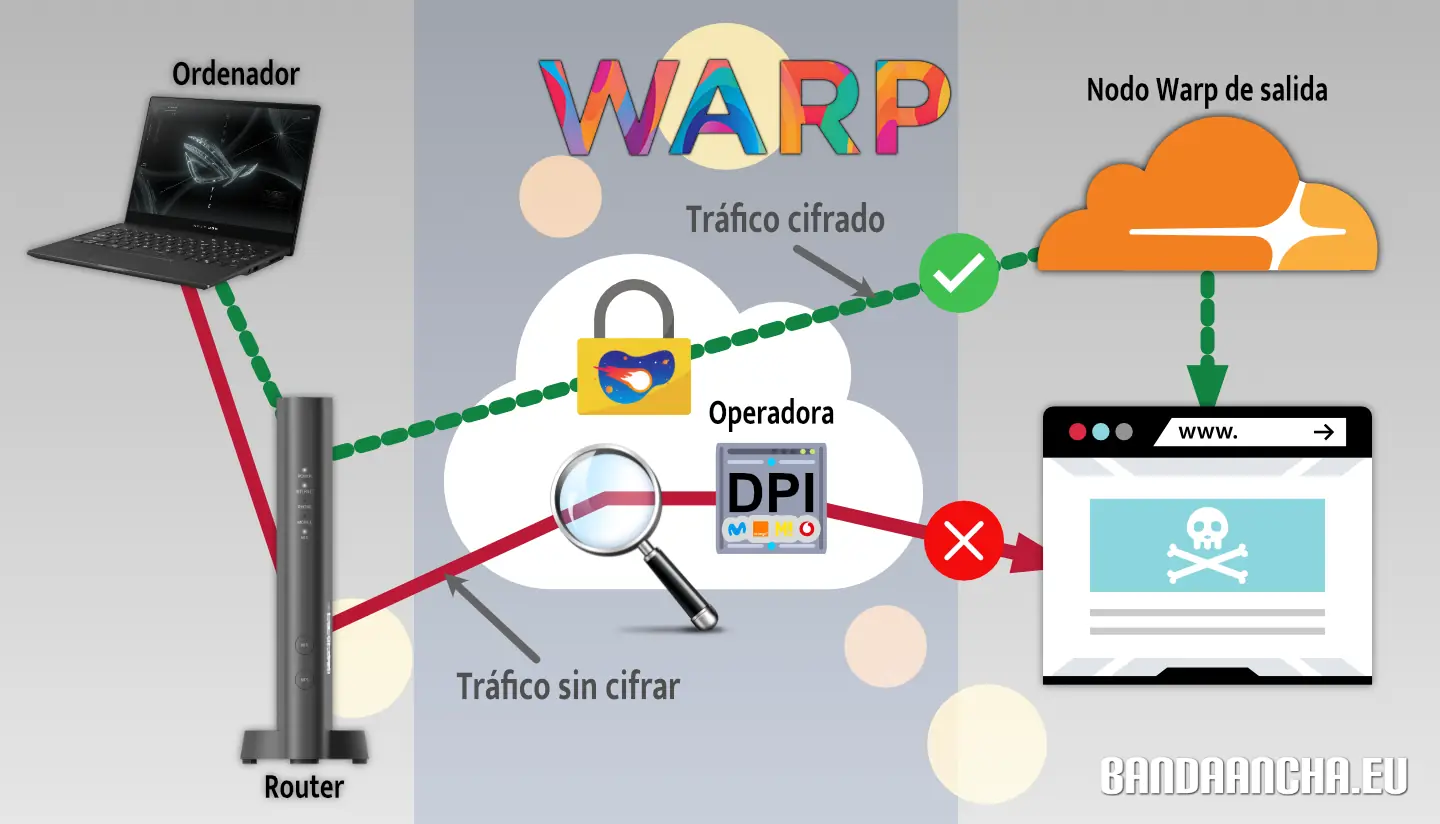

Godine 2019. pobijedio je na hackathonu u sektoru transporta, izradivši Lightning fakturu koja bi otključala Teslu. To mu je dalo veliki poticaj samopouzdanju da može pomoći promijeniti svijet. Odlučio je otići kući u Senegal kako bi širio znanje o Bitcoin. Na putu mu je izvršna direktorica Lightning Labsa Elizabeth Stark dala stipendiju za putovanje na Lightning konferenciju u Berlinu. Tamo je upoznao Richarda Myersa iz GoTenne i programera Willa Clarka, koji su razmišljali o tome kako se mesh mrežama boriti protiv internetske cenzure. Fodé je pomislio: U Senegalu francuski telekom Orange kontrolira sve telefonske mreže. Možda bi mogli pronaći način da zaobiđu francusku kontrolu nad komunikacijama i mogućnost "isključivanja interneta" putem Bitcoina i Lightninga.

Sve telekomunikacijske kanale u Senegalu kontrolira Francuska i mogu ih zatvoriti u slučaju prosvjeda protiv čelnika zemlje, kojeg podržavaju sve dok se drži CFA sustava. Ali, moguće je pronaći krajnje točke, rekao je Fodé, preko drugih pružatelja usluga. To mogu biti druge nacionalne telefonske mreže ili čak satelitske veze. Fodé je stvorio uređaj koji može hvatati ove druge signale. Mobilni telefoni mogli bi se spojiti s tim uređajem, omogućujući korisnicima da budu online čak i kada su Francuzi isključili internet. Kako bi potaknuo ljude koji upravljaju takvim uređajima, plaćao bi im u bitcoinu. Za usmjeravanje podataka i održavanje ovih uređaja u Senegalu plaća se putem Lightninga. To je ono na čemu Fodé danas radi.

"Vrlo je riskantno", rekao je Fodé. “Možete se suočiti sa zatvorom ili novčanom kaznom. Ali uz novčane poticaje, ljudi su voljni.”

Sljedeći put kada Orange isključi internet kako bi zaštitio svog saveznika u vladi, ljudi će možda imati novi način komuniciranja koji režim ne može zaustaviti.

Lightning je, rekao je Fodé, sve.

“Potrebna su nam trenutna i jeftina plaćanja. Ne možemo vršiti on-chain Bitcoin plaćanja. Naknade su jednostavno preskupe. Moramo koristiti Lightning. Nema druge opcije”, rekao je. "I radi."

To posebno zvuči istinito u području doznaka, koje su, prema Svjetskoj banci, glavni izvor BDP-a za mnoge CFA zemlje. Na primjer: 14,5% BDP-a temelji se na inozemnim doznakama. Za Senegal je 10,7%; Gvineja Bisau, 9,8%; Togo, 8,4%; i Mali, 6%. Prosječni trošak slanja doznake od 200 USD u sub-saharsku Afriku je 8%, a prosječni trošak slanja 500 USD 9%. Devizne doznake putem servisa poput Strike-a koje se temelje na bitcoinu mogu smanjiti naknade ispod 1%. Usvajanjem bitcoin modela i koriptenjem ovakvih usluga može se uštedjeti od 0,5% do 1% BDP-a CFA zemalja.Ako to pogledamo izdaleka, svake godine pošiljatelji doznaka širom svijeta šalju kući otprilike 700 milijardi dolara. Moglo bi se uštedjeti između 30 i 40 milijardi dolara, što je otprilike isti iznos koji SAD troši svake godine na inozemnu pomoć.

Fodé razumije zašto bi ljudi na Zapadu mogli biti skeptični prema Bitcoinu. “Ako imate aplikaciju Venmo i Cash, možda ne vidite zašto je to važno. Imate sve pogodnosti modernog monetarnog sustava. Ali kad odete u Senegal, više od 70% naših ljudi nikada nije kročilo u banku. Mama nikada nije imala kreditnu ili debitnu karticu”, rekao je.

Pita se: Kako će uopće sudjelovati u globalnom financijskom sustavu?

Rekao je da će brak pametnih telefona i Bitcoina osloboditi ljude i promijeniti društvo. Fodé je spomenuo "Mobilni val", knjigu koju je izvršni direktor MicroStrategyja Michael Saylor napisao o revoluciji pomoću uređaja koji stanu u jednu ruku. Kad je Fodé prvi put dotaknuo iPhone, znao je da je to ono što je čekao. Svemir se urotio, pomislio je. U samo nekoliko kratkih godina, vidio je iPhone, Veliku financijsku krizu, Satotshijevo izdanje Bitcoina i vlastitu tranziciju da postane američki građanin.

Rekao je da, budući da je pola života proveo u Africi, a pola u SAD-u, vidi put naprijed.

“Kada odem kući, vidim kako su ljudi sputani. Ali na isti način na koji smo preskočili fiksne telefone i prešli ravno na mobitele, preskočit ćemo banke i prijeći ravno na Bitcoin.”

Još jedan učinak koji vidi u Senegalu je da kada su ljudi izloženi Bitcoinu, počnu štedjeti.

“Danas, kod kuće, razmišljam o tome kako pomoći ljudima da uštede novac”, rekao je. “Ovdje nitko ništa ne štedi. Samo troše svaki CFA franak koji mogu dobiti.”

Fodé je "zauvijek zahvalan" za bitcoin koji mu je Leishman dao, jer ga je na kraju dao u malim dijelovima ljudima u Senegalu - onima koji su dolazili na događaje ili postavljali dobra pitanja. Ljudi su vidjeli kako njegova vrijednost raste s vremenom.

S velikim je uzbuđenjem promatrao što se događa u El Salvadoru. Kada je ranije ovog mjeseca stajao u konferencijskoj dvorani u Miamiju i slušao osnivača Strikea Jacka Mallersa kako najavljuje da je jedna država dodala bitcoin kao zakonsko sredstvo plaćanja, Fodé je rekao da je zaplakao. Mislio je da se ovo nikada neće dogoditi.

“Ono što je počelo kao pohrana vrijednosti, sada se razvija u sredstvo razmjene”, rekao je.

El Salvador ima neke sličnosti sa zemljama CFA zone. To je siromašnija nacija, vezana za stranu valutu, ovisna o uvozu, sa slabijom izvoznom bazom. Njegovu monetarnu politiku kontrolira vanjska sila. 70% zemlje nema bankarstvo, a 22% nacionalnog BDP-a oslanja se na inozemne doznake.

"Ako bi to mogla biti dobra opcija za njih," mislio je Fodé, "možda bi mogla biti i za nas."

Ali zna da postoje velike prepreke.

Jedan je francuski jezik. Nema puno francuskih informacija na GitHubu ili u dokumentacijskim materijalima za Lightning ili o Bitcoin coreu. Trenutno Fodé radi na prevođenju dijela ovoga na francuski kako bi se lokalna zajednica programera mogla više uključiti.

Može li se zajednica Bitcoin Beach (Bitcoin plaža) na kraju pojaviti u Senegalu? Da, rekao je Fodé. Zato se vratio i zato vodi sastanke, prikuplja donacije putem Lightninga i gradi verziju Radija Slobodna Europa koju pokreću građani i koja se temelji na Bitcoinu.

"Mogli bi me zatvoriti", rekao je. "Ali kroz sastanke se trudim da ne budem niti jedina točka neuspjeha (single point of failure)."

On misli da će biti teško usvojiti Bitcoin u Senegalu zbog francuskog utjecaja.

"Neće proći bez borbe", rekao je.

Kao što je rekao Ndongo Samba Sylla, “Danas se Francuska suočava s relativnim ekonomskim padom u regiji koju je dugo smatrala svojim privatnim rezervatom. Čak i suočena s usponom drugih sila poput Kine, Francuska nema namjeru odustati od vlasti - borit će se do posljednjeg."

Ali možda bi to, umjesto nasilne revolucije, mogla biti postupna mirna revolucija tijekom vremena koja izbacuje kolonijalizam.

"Ne iznenadno isključivanje, već paralelni sustav, gdje se ljudi mogu sami odlučiti tijekom vremena", rekao je Fodé. “Bez prisile.”

Što se tiče ljudi koji misle da samo trebamo tražiti od vlade da zaštiti naša prava?

"Oni ne znaju da demokracije poput Francuske imaju lošu stranu", rekao je Fodé. “Neće nam dati slobodu. Umjesto toga, trebali bismo slijediti korake cypherpunka i zgrabiti našu slobodu koristeći otvoreni kod.”

Na pitanje o šansama Bitcoina da zamijeni središnje bankarstvo, Fodé je rekao da ta ideja “Amerikancima može zvučati ludo, ali za Senegalce ili Togoance, središnje banke su parazit našeg društva. Moramo uzvratiti.”

Fodé smatra da Bitcoin "mijenja život".

“Nikada prije nismo imali sustav u kojem bi se novac mogao kovati na decentraliziran način. Ali ovo je ono što imamo danas. To je rješenje za one kojima je najpotrebnije. Po prvi put imamo moćno oruđe za suzbijanje ugnjetavanja”, rekao je. “Možda nije savršeno, ali moramo koristiti alate koje danas imamo da se borimo za ljude. Ne čekati da nam netko dođe pomoći.”

Odvajanje novca od države

Godine 1980. kamerunski ekonomist Joseph Tchundjang Pouemi napisao je Novac, ropstvo i sloboda: Afrička monetarna represija (Monnaie, servitude et liberté: La répression monétaire de l’Afrique) Teza: novčana ovisnost je temelj svih drugih oblika ovisnosti. Završne riječi knjige posebno snažno zvuče danas: “Sudbina Afrike bit će iskovana novcem ili se uopće neće iskovati.”

Novac i valuta zakopani su ispod površine u globalnom pokretu za ljudska prava. Oni se gotovo nikada ne spominju na konferencijama o ljudskim pravima i rijetko se o njima raspravlja među aktivistima. Ali pitajte zagovornika demokracije iz autoritarnog režima o novcu, i ispričat će vam nevjerojatne i tragične priče. Demonetizacija u Eritreji i Sjevernoj Koreji, hiperinflacija u Zimbabveu i Venezueli, državni nadzor u Kini i Hong Kongu, zamrznuta plaćanja u Bjelorusiji i Nigeriji i ekonomski zaštitni zidovi u Iranu i Palestini. A sada: monetarni kolonijalizam u Togu i Senegalu. Bez financijske slobode pokreti i nevladine organizacije ne mogu se održati. Ako su njihovi bankovni računi zatvoreni, novčanice demonetizirane ili sredstva obezvrijeđena, njihova moć je ograničena i tiranija maršira.

Monetarna represija i dalje se skriva i o njoj se ne govori u pristojnim krugovima. Današnja stvarnost za 182 milijuna ljudi koji žive u CFA zemljama je da iako su možda politički neovisni po imenu, njihova su gospodarstva i novac još uvijek pod kolonijalnom vlašću, a strane sile još uvijek zlorabe i produljuju taj odnos kako bi iscijedile i iskorištavale što više vrijednosti iz njihova društva i geografije što je više moguće.

Posljednjih godina građani CFA zone sve više ustaju. Slogan Francusko odobrenje "France Dégage!" postao je poklič okupljanja. No čini se da najglasniji kritičari sustava, među njima Pigeaud i Sylla, ne nude održivu alternativu. Oni odbacuju status quo i ropstvo MMF-a, samo kako bi predložili ili regionalnu valutu, koju kontroliraju lokalni čelnici, ili sustav u kojem svaka CFA nacija stvara i upravlja vlastitom valutom. Ali samo zato što su Senegal ili Togo dobili monetarnu neovisnost od Francuske, ne jamči da će imati dobre rezultate ili da čelnici zemlje neće zlorabiti valutu.

Još uvijek postoji prijetnja domaće diktatorske loše vladavine ili novog zarobljavanja od strane ruskih ili kineskih stranih sila. Jasno je da ljudima treba novac koji zapravo lomi kotač, novac koji mogu kontrolirati i kojim vlade bilo koje vrste ne mogu manipulirati. Baš kao što je došlo do povijesnog odvajanja crkve i države koje je utrlo put prosperitetnijem i slobodnijem ljudskom društvu, u tijeku je odvajanje novca od države.

Bi li građani CFA nacija, s vremenom, s povećanjem pristupa internetu, mogli popularizirati Bitcoin do te mjere da bi vlade bile prisiljene de facto ga usvojiti, kao što se dogodilo u zemljama Latinske Amerike poput Ekvadora s "dolarización popular" (popularna dolarizacija)? Povijest ostaje za pisati, ali jedno je sigurno: Svjetska banka i MMF oduprijet će se svim trendovima u tom smjeru. Već su zamahnuli protiv El Salvadora.

Nedavno je glumac Hill Harper citiran u The New York Timesu u vezi s njegovim aktivizmom oko Bitcoina u afroameričkoj zajednici. Rekao je, vrlo jednostavno, "Oni ne mogu kolonizirati Bitcoin."

Farida Nabourema se slaže. “Bitcoin”, rekla je, “prvi put ikada da postoji novac koji je zapravo decentraliziran i dostupan svakome u svijetu bez obzira na boju kože, ideologiju, nacionalnost, količinu bogatstva ili kolonijalnu prošlost.”

Rekla je da je to narodna valuta, pa čak ide i korak dalje.

"Možda", rekla je, "bitcoin bismo trebali nazvati valutom dekolonizacije."

Originalan tekst autora Alex Gladstein objavljen je na portalu Bitcoin Magazine. Prijevod teksta napravljen je uz dozvolu autora.

-

@ c1e9ab3a:9cb56b43

2025-05-09 23:10:14

@ c1e9ab3a:9cb56b43

2025-05-09 23:10:14I. Historical Foundations of U.S. Monetary Architecture

The early monetary system of the United States was built atop inherited commodity money conventions from Europe’s maritime economies. Silver and gold coins—primarily Spanish pieces of eight, Dutch guilders, and other foreign specie—formed the basis of colonial commerce. These units were already integrated into international trade and piracy networks and functioned with natural compatibility across England, France, Spain, and Denmark. Lacking a centralized mint or formal currency, the U.S. adopted these forms de facto.

As security risks and the practical constraints of physical coinage mounted, banks emerged to warehouse specie and issue redeemable certificates. These certificates evolved into fiduciary media—claims on specie not actually in hand. Banks observed over time that substantial portions of reserves remained unclaimed for years. This enabled fractional reserve banking: issuing more claims than reserves held, so long as redemption demand stayed low. The practice was inherently unstable, prone to panics and bank runs, prompting eventual centralization through the formation of the Federal Reserve in 1913.

Following the Civil War and unstable reinstatements of gold convertibility, the U.S. sought global monetary stability. After World War II, the Bretton Woods system formalized the U.S. dollar as the global reserve currency. The dollar was nominally backed by gold, but most international dollars were held offshore and recycled into U.S. Treasuries. The Nixon Shock of 1971 eliminated the gold peg, converting the dollar into pure fiat. Yet offshore dollar demand remained, sustained by oil trade mandates and the unique role of Treasuries as global reserve assets.

II. The Structure of Fiduciary Media and Treasury Demand

Under this system, foreign trade surpluses with the U.S. generate excess dollars. These surplus dollars are parked in U.S. Treasuries, thereby recycling trade imbalances into U.S. fiscal liquidity. While technically loans to the U.S. government, these purchases act like interest-only transfers—governments receive yield, and the U.S. receives spendable liquidity without principal repayment due in the short term. Debt is perpetually rolled over, rarely extinguished.

This creates an illusion of global subsidy: U.S. deficits are financed via foreign capital inflows that, in practice, function more like financial tribute systems than conventional debt markets. The underlying asset—U.S. Treasury debt—functions as the base reserve asset of the dollar system, replacing gold in post-Bretton Woods monetary logic.

III. Emergence of Tether and the Parastatal Dollar

Tether (USDT), as a private issuer of dollar-denominated tokens, mimics key central bank behaviors while operating outside the regulatory perimeter. It mints tokens allegedly backed 1:1 by U.S. dollars or dollar-denominated securities (mostly Treasuries). These tokens circulate globally, often in jurisdictions with limited banking access, and increasingly serve as synthetic dollar substitutes.

If USDT gains dominance as the preferred medium of exchange—due to technological advantages, speed, programmability, or access—it displaces Federal Reserve Notes (FRNs) not through devaluation, but through functional obsolescence. Gresham’s Law inverts: good money (more liquid, programmable, globally transferable USDT) displaces bad (FRNs) even if both maintain a nominal 1:1 parity.

Over time, this preference translates to a systemic demand shift. Actors increasingly use Tether instead of FRNs, especially in global commerce, digital marketplaces, or decentralized finance. Tether tokens effectively become shadow base money.

IV. Interaction with Commercial Banking and Redemption Mechanics

Under traditional fractional reserve systems, commercial banks issue loans denominated in U.S. dollars, expanding the money supply. When borrowers repay loans, this destroys the created dollars and contracts monetary elasticity. If borrowers repay in USDT instead of FRNs:

- Banks receive a non-Fed liability (USDT).

- USDT is not recognized as reserve-eligible within the Federal Reserve System.

- Banks must either redeem USDT for FRNs, or demand par-value conversion from Tether to settle reserve requirements and balance their books.

This places redemption pressure on Tether and threatens its 1:1 peg under stress. If redemption latency, friction, or cost arises, USDT’s equivalence to FRNs is compromised. Conversely, if banks are permitted or compelled to hold USDT as reserve or regulatory capital, Tether becomes a de facto reserve issuer.

In this scenario, banks may begin demanding loans in USDT, mirroring borrower behavior. For this to occur sustainably, banks must secure Tether liquidity. This creates two options: - Purchase USDT from Tether or on the secondary market, collateralized by existing fiat. - Borrow USDT directly from Tether, using bank-issued debt as collateral.

The latter mirrors Federal Reserve discount window operations. Tether becomes a lender of first resort, providing monetary elasticity to the banking system by creating new tokens against promissory assets—exactly how central banks function.

V. Structural Consequences: Parallel Central Banking

If Tether begins lending to commercial banks, issuing tokens backed by bank notes or collateralized debt obligations: - Tether controls the expansion of broad money through credit issuance. - Its balance sheet mimics a central bank, with Treasuries and bank debt as assets and tokens as liabilities. - It intermediates between sovereign debt and global liquidity demand, replacing the Federal Reserve’s open market operations with its own issuance-redemption cycles.

Simultaneously, if Tether purchases U.S. Treasuries with FRNs received through token issuance, it: - Supplies the Treasury with new liquidity (via bond purchases). - Collects yield on government debt. - Issues a parallel form of U.S. dollars that never require redemption—an interest-only loan to the U.S. government from a non-sovereign entity.

In this context, Tether performs monetary functions of both a central bank and a sovereign wealth fund, without political accountability or regulatory transparency.

VI. Endgame: Institutional Inversion and Fed Redundancy

This paradigm represents an institutional inversion:

- The Federal Reserve becomes a legacy issuer.

- Tether becomes the operational base money provider in both retail and interbank contexts.

- Treasuries remain the foundational reserve asset, but access to them is mediated by a private intermediary.

- The dollar persists, but its issuer changes. The State becomes a fiscal agent of a decentralized financial ecosystem, not its monetary sovereign.

Unless the Federal Reserve reasserts control—either by absorbing Tether, outlawing its instruments, or integrating its tokens into the reserve framework—it risks becoming irrelevant in the daily function of money.

Tether, in this configuration, is no longer a derivative of the dollar—it is the dollar, just one level removed from sovereign control. The future of monetary sovereignty under such a regime is post-national and platform-mediated.

-

@ bf47c19e:c3d2573b

2025-05-11 17:39:37

@ bf47c19e:c3d2573b

2025-05-11 17:39:37Originalni tekst na trzisnoresenje.blogspot.com

22.12.2017 / Autor: Slaviša Tasić

Ovoliki uspon Bitcoina neobjašnjiv je za ekonomiste. Ne znam da li je to problem za bitcoin ili za ekonomiste, ali činjenica je da se uspeh bitcoina ne uklapa u postojeće ekonomske koncepte bar kada se radi o njemu kao valuti (blockchain kao tehnološka podloga je druga stvar). Možda su tinejdžeri koji su kupovali bitcoin 2010. i sada postali milioneri ispali pametniji od ekonomista, ali ja i dalje ne vidim odgovor bitcoina na neka standardna konceptualna pitanja. Postoji apokrifna izjava pripisana nekom profesoru ekonomije: "OK, vidim da to radi u praksi -- ali čik da vidim da li radi u teoriji?" Ovo je nešto tog tipa.

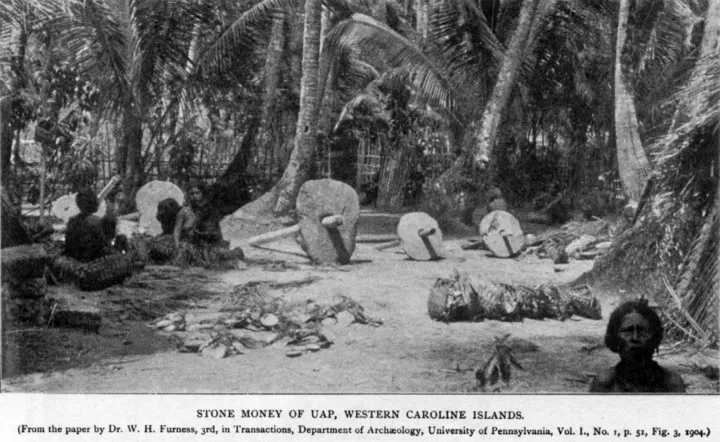

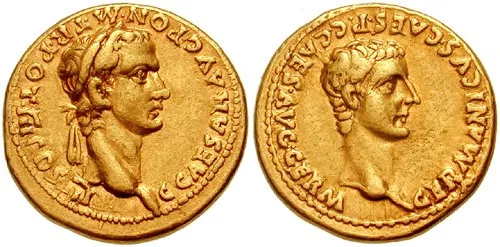

O poreklu novca, od Aristotela nasuprot Platonu pa sve do danas, postoje dve teorije. Jedna je teorija robnog novca i po njoj je novac nastao kada su neke vredne stvari počele da se češće koriste u razmeni. Plemeniti metali, naročito srebro i zlato, najpogodniji za čuvanje, oblikovanje i seckanje tako su postali novac. Kada se kasnije pojavio papirni novac on je sve do prvih decenija 20. veka bio samo hartija od vrednosti koja donosiocu daje pravo na propisanu količinu zlata.

Druga teorija je kartalizam, po kojoj neku robu novcem ne čini njena unutrašnja vrednost ili robna podloga, već država onda kada odluči da tu robu prihvata za naplatu poreza. Zbog toga je prelaz na papirni novac tokom 20. veka bio tako bezbolan i papirne valute se danas bez problema prihvataju. Današnji papirni novac nije više sertifikat koji vam daje pravo na zlato, ali vrednost ima jer u krajnjoj liniji znate da njime uvek možete platiti državi za porez ili usluge.

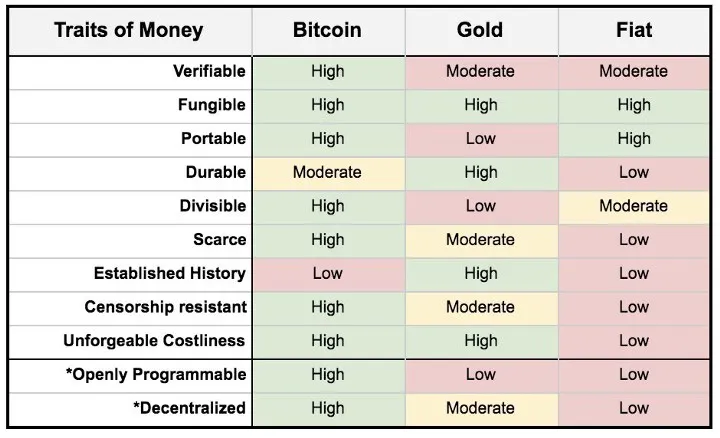

Bitcoin se ne uklapa ni u jednu od ovih teorija. On nema imanentnu vrednost kao robni novac, niti se može koristiti za plaćanje državi. Jedini način za bitcoin da ima neku vrednost je da ga prihvataju druge privatne strane u transakcijama. To je potpuni novitet u istoriji novca, jer se po prvi put radi o privatnom dekretnom (proklamovanom ili fiat) novcu. Postojao je privatni novac sa robnom podlogom; postoji državni dekretni novac; ali nikad privatni dekretni novac.

Najveći problem sa bitcoinom kao valutom je nestabilnost. To što njegova vrednost vrtoglavo raste nikako nije argument u prilog njemu jer nestabilnost valute isključuje mogućnost smislenog ugovaranja u njoj. Pristalice bitcoina dobro znaju da je njegova ponuda automatski ograničena i to je čest argument u odbranu bitcoina kao valute i navodno u prilog njegove stabilnosti. Ja nisam siguran da ograničenost ponude igra tako veliku ulogu.

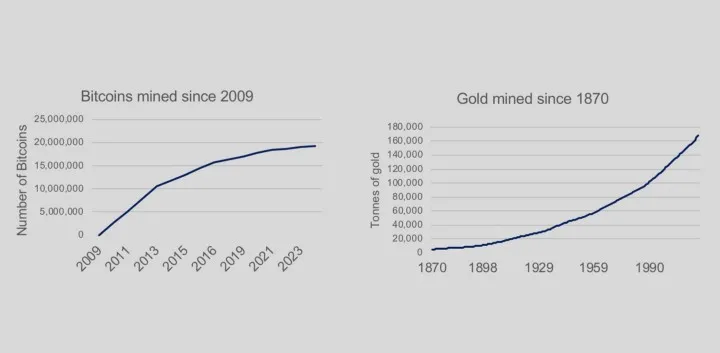

Prvo, iako je količina bitcoina ograničena, može se napraviti neograničeno mnogo kopija bitcoina ili boljih kripto valuta. Već sada postoji na hiljade njih. Šta ograničenost ponude bitcoina uopšte znači kada ima neograničeno mnogo alternativa?

Drugo, iako je ponuda ograničena, cenu novca, kao i svega drugog, određuju ponuda i tražnja. A tražnja je kao što vidimo veoma varijabilna. Tako na jednoj strani imamo kvaziograničenost ponude a na drugoj veliku neizvesnost tražnje. To sve ukazuje na ogromnu nestabilnost.

Kod klasičnih valuta, poput evra ili dinara, ponuda je ograničena politikom centralne banke. Mnogi će reći da to nije nikakva garancija, ali zapadne valute već 30 godina nemaju nikakvu inflaciju, a u proteklih desetak godina veći problem bila je deflacija. Tražnja - želja za držanjem novca - je kod državnih valuta takođe varijabilna, ali mnogo manje jer monopolski karakter ovih valuta i naplata poreza u njima garantuju njihovu upotrebu. I kod tradicionalnih valuta ne samo da je tražnja novca relativno stabilna, već u situacijama kada tražnja novca bude nestabilna, fleksibilnost njegove ponude postaje prednost a ne mana. Na primer, tražnja za švajcarskim francima je negde oko 2009. naglo porasla. Švajcarska centralna banka je na to reagovala ogromnim povećanjem ponude, tako da je franak sačuvao bazičnu stabilnost. Jeste ojačao ali u razumnoj meri - ne desetostruko ili stostruko kao što rade kriptovalute.

Zato ne vidim kako se oscilacije bitcoina mogu zaustaviti. Jasno je da kriptovalute imaju neku korisnost u transakcijama, makar to bilo i za ilegalne aktivnosti, ali kada je ponuda neograničena a tražnja neizvesna onda nema nikakvih smernica buduće vrednosti. Ne znam koliko se to čak i može nazvati balonom jer se uopšte nemamo na šta osloniti u proceni nekakve prave vrednosti -- nema nikakvog fundamentalnog razloga ni da cena bitcoina poraste na $19,000 niti da danas padne na $12,500. Jedina vrednost koja u teoriji ima smisla je nula ili vrlo blizu nule.

-

@ a5ee4475:2ca75401

2025-05-09 17:10:35

@ a5ee4475:2ca75401

2025-05-09 17:10:35Título H1 - Formatação Markdown

[Titulo com '# ' antes do texto, pode não funcionar se o título H1 for iniciado depois de um texto normal]

list #descentralismo #markdown #clients #Amethyst #Yakihonne

Título H2 [2 hashtags e espaço]

Título H3 [3 hashtags e espaço]

Título H4 [4 hashtags e espaço]

Título H5 [5 hashtags e espaço]

Título H6 [6 hashtags e espaço]

*Copie e cole o texto para enxergar os caracteres usados

Réguas horizontais

- Com 3 sublinhados (_) seguidos:

- Com 3 hífens (-) seguidos:

- Com três asteriscos (*) seguidos:

Ênfases

Negrito: - Dois asteriscos antes e depois: Este é um texto em negrito

- Dois sublinhados antes e depois: Esse é um texto em negrito

Itálico - Um asterisco antes e um depois: Esse é um texto em itálico

- Um sublinhado antes e um depois: Esse é um texto em itálico

Tachado:

~~Aqui houve uma rasura~~

Bloco de citações

Usando 1 a 3 “>”:

O bloco de citações pode ser eninhado…

…Usando cada vez mais maior-que (>).

…Mesmo com espaços entre eles.

Listas

Não-ordenadas

- Crie um tópico começando com

+,-ou*. - Subtópicos são feitos adicionando 2 espaços:

- A mudança da marcação inicial não altera a lista:

- Com asterisco

- Com sinal de mais

- Com sinal de menos

- Muito fácil!

Ordenadas

- Lorem ipsum dolor sit amet

- Consectetur adipiscing elit

- Integer molestie lorem at massa

- Você pode usar números em sequência...

- ...ou deixar tudo como

1.ou outro número.

O número inicia com recuos:

- foo

- bar

Códigos

códigona mesma linhaCaixa de código

-

Códigos intentados com 4 espaços:

// Some comments line 1 of code line 2 of code line 3 of code

-

Com 3 acentos graves antes e depois:

Marcação de texto:

Insira o texto aqui...Marcação de sintaxe:

``` js var foo = function (bar) { return bar++; };

console.log(foo(5)); ```

Tabelas

| APP | Descrição | | ------ | ----------- | | Element | App de mensagens que usa a rede Matrix. | | Simplex | App de mensagens bastante usado. | | 0xchat | App de mensagens no Nostr. |

Links

-

Link autoconvertido https://github.com/nodeca/pica (habilite o linkify para ver)

Imagens nomeadas

Minion:

Stormtroopocat:

[https://octodex.github.com/images/stormtroopocat.jpg])

Como links, imagens também tem sintaxe footnote ‘!’ + ‘Outro texto’...

[https://octodex.github.com/images/dojocat.jpg])

…com uma referência id posterior da referência na localização da URL.

Plugins

O recurso de

markdown-ité um suporte muito eficaz de plugins de sintaxe.

Emojis

*Acesse o link para entender melhor

Marcação clássica: :wink: :cry: :laughing: :yum:

Figuras Ascii (emoticons): :-) :-( 8-) ;)

Veja como mudar a exibição com o twemoji.

Sobrescrito / Subscrito

*Acesse os links para entender melhor

- 19^th^

- H~2~O

\

*Acesse o link para entender melhor

++Texto Inserido++

\

*Acesse o link para entender melhor

==Texto marcado==

Notas de Rodapé

*Acesse o link para entender melhor

Nota de rodapé 1 link[^primeiro].

Nota de rodapé 2 link[^segundo].

Rodapé^[Texto do rodapé na linha] definição na linha.

Referência duplicada no rodapé[^segundo].

[^primeiro]: Rodapé pode ter marcação

e múltiplos parágrafos.[^segundo]: Texto de rodapé.

Listas de Definição

*Acesse o link para entender melhor

Termo 1

: Definição 1 com continuação preguiçosa.

Termo 2 com marcação na linha

: Definição 2

{ algum código, parte da Definição 2 } Third paragraph of definition 2.Estilo compacto:

Termo 1 ~ Definição 1

Termo 2 ~ Definição 2a ~ Definição 2b

Esse texto é uma adaptação do:

nostr:nevent1qqsv54qfgtme38r2tl9v6ghwfj09gdjukealstkzc77mwujr56tgfwspzamhxue69uhhyetvv9ujumn0wd68ytnzv9hxgtczyqy0j6zknu2lr7qrge5yt725azecflhxv6d2tzwgtwrql5llukdqjqcyqqqqqqgfdk5w3

-

@ 21335073:a244b1ad

2025-05-09 13:56:57

@ 21335073:a244b1ad

2025-05-09 13:56:57Someone asked for my thoughts, so I’ll share them thoughtfully. I’m not here to dictate how to promote Nostr—I’m still learning about it myself. While I’m not new to Nostr, freedom tech is a newer space for me. I’m skilled at advocating for topics I deeply understand, but freedom tech isn’t my expertise, so take my words with a grain of salt. Nothing I say is set in stone.

Those who need Nostr the most are the ones most vulnerable to censorship on other platforms right now. Reaching them requires real-time awareness of global issues and the dynamic relationships between governments and tech providers, which can shift suddenly. Effective Nostr promoters must grasp this and adapt quickly.

The best messengers are people from or closely tied to these at-risk regions—those who truly understand the local political and cultural dynamics. They can connect with those in need when tensions rise. Ideal promoters are rational, trustworthy, passionate about Nostr, but above all, dedicated to amplifying people’s voices when it matters most.

Forget influencers, corporate-backed figures, or traditional online PR—it comes off as inauthentic, corny, desperate and forced. Nostr’s promotion should be grassroots and organic, driven by a few passionate individuals who believe in Nostr and the communities they serve.

The idea that “people won’t join Nostr due to lack of reach” is nonsense. Everyone knows X’s “reach” is mostly with bots. If humans want real conversations, Nostr is the place. X is great for propaganda, but Nostr is for the authentic voices of the people.

Those spreading Nostr must be so passionate they’re willing to onboard others, which is time-consuming but rewarding for the right person. They’ll need to make Nostr and onboarding a core part of who they are. I see no issue with that level of dedication. I’ve been known to get that way myself at times. It’s fun for some folks.

With love, I suggest not adding Bitcoin promotion with Nostr outreach. Zaps already integrate that element naturally. (Still promote within the Bitcoin ecosystem, but this is about reaching vulnerable voices who needed Nostr yesterday.)

To promote Nostr, forget conventional strategies. “Influencers” aren’t the answer. “Influencers” are not the future. A trusted local community member has real influence—reach them. Connect with people seeking Nostr’s benefits but lacking the technical language to express it. This means some in the Nostr community might need to step outside of the Bitcoin bubble, which is uncomfortable but necessary. Thank you in advance to those who are willing to do that.

I don’t know who is paid to promote Nostr, if anyone. This piece isn’t shade. But it’s exhausting to see innocent voices globally silenced on corporate platforms like X while Nostr exists. Last night, I wondered: how many more voices must be censored before the Nostr community gets uncomfortable and thinks creatively to reach the vulnerable?

A warning: the global need for censorship-resistant social media is undeniable. If Nostr doesn’t make itself known, something else will fill that void. Let’s start this conversation.

-

@ 502ab02a:a2860397

2025-05-11 14:57:43

@ 502ab02a:a2860397

2025-05-11 14:57:43Zeitgeber (ออกเสียงว่า ไซท’เกเบอะ) มาจากภาษาเยอรมัน คำว่า Zeit แปลว่า “เวลา” คำว่า Geber แปลว่า “ผู้ให้” หรือ “ตัวให้” แปลรวมกันว่า “ผู้ให้เวลา” หรือ “ตัวตั้งเวลา” ในบริบทชีววิทยาหมายถึง สิ่งแวดล้อมภายนอก ที่คอย “ตั้งนาฬิกาชีวภาพ” ภายในร่างกายเราให้เดินตามจังหวะที่เหมาะสม

นักวิจัยด้านนาฬิกาชีวภาพอย่าง Jürgen Aschoff และ Franz Halberg ในปี 1960–70s ใช้คำนี้เพื่ออธิบาย สิ่งเร้าที่ช่วยรีเซ็ตนาฬิกากลาง (Suprachiasmatic Nucleus) ของเราให้ตรงกับโลกภายนอก

ตัวอย่าง Zeitgeber หลักๆเช่น 1.แสงสว่าง-ความมืด แสงแดดเช้า (Blue light) บอกสมองว่า “เช้าแล้ว ตื่นได้” ตัวตั้ง circadian ความมืดตอนกลางคืน ปล่อยให้เมลาโทนินหลั่ง ส่งสัญญาณง่วงและพักผ่อน

2.อุณหภูมิ อุณหภูมิรอบตัวที่ลดลงตอนค่ำ ช่วยกระตุ้นการหลั่งเมลาโทนิน อีกแรงให้รู้ว่า “ได้เวลาเข้านอนแล้ว”

3.มื้ออาหาร เวลากินอาหารเป็นเวลาช่วยรีเซ็ตนาฬิกา peripheral clocks ในอวัยวะอย่างตับ ลำไส้

4.กิจกรรมทางสังคม-เสียง การทำงาน-พักผ่อนตามตารางประจำวัน หรือเสียงนาฬิกาปลุก / เสียงธรรมชาติช่วงเช้า ช่วยให้สมองปรับจังหวะได้

แล้วทำไม Zeitgeber ถึงมีความสำคัญขนาดนั้น? ลองนึกถึงนาฬิกาที่ตั้งผิดเวลาครับ ถ้าไม่มี zeitgeber ร่างกายเราจะเดินนาฬิกาชีวภาพได้ไม่ตรง “อาจง่วงไม่เป็นเวลา นอนไม่ลึก หรือฮอร์โมนเพี้ยน” การใช้ zeitgeber ให้เหมาะสม (เช่น รับแสงเช้าจริง ๆ งดจ้องจอหลังกลางคืน) จะช่วยให้ circadian, ultradian และ infradian rhythms ทำงานสอดคล้องกับธรรมชาติ ลดอาการ jet-lag, นอนไม่หลับ, อารมณ์ขึ้นลง หรือแม้แต่ปรับฮอร์โมนให้สมดุล ดังนั้น Zeitgeber คือ “เครื่องตั้งเวลา” ของร่างกายเรา ที่ช่วยให้ทุกกระบวนการชีวภาพเดินจังหวะตามโลกภายนอกอย่างกลมกลืน การเข้าใจและใช้ zeitgeber ให้ถูกต้อง จึงเป็นกุญแจสำคัญของสุขภาพกาย/ใจที่แข็งแรงยืนยาว

แสงแดดคือ zeitgeber สำคัญที่สุดของมนุษย์ ที่ไม่ได้มีบทบาทแค่กับวงจรรายวัน (circadian) แต่ยัง “ตั้งเวลา” ให้กับวงจรรายสั้น (ultradian) และวงจรรายยาว (infradian) ด้วย มาดูกันว่าแดดเข้ามาปั่นจังหวะเหล่านี้อย่างไรบ้าง

-

แสงแดดกับ Circadian Rhythm Circadian Rhythm คือวงจรชีวภาพรอบ 24 ชั่วโมง ควบคุมการนอน–ตื่น การหลั่งฮอร์โมน และอุณหภูมิร่างกาย แสงแดดเช้า (blue light) สายตาจะจับแสงผ่านจอประสาทตา (retina) ซึ่งมีเซลล์รับแสงชนิดพิเศษ (ipRGCs) ที่ไม่ใช่แค่ช่วยให้เรามองเห็น แต่ตอบสนองต่อความเข้มของแสงด้วย ด้วยการหยุดหลั่งเมลาโทนิน และเพิ่มคอร์ติซอล ทำให้ร่างกาย “ตื่น” และรีเซ็ตนาฬิกาทุกวัน กระบวนการนี้เรียกว่า photoentrainment ซึ่งทำให้ circadian rhythm ไม่ลอย (drift) ออกจากรอบ 24 ชม.

-

แสงแดดกับ Ultradian Rhythm Ultradian Rhythm คือวงจรชีวภาพที่สั้นกว่า 24 ชม. (เช่น การนอนสลับ NREM–REM ทุก ~90–120 นาที, การหลั่งฮอร์โมนเป็นช่วงเวลา) แสงแดด เช้า ช่วยเริ่มการหลั่งของคอร์ติซอล และกระตุ้นสมาธิ attention cycle (โพกัส 90 นาที พัก 15–20 นาที) ทำให้ ultradian cycles เหล่านี้เดินจังหวะตามความสดชื่นของแสง หรือแม้แต่ การรับแดดอ่อนๆ ช่วงเบรก (10–15 นาที) จะช่วยรีเซ็ต ultradian attention และ nap cycles ให้รอบต่อไปสดใส ไม่ง่วงเหงาหาวนอนกลางวัน

-

แสงแดดกับ Infradian Rhythm Infradian Rhythm คือวงจรชีวภาพยาวกว่า 24 ชม. (เช่น รอบเดือนของผู้หญิง) ดูกาลและแสงวันยาว–สั้น มีอิทธิพลต่ออารมณ์และฮอร์โมนรายปี (SAD) ร่างกายขาดแสง ทำให้ Melatonin ค้างในวัน ส่งผลให้อารมณ์ตกดิ่ง, รอบเดือน แสง UVB จะช่วยสังเคราะห์วิตามิน D ให้ปรับเอสโตรเจน/โปรเจสเตอโรนให้ขึ้น–ลงเป็นวัฏจักรที่สม่ำเสมอ รอบเดือนมาแบบมีคุณภาพ, ระบบภูมิคุ้มกัน แสง UVA สร้าง photolysis ของ nitrite สารพิเศษของโลก ปล่อย nitric oxide (NO) ช่วยในการลดอักเสบเรื้อรัง

เราจะเลือกใช้ “แดด” เป็น zeitgeber อย่างไรให้ตรงจังหวะ ให้ลองมองแต่ละช่วงเวลาแบบนี้ครับ พยายามทำให้เป็นจังหวะธรรมชาติของตัวเรา ไม่ต้องไปเกร็งเวลามากนะครับ - เช้า (6:30–9:00 น.) เปิดม่านหรือเดินรับแดด 10–15 นาที เน้น blue/UV light กระตุ้น circadian & ultradian - เบรกกลางวัน เดินออกไปรับแดดอ่อนๆ 10 นาที ช่วย ultradian attention & nap cycles - บ่ายแก่ (15:30–17:00 น.) ยืนรับแดดอ่อน–แสงอินฟราเรด ช่วย photobiomodulation ซ่อมแซมเซลล์ & สนับสนุน infradian recovery - หลีกเลี่ยงจอหลัง 20:00 น. ลดแสงสีฟ้าเทียม ให้เมลาโทนินผลิตตามธรรมชาติ

การใช้ แสงแดด ให้เป็น zeitgeber ครบทั้ง Circadian, Ultradian, Infradian จะทำให้ร่างกายเราเดินจังหวะกับธรรมชาติอย่างกลมกลืน ส่งผลต่อคุณภาพการนอน สมาธิ อารมณ์ และฮอร์โมนในทุกช่วงเวลาของชีวิตครับ

#pirateketo #SundaySpecialเราจะไปเป็นหมูแดดเดียว #กูต้องรู้มั๊ย #ม้วนหางสิลูก #siamstr

-

-

@ bf47c19e:c3d2573b

2025-05-11 17:37:45

@ bf47c19e:c3d2573b

2025-05-11 17:37:45Originalni tekst na nin.rs

20.09.2023 / Autor: Danica Popović

Da se preselimo na tržište kriptovaluta? Šalim se, naravno. Mada, pogledajte: da ste 2009. godine „iskopali“ bitkoin u vrednosti od jednog dinara, danas biste u svom bitkoin novčaniku imali - šezdeset hiljada dolara! Prosečna godišnja stopa rasta, dakle - dvesta devet odsto, zarada nevidljiva, a veća od one iz Кrušika i Jovanjice zajedno!

Zar ne biste pomislili - ovde vredi uložiti više od dva dinara, ili pet... ili milijardu? I onda, kako se takva želja zove? Pohlepa, naravno. Zato vas, sve redom, molim: nemojte govoriti da je pohlepa kriva za probleme u Srbiji, ili u svetu. Nije. Pohlepni su i svi ostali, od Adama i Eve do Hilari Кlinton ili Cukerberga, pa šta? Кad postoji sud i kakva-takva demokratija, stvari se nekako dovedu u red. Кad toga nema – kao kod nas, zar je kriva pohlepa što ne rade institucije?

E sad, kod bitkoina postoji veliki izuzetak: on čak podstiče pohlepu. Niko (sem vas) ne zna koliko ste zaradili, pa slobodno možete da utajite porez! Ni američka poreska uprava (IRS) ne može da uđe u trag prometu kriptovaluta, i sama je objavila da je u periodu od 2013. do 2018. godine samo 800 do 900 poreskih obveznika podnelo prijave o zaradi u kriptovaluti. Taj broj je rastao, ali, slabo, kažu: „brojevi su i dalje daleko od onih o broju korisnika, transakcija i vrednosti koju berze objavljuju na godišnjem nivou“.

Кoliko je situacija tu loša, najviše govori upitnik koji je američka poreska uprava zimus poslala na više od 10.000 adresa, obraćajući se onima za koje je smatrala da ima izgleda da nisu prijavili prihod od virtuelne valute. A jedan jedini poreski obveznik, koji je svoju poresku prijavu dopunio sa još 1,6 miliona dolara (stečenih prodajom bitkoina) upravo je bio jedan od primalaca pisma. Evo šta su ga pitali: „Da li ste u bilo kom trenutku tokom 2020. godine dobijali, prodavali, slali, menjali ili na bilo koji drugi način sticali bilo kakav finansijski interes u bilo kojoj virtuelnoj valuti?“

Кrajem decembra prošle godine i kod nas je usvojen Zakon o digitalnoj imovini, koji će se primenjivati od sredine ove godine. Tako će ovde na svaku transakciju kriptovaluta u kojoj se ostvari kapitalna dobit morati da se plati porez od 15 odsto – ne samo na dobit, već i na „kopanje“ bitkoina. Кako će to da izvedu, ne kažu. Ali je skoro sigurno da neće kao Amerikanci, da šalju pisma po kućama. Jer, ovakvo pismo bi kod nas značilo – plašiš mečku rešetom.

Sad da vidimo kolike su zarade – pa da krenemo u akciju. Bitkoin je prošlu godinu započeo sa vrednošću od 6.950,56 dolara, ali je već u martu pao za čitavu trećinu! Ipak, godina je završena sa prosečnim godišnjim rastom od 323 odsto, ili od 507 odsto od martovskog debakla. Pre mesec dana vrednost bitkoina je bila 48.200, a 5. aprila - 58.866,13 dolara!

Ovaj vrtoglavi rast bitkoin duguje Tesli, proizvođaču električnih automobila, koji je objavio da je kupio bitkoine u vrednosti od 1,5 milijardi dolara! I ne samo to: predstavnici Tesle su izjavili da će električne automobile prodavati i za bitkoine. Кako je time umanjen najrizičniji deo posla na kriptovalutama, a to je konverzija u „zemaljsku valutu“ - tražnja i cena bitkoina munjevito su skočile za dvadeset odsto, a zatim nastavile da rastu.

I šta sad? Bitkoin je, dakle, savršeni dvanaestogodišnji špekulativni balon. Da li će potrajati, ako se uz Teslu tržištu bitkoina pridruže i drugi proizvođači? Verovatno hoće, mada - možda i neće. Tržišta kriptovalute daleko su od predvidljivih i samo jedno znamo: kao i svaki špekulativni balon, i ovaj će pući.

Nije bitkoin dobar ni za svet, ni za nas. Za svet je loše, jer je proizvodnja veoma skupa: podaci o indeksu potrošnje električne energije pokazuju da je godišnja potrošnja energije prilikom „rudarenja“ kriptovaluta veća od godišnje potrošnje struje u Argentini ili Norveškoj. Skupo je za planetu, dakle.

Naravno, na tržištu kriptovaluta obavezno se mora imati veliki „apetit za rizik“. I još nešto: da bi posao imao smisla, neophodno je da učesnici budu sposobni da finansijski izdrže gubitak - koliko god on iznosio. A gde ste tu vi? Nigde, naravno.

Ipak je to njihova, a ne naša budućnost.

-

@ 99982b27:f5d86450

2025-05-11 12:55:53

@ 99982b27:f5d86450

2025-05-11 12:55:537Ball đã nhanh chóng trở thành một nền tảng giải trí trực tuyến được yêu thích, thu hút đông đảo người dùng nhờ vào sự sáng tạo và không ngừng đổi mới trong cách cung cấp dịch vụ. Giao diện của 7Ball được thiết kế tinh tế, dễ sử dụng, giúp người tham gia có thể dễ dàng tìm thấy các tính năng mà mình mong muốn chỉ trong vài cú nhấp chuột. Với nền tảng công nghệ vững chắc, 7Ball đảm bảo trải nghiệm mượt mà và nhanh chóng, dù bạn đang sử dụng bất kỳ thiết bị nào, từ điện thoại di động đến máy tính cá nhân. Điểm mạnh của 7Ball là khả năng cung cấp một không gian giải trí đa dạng, nơi người dùng có thể tham gia vào nhiều hoạt động khác nhau, từ các sự kiện hấp dẫn đến các trò chơi đầy thử thách. Mỗi tính năng trên nền tảng này đều được tối ưu hóa để mang lại trải nghiệm người dùng tuyệt vời, không gặp phải sự gián đoạn hay chậm trễ. Chính sự kết hợp giữa công nghệ hiện đại và thiết kế tối ưu đã giúp 7Ball nhanh chóng chiếm được lòng tin và sự yêu mến của cộng đồng người dùng.

Một yếu tố quan trọng giúp 7BALL giữ vững vị thế của mình trên thị trường giải trí trực tuyến chính là sự chú trọng đặc biệt đến bảo mật và an toàn của người dùng. Nền tảng này đã áp dụng các biện pháp bảo mật tiên tiến để bảo vệ thông tin cá nhân và các giao dịch trực tuyến của người tham gia. Điều này giúp người dùng an tâm khi tham gia vào các hoạt động trên nền tảng mà không lo ngại về sự xâm nhập hay rủi ro từ các mối đe dọa trên mạng. Với hệ thống mã hóa dữ liệu cao cấp và đội ngũ giám sát luôn theo dõi mọi hoạt động, 7Ball đã tạo ra một môi trường giải trí trực tuyến an toàn, bảo vệ quyền lợi tối đa cho người dùng. Ngoài việc đảm bảo tính bảo mật, 7Ball còn không ngừng cải thiện chất lượng dịch vụ và giao diện, giúp người tham gia có được những trải nghiệm tốt nhất mỗi khi truy cập. Các chương trình khuyến mãi, sự kiện và trò chơi luôn được cập nhật mới mẻ, mang lại cho người dùng những phút giây giải trí không thể quên.

Với sự chuyên nghiệp trong dịch vụ và cam kết không ngừng nâng cao chất lượng, 7Ball đã xây dựng được một cộng đồng người dùng mạnh mẽ và thân thiện. Đội ngũ hỗ trợ khách hàng của 7Ball luôn sẵn sàng giải đáp mọi thắc mắc của người dùng, cung cấp các dịch vụ tư vấn và hỗ trợ kỹ thuật một cách nhanh chóng và hiệu quả. Điều này không chỉ giúp giải quyết vấn đề của người tham gia mà còn tạo dựng niềm tin vững chắc từ phía cộng đồng. Hơn nữa, 7Ball còn tạo ra một không gian giao lưu, chia sẻ giữa các thành viên, giúp mọi người kết nối và học hỏi từ nhau. Các sự kiện tương tác và thử thách thường xuyên được tổ chức, giúp người tham gia không chỉ có cơ hội giải trí mà còn có thể phát triển các kỹ năng và chiến lược cá nhân. Với tất cả những yếu tố này, 7Ball không chỉ đơn thuần là một nền tảng giải trí trực tuyến, mà còn là một cộng đồng, nơi người tham gia có thể giao lưu, kết nối và cùng nhau chia sẻ niềm vui.

-

@ bf47c19e:c3d2573b

2025-05-11 17:37:14

@ bf47c19e:c3d2573b

2025-05-11 17:37:14Originalni tekst na nkatic.wordpress.com i politika.rs.

26.01.2022 / Autor: Nebojša Katić

Svet je odavno naučio da razorni ekonomski poremećaji ne dolaze iz sfere realne ekonomije već uvek nastaju u kockarnicama koje nazivamo berzama. Umesto obećanog velikog spremanja kojim bi se globalni finansijski sistem trajno stabilizovao, na sceni je suprotan proces. U finansijski kazino ulaze novi krupijei, unose se novi stolovi i aparati, ovoga puta za kockanje kriptovalutama.

Veličina kriptotržišta danas je na nivou od oko tri hiljade milijardi dolara, a broj različitih kriptovaluta se neprekidno povećava i sada ih ima oko šest hiljada. Još gore, ovo tržište više nije izolovano od ostalih segmenata finansijskih tržišta i sve se čvršće integriše u njega, povećavajući nestabilnost sistema. Kao da neko priziva ne samo novu finansijsku krizu, već Armagedon.